Арутюнов В.В. Основы информационной безопасности

Подождите немного. Документ загружается.

141

мо, на основании анализа полей заголовков сетевого и (быть может) транс-

портного уровней, путем применения заранее заданной системы правил.

Основные достоинства экранирующих маршрутизаторов — де шевизна

(на границе сетей маршрутизатор нужен практически все гда, дело лишь в

том, чтобы задействовать его экранирующие воз можности) и прозрачность

для более высоких уровней модели открытых систем. Основной недоста-

ток — ограниченность анализи руемой информации и, как следствие, отно-

сительная слабость обес печиваемой защиты.

Экранирующий шлюз, функционирующий на прикладном уровне, спо-

собен обеспечить наиболее надежную защиту. Как правило, экра нирующий

шлюз представляет собой универсальный компьютер, на котором функци-

онируют программные агенты — по одному для каж дого обслуживаемого

прикладного протокола. При подобном подхо де, помимо фильтрации, реа-

лизуется еще один важнейший аспект экранирования. Субъекты из внеш-

ней сети видят только шлюзовой компьютер; соответственно, им доступна

только та информация о внутренней сети, которую шлюз считает нужным

экспортировать. Шлюз на самом деле экранирует, то есть заслоняет, вну-

треннюю сеть от внешнего мира. В то же время субъектам внутренней сети

кажется, что они напрямую общаются с объектами внешнего мира. Недоста-

ток экранирующих шлюзов — отсутствие полной прозрачности, тре бующее

специальных действий для поддержки каждого прикладного протокола.

Примером инструментария для построения экранирующих шлю зов яв-

ляется TIS Firewall Toolkit компании Trusted Information Systems.

В гибридных системах, таких, как Firewall-1 компании Sun Micro systems,

действительно удается объединить лучшие качества экра нирующих си-

стем, то есть получить надежную защиту, сохранить прозрачность для при-

ложений и удержать накладные расходы в ра зумных пределах. Кроме того,

появляются и очень ценные новые возможности, такие, как отслеживание

передачи информации в рам ках датаграммных протоколов.

Важным понятием экранирования является зона риска, кото рая опреде-

ляется как множество систем, которые становятся до ступными злоумыш-

леннику после преодоления экрана или како го-либо из его компонентов.

Как правило, для повышения надеж ности защиты экран реализуют как со-

вокупность элементов, так что «взлом» одного из них еще не открывает до-

ступ ко всей внут ренней сети.

Таким образом, экранирование и с точки зрения сочетания с дру гими

сервисами безопасности, и с точки зрения внутренней органи зации исполь-

зует идею многоуровневой защиты, за счет чего внут ренняя сеть оказыва-

ется в пределах зоны риска только в случае преодоления злоумышленни-

ком нескольких, по-разному организован ных защитных рубежей.

Следует отметить, что экранирование может использоваться в каче-

стве сервиса безопасности как в сетевой, так и в любой другой среде, где

происходит обмен сообщениями. Важнейший пример по добной среды —

142

объектно-ориентированные программные системы, когда для активации

методов объектов выполняется (по крайней мере, в концептуальном пла-

не) передача сообщений. Представляется весьма вероятным, что в будущих

объектно-ориентированных средах экра нирование станет одним из важ-

нейших инструментов разграничения доступа к объектам.

5.8. Классификация автоматизированных систем

в Российской Федерации по уровню безопасности

В 1992 г. Гостехкомиссия России опубликовала ряд документов, посвя-

щенных проблеме защиты от несанкционированного доступа (НСД) к ин-

формации, обрабатываемой СВТ и АС. С учетом рассмот ренных сервисов

программных средств защиты центральное место в наборе руководящих

документов занимает «Концепция защиты СВТ и АС от НСД к информации».

Концепция «излагает систему взглядов, основных принципов, которые за-

кладываются в основу проблемы за щиты информации от НСД, являющейся

частью общей проблемы безопасности информации».

Приведем выдержку из соответствующего руководящего доку-

мента, описывающего классификацию СВТ по уровню защиты от не-

санкционированного доступа:

«...устанавливается семь классов защищенности СВТ от НСД к инфор-

мации. Самый низкий класс — седьмой (отсутствует защита), самый высо-

кий — первый.

Классы подразделяются на четыре группы, отличающиеся каче-

ственным уровнем защиты:

– первая группа содержит только один седьмой класс;

– вторая группа характеризуется дискреционной защитой и со держит

шестой и пятый классы;

– третья группа характеризуется мандатной защитой и содержит чет-

вертый, третий и второй классы;

– четвертая группа характеризуется верифицированной защитой и со-

держит только первый класс».

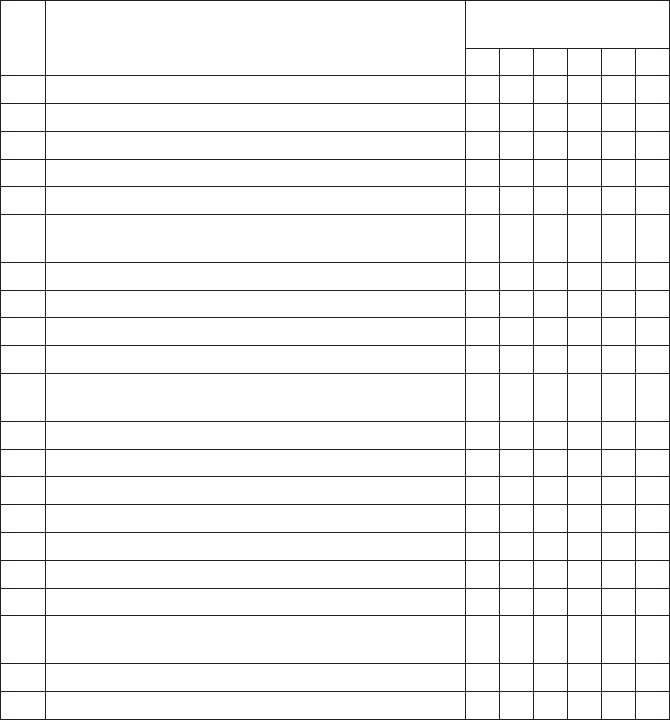

В табл. 5.1 приведено распределение показателей защищенности по

классам для СВТ.

В таблице использованы следующие обозначения: «+» — новые или

дополнительные требования к данному классу, «=» — требования соответ-

ствуют требованиям предыдущего класса, «–» — требования отсутствуют.

Система «КОБРА» соответствует требованиям 4-го класса защи щенности

(для СВТ), реализует идентификацию и разграничение пол номочий пользо-

вателей и криптографическое закрытие информации, фиксирует искажения

эталонного состояния рабочей среды ПК (выз ванные вирусами, ошибками

пользователей, техническими сбоями и т. д.) и автоматически восстанавли-

вает основные компоненты опера ционной среды терминала. Подсистема

143

Таблица 5.1

Распределение показателей защищенности

по классам для СВТ

№

п/п

Показатели защищенности

Классы

защищенности

1 2 3 4 5 6

1 Дискреционный принцип контроля доступа = + = + + +

2 Мандатный принцип контроля доступа = = = + – –

3 Очистка памяти = = + + + –

4 Изоляция модулей = + = + – –

5 Маркировка документов = = = + – –

6

Защита ввода и вывода на отчуждаемый физический

носитель информации

= = = + – –

7 Сопоставление пользователя с устройством = = = + – –

8 Идентификация и аутентификация = = = + = +

9 Гарантии проектирования + + + + + –

10 Регистрация + + + + + –

11

Взаимодействие пользователя с комплексом средств

защиты

= = + – – –

12 Надежное восстановление = = + – – –

13 Целостность комплекса средств защиты = = + + + –

14 Контроль модификации = + – – – –

15 Контроль дистрибуции = + – – – –

16 Гарантии архитектуры + – – – – –

17 Тестирование = + + + + +

18 Руководство пользователя = = = = = +

19

Руководство по использованию комплекса средств

защиты

= + + = + +

20 Тестовая документация = + + + + +

21 Конструкторская (проектная) документация + + + + + +

разграничения полномочий защищает информацию на уровне логических

дисков. Пользователь получает доступ к определенным дискам А, В, С,..., Z.

Все абоненты разделены на 4 категории:

– суперпользователь (доступны все действия в системе);

– администратор (доступны все действия в системе, за исключе нием

изменения имени, статуса и полномочий суперпользователя, ввода или ис-

ключения его из списка пользователей);

– программисты (может изменять личный пароль);

144

– коллега (имеет право на доступ к ресурсам, установленным ему супер-

пользователем).

Помимо санкционирования и разграничения доступа к логическим дис-

кам, администратор устанавливает каждому пользователю полномочия до-

ступа к последовательному и параллельному портам. Если последователь-

ный порт закрыт, то невозможна передача информации с одного компьюте-

ра на другой. При отсутствии доступа к параллельному порту, невозможен

вывод на принтер.

Классификация АС устроена иначе. Обратимся к документу «Ав-

томатизированные системы. Защита от несанкционированного досту па к

информации. Классификация автоматизированных систем и тре бования по

защите информации»:

«...устанавливается девять классов защищенности АС от НСД к инфор-

мации.

Каждый класс характеризуется определенной минимальной сово-

купностью требований по защите. Классы подразделяются на три группы,

отличающиеся особенностями обработки информации в АС. В пределах

группы соблюдается иерархия требований по защите в зависимости от сте-

пени конфиденциальности информации и, следо вательно, иерархия клас-

сов защищенности АС.

Третья группа классифицирует АС, в которых работает один пользова-

тель, допущенный ко всей информации АС, размещенной на носителях одно-

го уровня конфиденциальности. Группа содержит два класса — ЗБ и ЗА.

Вторая группа классифицирует АС, в которых пользователи име ют оди-

наковые права доступа (полномочия) ко всей информации АС, обрабаты-

ваемой и (или) хранимой на носителях различного уровня конфиденциаль-

ности. Группа содержит два класса — 2Б и 2А.

Первая группа классифицирует многопользовательские АС, в ко торых

одновременно обрабатывается и (или) хранится информация разных уров-

ней конфиденциальности и не все пользователи имеют право доступа ко

всей информации АС. Группа содержит пять клас сов — 1Д, 1Г, 1 В, 1Б и 1А».

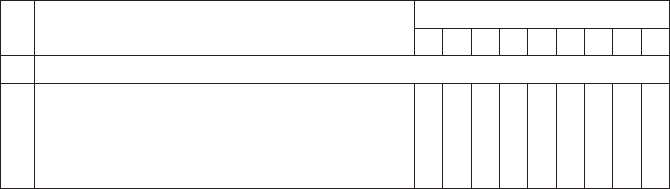

Требования к классам защищенности АС представлены в табл. 5.2.

Таблица 5.2

Требования к классам защищенности

автоматизированных систем

№

Подсистемы и требования

Классы

1А 1Б 1В 1Г 1Д 2А 2Б 3А 3Б

1. Подсистемы управления доступом

1.1. Идентификация, проверка подлинности и

контроль доступа субъектов:

– в систему

– к терминалам, ЭВМ, узлам сети

– к ЭВМ, каналам связи

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

–

–

+

–

–

+

–

–

145

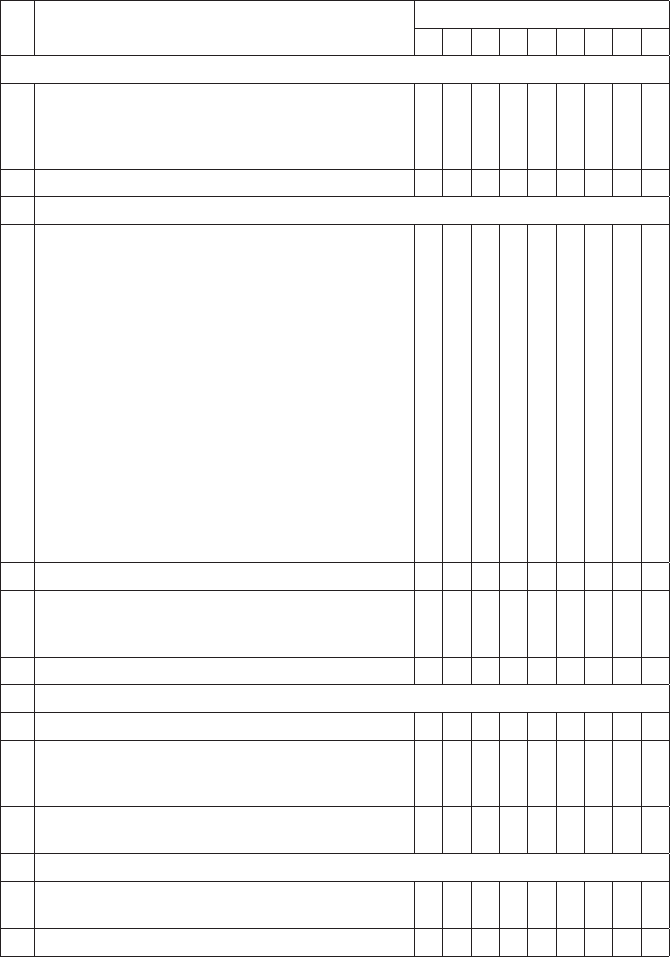

Продолжение таблицы 5.2

№

Подсистемы и требования

Классы

1А 1Б 1В 1Г 1Д 2А 2Б 3А 3Б

Подсистемы управления доступом

– к внешним устройствам ЭВМ

– к программам

– к томам, каталогам, файлам, записям, полям

записей

+

+

+

+

+

+

+

+

+

+

+

+

–

–

–

+

+

+

–

–

–

–

–

–

–

–

–

1.2. Управление потоками информации

2. Подсистема регистрации и учета

2.1. Регистрация и учет:

– входа/выхода субъектов доступа в/из системы

(узла сети)

– выдачи печатных (графических) выходных

документов

– запуска/завершения программ и процессов

(заданий, задач)

– доступа программ субъектов доступа к

защищаемым файлам, включая их создание,

удаление и передачу по линиям и каналам связи

– доступа программ субъектов доступа к

терминалам, ЭВМ, узлам сети ЭВМ, каналам

связи, внешним устройствам ЭВМ, программам,

томам, каталогам, файлам записям, полям записей

– изменение полномочий субъектов доступа

– изменения статуса создаваемых объектов

доступа

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

–

–

+

–

–

–

–

–

–

+

+

+

+

+

–

+

+

–

–

–

–

–

–

+

+

–

–

–

–

–

+

–

–

–

–

–

–

2.2. Учет носителей информации

+ + + + + + + + +

2.3. Очистка (обнуление, обезличивание)

освобождаемых областей оперативной памяти

ЭВМ и внешних накопителей

+ + + + – + – + –

2.4. Сигнализация попыток нарушения защиты

+ + + – – – – – –

3. Криптографическая подсистема

3.1. Шифрование конфиденциальной информации + + – – – + – – –

3.2. Шифрование информации, принадлежащей

различным субъектам доступа (группам

субъектов) на разных ключах

+ – – – – – – – –

3.3 Использование аттестованных

(сертифицированных) криптографических средств

+ + – – – + – – –

4. Подсистема обеспечения целостности

4.1. Обеспечение целостности программных средств и

обрабатываемой информации

+ + + + + + + + +

4.2. Физическая охрана СВТ и носителей информации + + + + + + + + +

146

Окончание таблицы 5.2

№

Подсистемы и требования

Классы

1А 1Б 1В 1Г 1Д 2А 2Б 3А 3Б

4.3. Наличие администратора (служба) защиты

информации в АС

+ + + – – + – – –

4.4. Периодическая защита информации от

несанкционированного доступа

+ + + + + + + + +

4.5. Наличие средств восстановления программ

защиты информации от несанкционированного

доступа

+ + + + + + + + +

4.6. Использование сертифицированных средств

защиты

+ + + – – + – + –

147

Глава 6. Проблемы информационной безопасности

в сетях ЭВМ

Средства безопасности, какими бы мощными и стойкими они ни были,

сами по себе не могут гарантировать надежность программно-технического

уровня защиты. Только разумная, проверенная архитек тура способна сде-

лать эффективным объединение различных серви сов безопасности, обе-

спечить управляемость информационной системы, ее способность разви-

ваться и противостоять новым угро зам при сохранении таких свойств, как

высокая производительность, простота и удобство использования.

Можно сформулировать следующие принципы, необходимые для до-

стижения архитектурной безопасности:

– невозможность миновать защитные средства;

– усиление самого слабого звена;

– невозможность перехода в небезопасное состояние;

– зшелонированность обороны;

– разнообразие защитных средств;

– простота и управляемость информационной системы.

Если у злоумышленника появится возможность миновать защит ные

средства, он так и сделает. Поэтому все информационные потоки к инфор-

мационным сервисам и от них должны проходить через за щитные средства.

Не должно быть «тайных» модемных входов или тестовых линий, идущих в

обход защиты. Чтобы убедиться в невоз можности обхода защитных средств,

необходимо провести информа ционное обследование организации.

Надежность любой обороны определяется самым слабым зве ном. Ча-

сто таким звеном оказывается не компьютер или программа, а человек, и

тогда проблема обеспечения информационной безопас ности приобретает

нетехнический характер. И здесь необходимо ин формационное обследова-

ние, причем имеются в виду не только меж компьютерные, но и межперсо-

нальные потоки данных. Следует выяснить, где сосредоточена информация

и как соответствующие объекты защищены.

Принцип невозможности перехода в небезопасное состояние оз начает,

что при любых обстоятельствах, в том числе нештатных, за щитное сред-

ство либо полностью выполняет свои функции, либо пол ностью блокирует

доступ.

Принцип эшелонированности обороны предписывает не пола гаться на

один защитный рубеж, каким бы надежным он ни казался. За средствами

физической защиты должны следовать программно-технические средства,

за идентификацией и аутентификацией — уп равление доступом, и как по-

следний рубеж — протоколирование и аудит. Эшелонированная оборона

способна по крайней мере задер жать злоумышленника, а наличие такого

рубежа, как протоколиро вание и аудит, существенно затрудняет незамет-

ное выполнение злоумышленных действий.

148

Принцип разнообразия защитных средств рекомендует органи зовывать

различные по своему характеру оборонительные рубежи, чтобы от потен-

циального злоумышленника требовалось овладение разнообразными и, по

возможности, несовместимыми между собой навыками.

Очень важен принцип простоты и управляемости информацион ной

системы в целом и защитных средств в особенности. Только для просто-

го защитного средства можно формально или неформально доказать его

корректность. Только в простой и управляемой системе можно проверить

согласованность конфигурации различных компо нентов и осуществить

централизованное администрирование. В этой связи важно отметить инте-

грирующую роль Web-сервиса, скрываю щего разнообразие обслуживаемых

объектов и предоставляющего единый, наглядный интерфейс.

Вообще говоря, с принципом простоты архитектуры конфликтует

необходимость внесения в систему определенной избыточности, обес-

печивающей устойчивость по отношению к сбоям и отказам. По це лому

ряду причин реальная архитектура оказывается результатом многочис-

ленных компромиссов, однако, если опираться на отрабо танные решения

по повышению доступности, можно не слишком поступиться простотой,

эффективностью и безопасностью использо вания ресурсов.

6.1. Сервисы безопасности сети

Выполнение защитных функций в сети реализуется специальны ми сер-

висами безопасности. Выделяются десять этих важнейших видов сервисов:

– идентификация/аутентификация;

– разграничение доступа;

– протоколирование/аудит;

– экранирование;

– туннелирование;

– шифрование;

– контроль целостности;

– контроль защищенности;

– обнаружение и нейтрализация отказов, оперативное восста новление;

– управление.

Современные средства идентификации/аутентификации дол жны

удовлетворять двум условиям:

– быть устойчивыми к сетевым угрозам (пассивному и активному про-

слушиванию сети);

– поддерживать концепцию единого входа в сеть.

Первое требование можно выполнить, используя криптографичес кие

методы. (Еще раз подчеркнем тот очевидный факт, что современ ная крип-

тография есть нечто гораздо большее, чем шифрование; соответственно,

разные ветви этой дисциплины нуждаются в диффе ренцированном подхо-

149

де с нормативной точки зрения.) В настоящее время общепринятыми явля-

ются подходы, основанные на системе Kerberos.

Единый вход в сеть — это, в первую очередь, требование удоб ства для

пользователей. Если в корпоративной сети много информа ционных серви-

сов, допускающих независимое обращение, то много кратная идентифика-

ция/аутентификация становится слишком обременительной. К сожалению,

пока нельзя сказать, что единый вход в сеть стал нормой, доминирующие

решения пока не сформи ровались.

Дополнительные удобства создает применение биометрических мето-

дов аутентификации, основанных на анализе отпечатков (резуль татов ска-

нирования) пальцев. В отличие от специальных карт, кото рые нужно хра-

нить, пальцы «всегда под рукой» (правда, под рукой должен быть и сканер).

Подчеркнем, что и здесь защита от наруше ния целостности и перехвата с

последующим воспроизведением осу ществляется методами криптогра-

фии.

Программно-аппаратные средства SecurlD/ACE компании Security

Dinamics обеспечивают надежную, двухступенчатую аутентификацию и ав-

торизацию пользователей. Устойчивость к сетевым угрозам га рантирует

механизм одноразовых паролей, единый вход реализуется сервером аутен-

тификации.

Разграничение доступа — центральный оборонительный ру беж. Раз-

граничение доступа является наиболее исследованной об ластью ИБ.

Главную проблему для этого рубежа составляет администрирова ние

полномочий пользователей больших систем. Здесь перспективным реше-

нием зарекомендовало себя ролевое управление доступом. Суть его в том,

что между пользователями и их привилегиями помещаются промежуточ-

ные сущности — роли. Для каждого пользователя одновре менно могут

быть активными несколько ролей, каждая из которых дает ему опреде-

ленные права. Поскольку ролей много меньше, чем пользо вателей и при-

вилегий, их (ролей) использование способствует пониже нию сложности и,

следовательно, улучшению управляемости. Кроме того, на основании роле-

вой модели можно реализовать такие важные принципы, как разделение

обязанностей (невозможность в одиночку скомпрометировать критически

важный процесс). Между ролями могут быть определены статические или

динамические отношения несовмес тимости (невозможности одному субъ-

екту по очереди или одновремен но активизировать обе роли), что и обеспе-

чивает требуемую защиту.

Протоколирование/аудит традиционно являлись заключитель ным

рубежом обороны, обеспечивающим анализ последствий нару шения ИБ и

выявление злоумышленников. Такой аудит можно на звать пассивным.

В современный арсенал защитных средств несколько лет назад вошел

активный аудит, направленный на выявление подозрительных действий

в реальном масштабе времени. Активный аудит включает два вида дей-

150

ствий:

– выявление нетипичного поведения (пользователей, программ или ап-

паратуры);

– выявление начала злоумышленной активности.

Нетипичное поведение выявляется статистическими методами, путем

сопоставления с предварительно полученными образцами. На чало злоу-

мышленной активности обнаруживается по совпадению с сигнатурами из-

вестных атак. За обнаружением следует заранее за программированная ре-

акция (как минимум — информирование сис темного администратора, как

максимум - контратака на систему пред полагаемого злоумышленника).

Важным элементом современной трактовки протоколирования/ауди та

является протокол автоматизированного обмена информацией о наруше-

ниях безопасности между корпоративными системами, под ключенными к

одной внешней сети. В наше время системы не могут считаться изолиро-

ванными, они не должны жить по закону «каждый за себя»; угрозам следует

противостоять сообща.

Одним из лучших средств активного аудита является Intruder Alert ком-

пании Axent Technologies. Intruder Alert выявляет несанкционированные

действия и противодействует им во всех компонентах рас пределенной, раз-

нородной системы.

Система NFR (Network Flight Recorder) относится к числу сете вых си-

стем, реализующих активный аудит и существующих в виде свободно рас-

пространяемого инструментария и коммерчески «упако ванного» продукта

NFR intrusion Detection Appliance.

С внешней точки зрения NFR представляет собой либо одну стан цию,

осуществляющую мониторинг сегмента сети, к которому она подключена,

либо совокупность таких станций с центральной управ ляющей консолью.

Строго говоря, NFR — это нечто большее, чем система выявления по-

дозрительной сетевой активности. Правильнее рассматривать ее как ком-

понент сетевого управления, одним из аспектов которого является борьба

с нарушениями политики безопасности (равно как и со сбоями и отказами

оборудования и программного обеспечения).

Основные компоненты внутренней архитектуры NFR показаны на

рис. 6.1. Один или несколько сетевых сенсоров (packet suckers в термино-

логии NFR) поставляют данные решателю, который эти дан ные фильтрует,

реассемблирует потоки, при обнаружении нарушений реагирует на них, а

также передает информацию поддерживающему сервису для сохранения с

последующей статистической обработкой и обслуживанием запросов. Под-

держивающий сервис может также просматривать переданную ему инфор-

мацию на предмет выявления сигнатур злоумышленных действий.

Для всех стыков определены программные интерфейсы, так что возмож-

на, например, смена или добавление сенсора или поддержи вающего серви-

са. Разделение поддерживающего сервиса от сбора и первичного анализа