Делопроизводство 2006 №2

Подождите немного. Документ загружается.

скоростные производительные модели, поддер

живают эту возможность стандартно, другие

требуют покупки дополнительного программно

го обеспечения, то есть лишних расходов.

Если МФУ используется также в качестве

факсимильного аппарата, немаловажной будет

поддержка функции PCFAX, обеспечивающей

прием факсов на подсоединенный к МФУ

компьютер. Это позволяет избежать распечатки

и сканирования поступающих факсов.

Для небольшого подразделения вполне мо

жет подойти небольшое МФУ типа HP LaserJet

3300 (варианты – LaserJet 3020, 3380) c произ

водительностью 14–18 страниц в минуту, рас

считанное на печать до 10 тыс. листов и скани

рование до 2 тыс. оригиналов в месяц. В зави

симости от потребностей выбирается модель,

оснащенная факсом, автоподатчиком докумен

тов, сетевым интерфейсом. Несмотря на то, что

печатающая часть таких устройств позволяет

изготавливать только чернобелые документы,

сканирующий модуль обычно поддерживает ра

боту с цветом, позволяя сканировать цветные

материалы.

В средних и крупных организациях в службах

ДОУ используются большие напольные модели,

имеющие производительность от 35 до 60 и бо

лее страниц в минуту формата до А3. Такие МФУ

часто оснащаются несколькими лотками боль

шой емкости для бумаги разного формата и ти

па (А3, А4, лоток с бланками или специальной

бумагой и т. п.), дополнительными устройства

ми обработки документов, обеспечивающими

их сортировку, сшивание степлером и даже ав

томатическое изготовление небольших бро

шюр. При больших объемах печати суммарная

емкость устанавливаемых лотков для бумаги

может достигать нескольких тысяч страниц. Это

особенно важно в тех случаях, когда канцелярия

надпечатывает конверты при массовых рассыл

ках (счета, письма клиентам), распечатываются

большие объемы материалов к заседаниям и по

итогам заседаний коллегиальных органов

(правление, дирекция) и т. п.

Программное обеспечение, применяемое

для сканирования, документов, делится на две

части: программа, обеспечивающая собственно

сканирование документов и поставляемая

вместе со сканером, так называемый интер

фейс TWAIN, и программа, обеспечивающая

распознавание отсканированных изображений

и преобразование их в текст.

Надо помнить, что сам сканер и соответству

ющая программа (TWAIN) передает в компьютер

только изображение страницы документа. Для

того чтобы с полученным документом можно

было работать (осуществлять поиск по ключе

вым словам, редактировать и т. п.), необходимо

изображение перевести в текстовую форму,

распознать. Для этого служат специальные

OCRпрограммы (Optical Character Recognition

System – преобразование образа машинопис

ного бумажного документа в символьное предс

тавление).

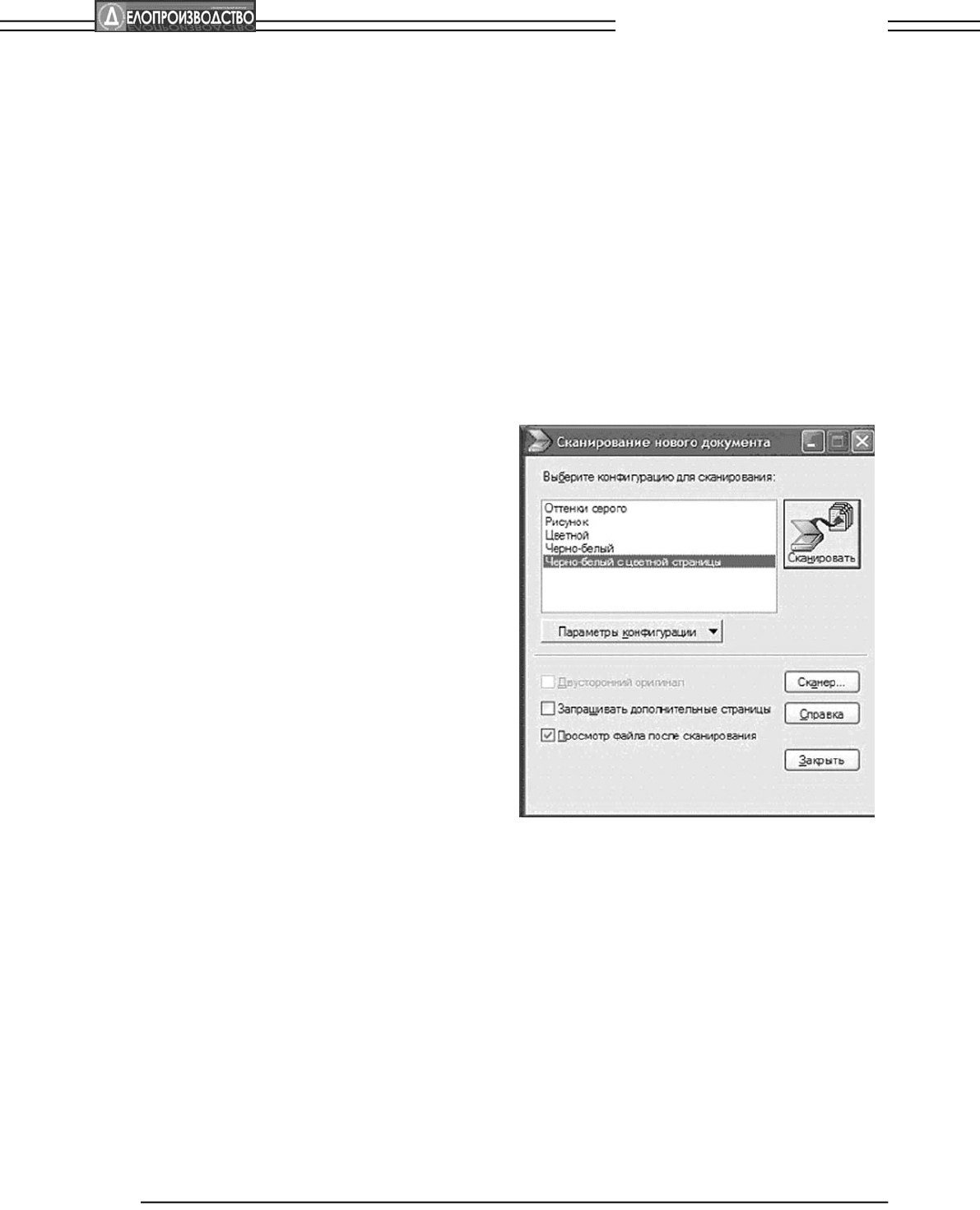

Простейшие функции сканирования и рас

познавания заложены в Microsoft Windows и

Microsoft Office. Сканирование многостранич

ных документов можно производить с помощью

имеющегося в MS Windows 2000 компонента

Imaging или с помощью компонента MS Office

2003 – Microsoft Office Document Imaging.

Таким образом даже без дополнительного

программного обеспечения можно отсканиро

вать несколько страниц документа. Кроме того,

так как в Microsoft Office Document Imaging зало

жена технология распознавания, отсканирован

ные страницы можно передать в MS Word.

Простые программы для сканирования и

распознавания также поставляются со многими

моделями сканеров. Однако в том случае, если

объем сканирования составляет более чем нес

колько страниц в месяц, имеет смысл восполь

зоваться специализированной программой для

сканирования и распознавания текстов.

В настоящее время наибольшее распростра

нение получила программа FineReader компа

нии ABBYY

2

, ставшая дефакто стандартом на

80

КОМПЬЮТЕРНЫЕ ТЕХНОЛОГИИ

kuznetsov.qxd 17.04.2006 15:18 Page 80

отечественном рынке систем распознавания.

Существует несколько модификаций (вариан

тов поставок) этой программы. Упрощенный ва

риант FineReader Home существенно дешевле,

но обладает ограниченной функциональностью.

Организации обычно используют версию

FineReader Professional либо, если в организа

ции используются несколько сканеров, корпо

ративную версию. Преимущество корпоратив

ной версии – возможность централизованной

установки на сервер и приобретения лицензий

не по количеству компьютеров с подключенны

ми сканерами, имеющимися в организации, а

по числу одновременно работающих программ.

Какие настройки лучше всего использовать

при сканировании документов?

Цветность. Сканирование документа может

осуществляться в чернобелом режиме, в от

тенках серого или в цветном.

При сканировании в чернобелом режиме (1

bit) все точки изображения светлее определен

ного уровня (границы) передаются как белые, а

все более темные – как черные. С одной сторо

ны, чернобелые документы имеют минималь

ный размер файла. С другой – при сканирова

нии документов с неравномерной плотностью

изображения (например, с жирной печатью,

бледной подписью, факсы, ксерокопии с нерав

номерно пропечатавшимися буквами) может

оказаться, что бледные участки текста вообще

отсутствуют в отсканированном изображении, а

документ с темным фоном при преобразовании

в чернобелый формат будет содержать множе

ство помех, темных точек на изображении стра

ницы.

Сканирование в сером (оттенки серого) яв

ляется оптимальным режимом для системы

распознавания. В случае сканирования в сером

режиме осуществляется автоматический под

бор яркости. Чернобелый тип изображения

обеспечивает более высокую скорость сканиро

вания, но при этом теряется часть информации

о буквах, что может привести к ухудшению каче

ства распознавания на документах среднего и

низкого качества печати. Если документ содер

жит цветные элементы (картинки, цветные бук

вы, графики, диаграммы и т. п.), которые долж

ны быть сохранены в электронной копии, необ

ходимо выбрать цветной тип изображения. В

других случаях рекомендуется использовать тип

изображения «серый» (варианты наименования

в различных программах: Grayscale, 8 bit Gray,

«оттенки серого»).

Разрешение сканирования. При сканиро

вании формируется изображение документа,

состоящее из множества точек. Разрешение –

это количество точек (линий) на единицу длины,

которые сканер считывает с документа и пере

дает в компьютер и из которых складывается

изображение. Чем больше разрешение, тем вы

ше качество картинки, тем более мелкие детали

могут быть переданы на изображении, но и тем

больше размер полученного файла. Разреше

ние обычно измеряется в точках на 1 дюйм (dpi).

Рекомендуется использовать разрешение 300

dpi для обычных текстов (размер шрифта – 10 и

более пунктов) и 400–600 dpi для текстов, наб

ранных мелким шрифтом (9 и менее пунктов).

Например, это могут быть копии документов,

выполненные с уменьшением (2 листа А4 в од

ном), примечания в договорах, книгах и т. п.

Надо учитывать, что сканирование с разре

шением 400–600 dpi вместо 300 dpi или скани

рование в цвете может занять существенно

больше времени, чем сканирование в чернобе

лом режиме. На некоторых моделях сканеров

сканирование с разрешением 600 dpi занимает

в 4 раза больше времени, чем сканирование с

разрешением 300 dpi.

В целом правильный выбор и использование

системы сканирования позволяет оперативно

переводить в цифровую форму бумажные доку

менты, что сегодня приходиться делать больши

нству делопроизводственных служб.

81

КОМПЬЮТЕРНЫЕ ТЕХНОЛОГИИ

1

Сканирование в «оттенках серого» (8 bit, 256 gray) используется в ряде программ для автоматической подстройки яркости и получения

максимального качества изображения, которое в дальнейшем преобразуется в чернобелый формат.

2

www.abbyy.ru.

kuznetsov.qxd 17.04.2006 15:18 Page 81

82

ЗАЩИТА ИНФОРМАЦИИ

О.Э. Говорухин, к. ю. н.

ÈÍÔÎÐÌÀÖÈÎÍÍÀß ÁÅÇÎÏÀÑÍÎÑÒÜ

ÊÎÌÌÅÐ×ÅÑÊÎÃÎ ÁÀÍÊÀ

(ÎÊÎÍ×ÀÍÈÅ. ÍÀ×ÀËÎ ÑÌ.: ÄÅËÎÏÐÎÈÇÂÎÄÑÒÂÎ. 2006. N 1)

О

бязательным условием успешного осущес!

твления попытки несанкционированного

доступа к информационным ресурсам

банка является интерес к ней со стороны

определенных лиц, служб и организаций, конку!

рентов. При отсутствии такого интереса угрозы

утечки информации не возникает даже в том слу!

чае, если создались предпосылки для ознаком!

ления с ней посторонних лиц. Основным винов!

ником несанкционированного доступа к защи!

щаемым и охраняемым информационным ре!

сурсам является, как правило, персонал, работа!

ющий с документированной информацией на

любом носителе, базами данных. При этом надо

иметь в виду, что утечка информации происхо!

дит в большинстве случаев не в результате пред!

намеренных действий, а из!за невнимательнос!

ти и безответственности персонала.

Утечка информации с ограниченным досту!

пом может наступить:

■ при наличии интереса организаций или

лиц, конкурентов к конкретной информа!

ции;

■ при возникновении риска угрозы, органи!

зованной злоумышленником или при слу!

чайно сложившихся обстоятельствах;

■ при наличии условий, позволяющих злоу!

мышленнику осуществить необходимые

действия и овладеть информацией.

Данные условия могут включать:

■ отсутствие системной аналитической и

контрольной работы по выявлению и изу!

чению угроз и каналов утечки информа!

ции, степени риска нарушений информа!

ционной безопасности банка;

■

ПРИЧИНЫ УТЕЧКИ ИНФОРМАЦИИ

В БАНКЕ

■ КАНАЛЫ НЕСАНКЦИОНИРОВАННОГО

ДОСТУПА И УТЕЧКИ ИНФОРМАЦИИ

■ МЕТОДЫ ДОБЫЧИ

ЗЛОУМЫШЛЕННИКОМ

ИНФОРМАЦИИ КБ

govoruhin.qxd 17.04.2006 15:21 Page 82

■ неэффективную, слабо организованную

систему защиты информации банка или

отсутствие этой системы;

■ непрофессионально организованную тех

нологию закрытого (конфиденциального)

финансового документооборота, включая

электронный, и делопроизводства по до

кументированной информации с ограни

ченным доступом (ДИОД);

■ неупорядоченный подбор персонала и те

кучесть кадров, сложный психологический

климат в коллективе;

■ отсутствие системы обучения сотрудни

ков правилам работы с документирован

ной информацией с ограниченным досту

пом;

■ отсутствие контроля со стороны руковод

ства КБ за соблюдением персоналом тре

бований нормативных документов по ра

боте с документированной информацией

с ограниченным доступом;

■ бесконтрольное посещение помещений

банка посторонними лицами.

Следует всегда помнить, что факт докумен

тирования информации (нанесения на какой

либо материальный носитель) увеличивает риск

угрозы утечки информации. Материальный но

ситель всегда легче похитить, при этом присут

ствует высокая степень того, что нужная инфор

мация не искажена, как это бывает при разгла

шении информации устным способом.

Угрозы сохранности, целостности и секрет

ности (конфиденциальности) информации ог

раниченного доступа практически реализуются

через риск образования каналов несанкциони

рованного получения (добывания) злоумышлен

ником ценной информации и документов. Эти

каналы представляет собой совокупность неза

щищенных или слабо защищенных КБ направ

лений возможной утечки информации, которые

злоумышленник использует для получения не

обходимых сведений, преднамеренного неза

конного доступа к защищаемой и охраняемой

информации.

Каждый конкретный КБ обладает своим на

бором каналов несанкционированного доступа

к информации, в этом случае идеальных банков

не существует. Данное зависит от множества

факторов:

■ объемов защищаемой и охраняемой ин

формации;

■ видов защищаемой и охраняемой инфор

мации (составляющей государственную

тайну, либо какую другую тайну – служеб

ную, коммерческую, банковскую и т. д.);

■ профессионального уровня персонала,

местоположения зданий и помещений и т. д.

Функционирование каналов несанкциониро

ванного доступа к информации обязательно

влечет за собой утечку информации, а также ис

чезновение ее носителя.

В том случае, когда речь идет об утечке ин

формации по вине персонала, используется

термин «разглашение информации». Человек

может разглашать информацию устно, пись

менно, снятием информации с помощью техни

ческих средств (копиров, сканеров и т. п.), с по

мощью жестов, мимики, условных сигналов. И

передавать ее лично, через посредников, по ка

налам связи и т. д.

Утечка (разглашение) информации характе

ризуется двумя условиями:

■ информация переходит непосредственно

к заинтересованному в ней лицу, злоу

мышленнику;

■ информация переходит к случайному,

третьему лицу.

Под третьим лицом в данном случае понима

ется любое постороннее лицо, получившее ин

формацию в силу обстоятельств, не зависящих

от этого лица, или безответственности персона

ла, не обладающее правом владения информа

цией, и, главное, это лицо не заинтересовано в

данной информации. Однако от третьего лица

информация может легко перейти к злоумыш

леннику. В этом случае третье лицо в силу обс

тоятельств, подстроенных злоумышленником,

выступает как «промокашка» для перехвата не

обходимой информации.

Переход информации к третьему лицу предс

тавляется достаточно частым явлением, и его

можно назвать непреднамеренным, стихийным,

хотя при этом факт разглашения информации

имеет место.

Непреднамеренный переход информации к

третьему лицу возникает в результате:

■ утери или неправильного уничтожения до

кумента на какомлибо носителе, пакета с

документами, дела, конфиденциальных

записей;

■ игнорирования или умышленного невы

полнения работником требований по за

щите документированной информации;

■ излишней разговорчивости работников

при отсутствии злоумышленника – с кол

легами по работе, родственниками,

друзьями, иными лицами в местах общего

83

ЗАЩИТА ИНФОРМАЦИИ

govoruhin.qxd 17.04.2006 15:21 Page 83

пользования, кафе, транспорте и т. п. (в

последнее время это стало заметно с

распространением мобильной связи);

■ работы с документированной информаци

ей с ограниченным доступом банка при

посторонних лицах, несанкционирован

ной передачи ее другому работнику;

■ использования информации с ограничен

ным доступом в открытых документах,

публикациях, интервью, личных записях,

дневниках и т. п.;

■ отсутствия грифов секретности (конфиден

циальности) информации на документах,

нанесения маркировки с соответствующи

ми грифами на технических носителях;

■ наличия в текстах открытых документов

излишней информации с ограниченным

доступом;

■ самовольного копирования (сканирова

ния) работником документов, в том числе

электронных, в служебных или коллекци

онных целях.

В отличие от третьего лица злоумышленник

или его сообщник целенаправленно добывают

конкретную информацию и преднамеренно, не

законно устанавливают контакт с источником

этой информации или преобразуют каналы ее

объективного распространения в каналы ее

разглашения или утечки.

Каналы несанкционированного доступа и

утечки информации могут быть двух типов: ор

ганизационные и технические. Обеспечиваются

они легальными и нелегальными методами.

Организационные каналы утечки инфор

мации отличаются большим разнообразием

видов и основаны на установлении разнообраз

ных, в том числе законных, взаимоотношений

злоумышленника с КБ или его работником для

последующего несанкционированного доступа

к интересующей информации.

Основными видами организационных кана

лов могут быть:

■ поступление на работу злоумышленника в

банк, как правило, на техническую или

вспомогательную должность (оператором

на компьютере, экспедитором, курьером,

уборщицей, дворником, охранником, шо

фером и т. п.);

■ участие в работе банка в качестве партне

ра, посредника, клиента, использование

разнообразных мошеннических способов;

■ поиск злоумышленником сообщника (ини

циативного помощника), работающего в

КБ, который становится его соучастником;

■ установление злоумышленником довери

тельных взаимоотношений с работником

КБ (по совместным интересам, вплоть до

совместной пьянки и любовных отноше

ний) или постоянным посетителем, сот

рудником другой организации, обладаю

щим интересующей злоумышленника ин

формацией;

■ использование коммуникативных связей

банка – участие в переговорах, совещани

ях, выставках, презентациях, переписке,

включая электронную, с КБ или конкрет

ными работниками банка и др.;

■ использование ошибочных действий пер

сонала или умышленное провоцирование

злоумышленником этих действий;

■ тайное или по фиктивным документам

проникновение в здания КБ и помещения,

криминальный, силовой доступ к инфор

мации, то есть кража документов, дискет,

жестких дисков (винчестеров) или самих

компьютеров, шантаж и склонение к сот

рудничеству отдельных работников, под

куп и шантаж работников, создание

экстремальных ситуаций и т. п.;

■ получение нужной информации от третье

го (случайного) лица.

Организационные каналы отбираются или

формируются злоумышленником индивидуаль

но в соответствии с его профессиональным

умением, конкретной ситуацией, и прогнозиро

вать их крайне сложно. Обнаружение организа

ционных каналов требует проведения серьез

ной поисковой и аналитической работы.

Широкие возможности несанкционирован

ного получения информации с ограниченным

доступом создают техническое обеспечение

технологий финансового документооборота

банка. Любая управленческая и финансовая,

банковская деятельность всегда связана с об

суждением информации в кабинетах или по ли

ниям и каналам связи (проведение видео и се

лекторных совещаний), проведением расчетов

и анализа ситуаций на компьютерах, изготовле

нием, размножением документов и т. п.

Технические каналы утечки информации

возникают при использовании специальных тех

нических средств промышленного шпионажа,

позволяющих получать защищаемую информа

цию без непосредственного контакта с персо

налом банка, документами, делами и базами

данных.

Технический канал представляет собой фи

зический путь утечки информации от источника

84

ЗАЩИТА ИНФОРМАЦИИ

govoruhin.qxd 17.04.2006 15:21 Page 84

или канала объективного распространения ин

формации к злоумышленнику. Канал возникает

при анализе злоумышленником физических по

лей и излучений, появляющихся в процессе ра

боты вычислительной и другой офисной техни

ки, при перехвате информации, имеющей зву

ковую, зрительную или иную форму отображе

ния. Основными техническими каналами явля

ются: акустический, визуальнооптический,

электромагнитный и др. Это каналы прогнози

руемые, они носят стандартный характер и пе

рекрываются стандартными средствами проти

водействия. Например, в соответствии с ГОСТ

РВ 5060093 Защита секретной информации от

технической разведки Система документов Об

щие положения.

Обычным и профессионально грамотным яв

ляется творческое сочетание в действиях злоу

мышленника каналов обоих типов, например ус

тановление доверительных отношений с работ

ником банка и перехват информации по техни

ческим каналам с помощью этого работника.

Вариантов и сочетаний каналов может быть

множество, поэтому риск утраты информации

всегда достаточно велик. При эффективной

системе защиты информации банка злоумыш

ленник разрушает отдельные элементы защиты

и формирует необходимый ему канал получения

информации.

В целях реализации поставленных задач зло

умышленник определяет не только каналы неса

нкционированного доступа к информации бан

ка, но и совокупность методов получения этой

информации.

Для того чтобы защищать информацию на

должном уровне, необходимо «знать врага» –

используемые методы добычи информации.

Легальные методы входят в содержание

понятий и «своей разведки в бизнесе», отлича

ются правовой безопасностью и, как правило,

предопределяют возникновение интереса к КБ.

В соответствии с этим может появиться необхо

димость использования каналов несанкциони

рованного доступа к требуемой информации. В

основе «своей разведки» лежит кропотливая

аналитическая работа злоумышленников и кон

курентов специалистовэкспертов над опубли

кованными и общедоступными материалами

банка. Одновременно изучаются деятельность и

предоставляемые услуги банка, рекламные из

дания, информация, полученная в процессе

официальных и неофициальных бесед и перего

воров с работниками банка, материалы пресс

конференций, презентаций КБ и услуг, научных

симпозиумов и семинаров, сведения, получае

мые из информационных сетей, в том числе из

Интернета. Легальные методы дают злоумыш

леннику основную массу интересующей его ин

формации и позволяют определить состав отсу

тствующих сведений, которые предстоит до

быть нелегальными методами, а некоторые уже

и не надо добывать в связи с кропотливым ана

лизом открытой информации. Недаром отцы

шпионажа и разведки (например, эксшеф ЦРУ

Ален Даллес) говорят, что 90% ценной разведы

вательной (шпионской) информации добывает

ся из открытых источников.

Нелегальные методы получения ценной

информации всегда носят незаконный харак

тер и используются в целях доступа к защищае

мой информации, которую невозможно полу

чить легальными методами. В основе нелегаль

ного получения информации лежит поиск злоу

мышленником существующих в КБ наиболее

эффективных в конкретных условиях незащи

щенных организационных и технических кана

лов несанкционированного доступа к информа

ции. Формирование таких каналов при их отсут

ствии и реализация плана практического ис

пользования этих каналов.

Нелегальные методы предполагают: воров

ство, продуманный обман, подслушивание раз

говоров, подделку идентифицирующих доку

ментов, взяточничество, подкуп, шантаж, инс

ценирование или организацию экстремальных

ситуаций, использование различных крими

нальных приемов и т. д. В процессе реализации

нелегальных методов часто образуется агентур

ный канал добывания ценной финансовой ин

формации. К нелегальным методам относятся

также: перехват информации, объективно расп

ространяемой по техническим каналам, визу

альное наблюдение за зданиями и помещения

ми банка и персоналом, анализ объектов, со

держащих следы защищаемой информации,

анализ архитектурных особенностей объектов

защиты, анализ бумажного мусора, выносимого

и вывозимого из банка.

Получение документов или информации с ог

раниченным доступом может быть единичным

явлением или регулярным процессом, протека

ющим на протяжении относительно длительно

го времени.

Поэтому любые информационные ресурсы

КБ являются весьма уязвимой категорией, и при

интересе, возникшем к ним со стороны злоу

мышленника, опасность их утечки становится

достаточно реальной.

85

ЗАЩИТА ИНФОРМАЦИИ

govoruhin.qxd 17.04.2006 15:21 Page 85

86

ОБУЧЕНИЕ

Л.Н. Солянкина, РГГУ

ÎÐÃÏÐÎÅÊÒÈÐÎÂÀÍÈÅ.

ÌÅÒÎÄÛ ÎÏÐÎÑÀ

1. Требования к качеству данных опроса

Опрос – метод непосредственного или опос

редованного сбора первичной вербальной ин

формации.

Качество данных, которые будут получены в

результате опроса, в значительной мере зависит

от качества применяемого вопросника, органи

зации процедуры опроса и от поведения ин

тервьюера (при устном опросе).

Вопросник как инструмент, предназначенный

для сбора первичных данных, считается надеж

ным в том случае, если он:

а) обоснован относительно целей его исполь

зования, то есть обеспечивает получение иско

мой информации;

б) дает достоверную, то есть адекватно отра

жающую изучаемые аспекты управления, ин

формацию;

в) дает устойчивые данные, то есть данные,

воспроизводимые при повторении обследова

ния на одном аспекте некоторое время спустя

(при условии, что изучаемые характеристики

вопросника не изменились).

а) Под обоснованностью понимают степень

соответствия между получаемыми в процессе

опроса сведениями и теми, которые планирова

лось получить.

Выбор доказательства обоснованности конк

ретного вопросника определяется как типом ис

следуемых характеристик, так и целями иссле

дования. Всю систему доказательств можно ус

ловно разделить на две группы:

1. В первую группу входят доказательства то

го, что конструкция вопросов позволяет получить

именно ту информацию, которую планировал по

лучить исследователь при построении вопроса.

Среди них можно выделить следующие:

Релевантность – определяется тем, насколько

разумно сформулирован вопрос, то есть можно

■

ТРЕБОВАНИЯ

ПО КАЧЕСТВУ ДАННЫХ ОПРОСА

■ ОСНОВНЫЕ ФАЗЫ ОПРОСА

■ ТИПЫ И ВИДЫ ОПРОСОВ

solankina.qxd 17.04.2006 16:01 Page 86

ли на основании ответов на него судить о нали

чии у респондентов определенных знаний, ха

рактеристик, мнений. Весьма распространенная

ошибка, связанная с нарушением этого требова

ния, допускается, например, в тех случаях, когда

для получения информации о знаниях респон

дента применяется в качестве единственного и

достаточного инструмента вопрос, выясняющий

оценку респондентом своих знаний.

Например: при планировании бесед, лекций

на этапе внедрения оргпроекта «Автоматизиро

ванная система делопроизводства в АУ» необ

ходимы данные об информировании сотрудни

ков АУ по проблемам АСД. В этом случае вопро

сы типа «Насколько вы информированы по по

воду проблем АСД?» будут давать информацию

не о знаниях респондентов, а об их самооценке.

Достоверную информацию о знаниях можно по

лучить с помощью вопросов экзаменационного

типа, например: «Как вы предполагаете органи

зовать в вашем учреждении автоматизирован

ный контроль исполнения документов?» или

«Как бы вы организовали автоматизированное

рабочее место?». Полученные ответы исследо

ватель анализирует и оценивает по степени со

ответствия с эталонным вариантом ответа. Та

ким образом, для решения данной исследова

тельской задачи (выяснение степени информи

рованности респондентов) вопросы экзамена

ционного типа являются релевантными, а воп

росы самооценки – нерелевантными.

Нейтральность – определяется ответом на

вопрос о том, зависит ли информация, получае

мая при помощи данного вопросника, только от

действительного состояния предмета исследо

вания или же на ее значение влияют какието

дополнительные факторы. Обеспечение этого

требования при конструировании вопросника

связано с учетом различных социальнопсихо

логических факторов, влияющих на формирова

ние ответа респондента. Например, вопросы о

потерях рабочего времени, кажущиеся иссле

дователю совершенно нейтральными, могут в

определенных ситуациях вызывать сильное воз

действие фактора опасения респондента за

последствия своих ответов.

Например, вопросы «Много ли у вас остается

свободного времени?», «Имеете ли вы возмож

ность сократить когонибудь из сотрудников от

дела?» наверняка вызовут отрицательные отве

ты независимо от реального положения вещей.

В этом случае следует задать несколько кос

венных вопросов типа: «Сколько времени в день

у вас занимает выполнение делопроизвод

ственных (или какихто иных) работ?», они да

дут примерное представление о степени загру

женности сотрудников.

Доступность – необходимость так сформули

ровать вопрос, чтобы респонденты могли по

нять его содержание. Соответствие вопроса

этому требованию проверяется в пробном ис

следовании.

Так, вместо вопроса «Какова величина и ин

тенсивность документопотоков в вашем отде

ле?» лучше задать вопрос: «Сколько документов

в день вы получаете и отправляете?» Поскольку

первый вопрос может быть просто непонятен

для собеседника.

2. Ко второй группе относятся доказательства

обоснованности, связанные с решением вопро

са о том, насколько результаты, полученные при

применении данного инструмента, согласуются

с информацией о предмете исследования, полу

ченной другими методами. Среди доказательств

этого типа выделяются следующие:

1) «Тест по известной группе» – вопросник

проверяется на группе лиц, относительно кото

рых точно известно распределение известных

характеристик.

2) Обоснованность по совпадению – подсчи

тывается коэффициент корреляции результа

тов, полученных с помощью данного вопросника

и другого метода, известного своей обоснован

ностью.

Например: при наличии результатов изучения

затрат рабочего времени сотрудников машбю

ро, полученных в результате моментных наблю

дений, можно проверить, насколько достоверна

аналогичная информация, полученная в ходе

устного опроса той же группы сотрудников.

б) Достоверность информации – это свой

ство доказательства давать информацию, адек

ватно отражающую изучаемую реальность по

изменяемым характеристикам, то есть исследо

ватель должен так сформулировать вопросы,

чтобы в процессе опроса респондент: 1) восп

ринял нужную информацию; 2) правильно понял

ее; 3) смог вспомнить, если это требуется, о ка

кихто событиях прошлого; 4) выбрал или сфор

мулировал ответ, соответствующий его мнению

или фактическому положению дел; 5) смог адек

ватно выразить в словах выбранный ответ. По

нятно, что этого недостаточно для получения

достоверных данных. Необходимо, чтобы опра

шиваемый не только мог, но и хотел искренне

ответить на вопросы.

в) Под устойчивостью инструмента измере

ния вопросника понимают степень воспроизво

87

ОБУЧЕНИЕ

solankina.qxd 17.04.2006 16:01 Page 87

димости результатов измерения при повторном

использовании этого инструмента на той же

группе и при тех же условиях. Устойчивость

можно проверить путем повторного опроса.

2. Основные фазы опроса

Для оптимизации опроса с точки зрения дос

товерности следует выделить его основные фа

зы: адаптация, достижение поставленной цели

и снятие напряжения.

1. Любой опрос (интервью или анкетный) на

чинается с фазы адаптации, в процессе которой

реализуются две важные цели: создание у рес

пондента желания (мотивации) ответить на воп

росы и подготовка его к исследованию. Фаза

адаптации состоит из представления исследо

вателя респондентам, обращения и нескольких

первых вопросов. Обращение – это завязка, на

чало опроса. Начать опрос – это подлинное ис

кусство, и от того, как это сделает исследова

тель, во многом зависит достоверность всей ин

формации.

Для того чтобы респондент смог дать нужную

информацию, необходимо подготовить его к

этому: объяснить содержание вопросника, то

есть о чем его будут спрашивать, цель опроса, а

в случае анкеты – и правила заполнения вопрос

ника, и постепенно, задавая вопросы, привести

его к теме исследования. Нельзя сразу же зада

вать основные, проблемные вопросы. Респон

дент еще не готов к ответу на них, его сознание

еще не ориентировано на тему опроса, ему не

обходима предварительная психологическая

разминка, несколько легких вопросов, которые

ввели бы его в ситуацию опроса и приблизили к

основной проблематике. Содержание этой фазы

– разведка, разминка, зондаж. Ее разработка

очень ответственна и помимо специальных зна

ний в области психологии общения требует от

исследователя предварительного знакомства с

аудиторией, которой адресуется вопросник.

Создание у опрашиваемых мотивации к учас

тию в исследовании – более сложная задача. У

каждого человека свои интересы, ценности,

потребности. Необходимо заинтересовать рес

пондентов в исследовании, затронуть их жиз

ненные потребности, чтобы ответы на вопросы

приобрели для них личностный смысл. Решение

этой задачи зависит от соответствия цели ис

следования жизненным потребностям опраши

ваемых.

Указание в обращении цели исследования,

ясное и понятное объяснение использования

результатов на благо опрашиваемых, подчерки

вание возможности учреждения, проводящего

опрос, использовать его результаты подобным

образом – все это приводит к тому, что участие

в опросе приобретает большой личностный

смысл, у респондента возникает желание дать

достоверную информацию. Этот способ моти

вации наиболее эффективен и чаще всего ис

пользуется в исследованиях.

Например, для изучения условий труда ра

ботников АУ можно воспользоваться вопросни

ком с таким обращением:

УВАЖАЕМЫЙ ТОВАРИЩ!

Мы просим Вас ответить на вопросы анкеты,

цель которой – выяснить различные стороны

труда работников АУ. Эти данные будут полезны

для улучшения работы государственных учреж-

дений, в том числе и Вашего учреждения. Цен-

ность исследования во многом зависит от пол-

ноты и искренности Ваших ответов.

К каждому вопросу анкеты даются возмож-

ные ответы. Выберите те, которые соответству-

ют Вашему мнению, и обведите кружком соот-

ветствующую им цифру. Если ни один из пред-

лагаемых ответов Вас не устраивает, напишите

ответ сами. Нам прежде всего нужно Ваше мне-

ние. Заранее благодарим за помощь!

Однако цель исследований не всегда связа

на непосредственно с потребностями опраши

ваемых. В зависимости от целей исследования

формируется вводное обращение, которое

должно соответствовать определенной системе

мотивов опрашиваемого. Чаще всего в качестве

таких мотивов выступают стремление принести

пользу, престижные соображения и т. д., приме

ром может служить обращение к экспертам для

разработки должностной инструкции заведую

щего канцелярией Управления делами минис

терства. В обращении затрагивается престиж

ная потребность (к опрашиваемому обращают

ся как к компетентному специалисту) и потреб

ность принести пользу развитию управленчес

кого труда:

УВАЖАЕМЫЙ ТОВАРИЩ!

Исследование, в котором мы предлагаем

Вам принять участие, – «Управленческий труд

сегодня и завтра». Что такое управление рабо-

той современной канцелярии? Что должен

знать и уметь зав. канцелярией? Как лучше под-

готовить зав. канцелярией к его профессии?

Эти и другие вопросы мы хотели бы обсудить с

88

ОБУЧЕНИЕ

solankina.qxd 17.04.2006 16:01 Page 88

Вами, полагаясь на Ваш опыт и знание дела.

Наблюдения и мнения компетентных специа

листов позволят составить общую картину уп

равления канцелярией и наметить пути его

улучшения. А в этом, нет сомнения, все мы

крайне заинтересованы. Если Вам будет инте

ресно ознакомиться с итогами исследования,

мы предоставим Вам такую возможность.

Заранее благодарим Вас!

Немаловажным фактом, влияющим на жела

ние респондента предоставить истинную ин

формацию, является опасение, что его ответы

будут использованы во вред ему. Применение

анонимного опроса уменьшает влияние этого

фактора и повышает достоверность данных обс

ледования. Примером грамотного указания ано

нимности в анкетном опросе может служить сле

дующее обращение: «Нам не обязательно знать

Вашу фамилию, потому что самое главное – Ва

ши советы, которые окажут хорошую помощь

работникам АУ».

В интервью анонимность не может быть пол

ностью сохранена. Интервьюер по меньшей мере

видит лицо респондента, знает или может узнать

его имя и фамилию. Интервьюеру необходимо

подчеркнуть, что ответы респондента будут опуб

ликованы только в общем виде, достоверность

данных в этом случае связана в первую очередь с

личностью интервьюера, с тем, как он сумеет

расположить к себе респондента, внушить ему

доверие и убедить в анонимности ответов.

Дальнейшее повышение заинтересованнос

ти респондента и укрепление контакта с иссле

дователем осуществляются в процессе ответов

на первые вопросы. Для этого используются

контактные вопросы, ответы на которые доста

точно легки, затрагивают те же потребности,

что и в обращении. По возможности они должны

быть близки к теме опроса и постепенно вво

дить респондента в изучаемую проблематику.

Например, при обследовании в идеальном

случае вводный вопрос связан с темой исследо

вания, из него можно получить содержательную

информацию. Его задача состоит в том, чтобы

установить контакт, и после этого его функции

исчерпаны. Респонденты могут усомниться в

анонимности, если исследование начинается с

демографических вопросов. Возникает недове

рие к интервьюеру, нарушается контакт, поэто

му в начале опроса не должны появляться щепе

тильные вопросы.

2. Следующая фаза опроса – достижение

поставленной цели, сбор основной информа

ции, необходимой для решения поставленных

задач. В процессе ответа на эту часть вопросни

ка, особенно если она велика, интерес к иссле

дованию может постепенно уменьшаться. Для

его повышения используются функционально

психологические вопросы, которыми прерыва

ют слишком обширную тему. Содержание их

должно быть интересно для опрашиваемых.

Вопросы не должны обязательно нести содер

жательную информацию. Их основная цель –

снять усталость и повысить интерес к опросу.

3. Завершение опроса – снятие напряжения.

Закончить опрос иногда бывает труднее, чем

его начать. Опрашиваемый еще не выговорил

ся, в нем чувствуется какоето напряжение. По

этому в конце вопросника помещают функцио

нальнопсихологические, легкие вопросы, сни

жающие напряжение и дающие возможность

для выражения чувств. Например:

«Наша беседа подходит к концу, и мы хотели

узнать, не утомила ли она вас?»

1. утомила;

2. не утомила.

«Хотите ли вы принять участие в такой бесе

де еще раз?»

1. да, хотел бы;

2. нет, не хотел бы.

«Большое спасибо за помощь! Вы нам очень

помогли! Если вы чтонибудь хотите добавить,

напишите, пожалуйста, здесь ________________».

3. Типы и виды вопросов

Многообразие вопросов, задаваемых рес

понденту, можно упорядочить в трех направле

ниях с точки зрения: 1) цели, с которой задается

вопрос; 2) наличия или отсутствия возможных

ответов; 3) содержания вопросов.

1) В зависимости от цели постановки вопро

са они подразделяются на следующие типы: со

держательные (результативные) и функцио

нальные. С помощью содержательных вопросов

исследователь делает вывод об определенных

явлениях и их взаимосвязях. Для функциональ

ных вопросов на первом плане стоит функция

оптимизации, упорядочения течения опроса.

Хотя исследователь стремится к тому, чтобы

выбрать такие функциональные вопросы, кото

рые имеют для него содержательное значение,

однако зачастую эти вопросы не обрабатывают

ся. Можно выделить несколько видов функцио

нальных вопросов: функциональнопсихологи

ческие, фильтры и контрольные.

89

ОБУЧЕНИЕ

solankina.qxd 17.04.2006 16:01 Page 89