Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа

Подождите немного. Документ загружается.

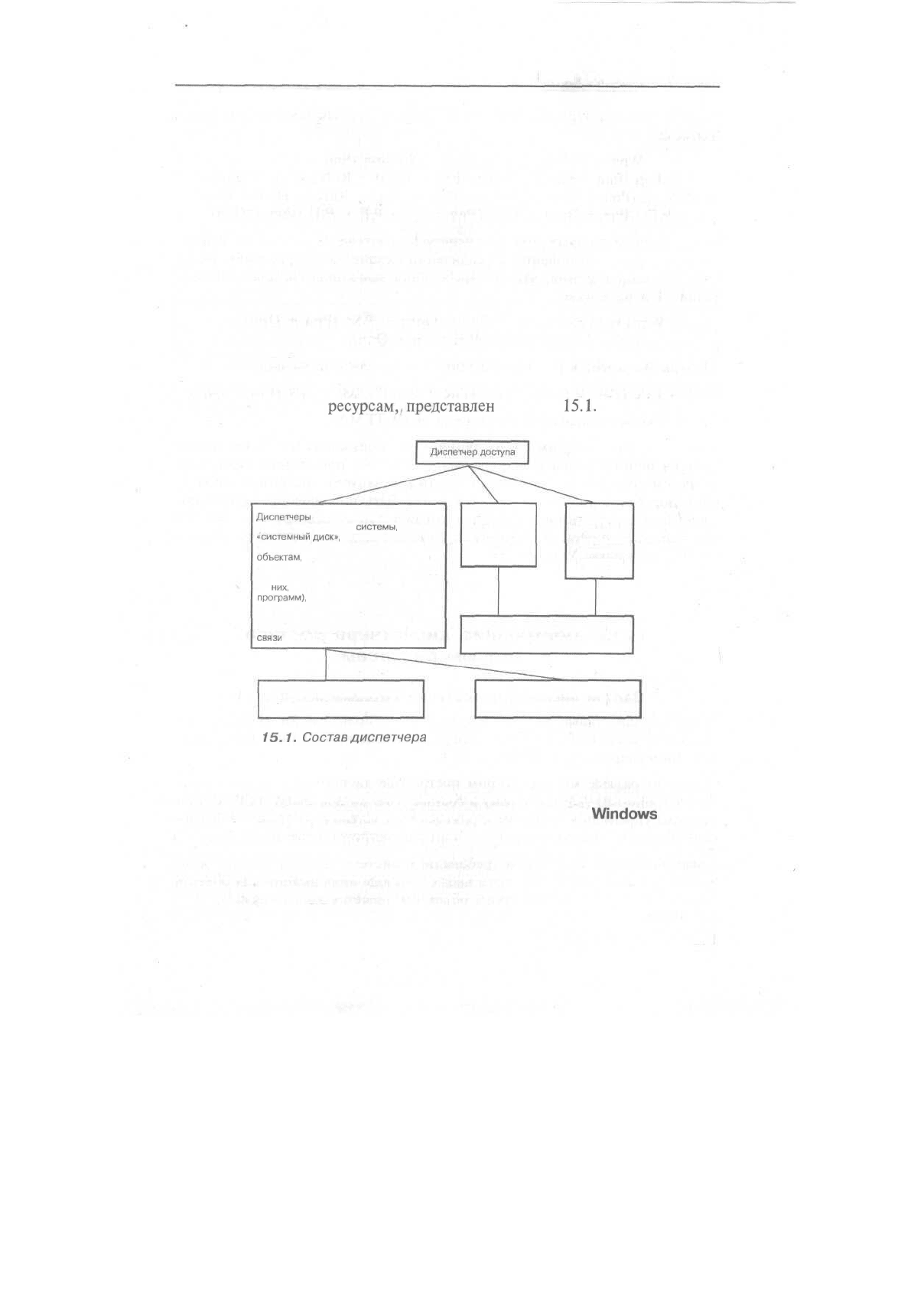

Глава 15. Диспетчер доступа

Доказательство утверждения очевидно — при выполнении заданных ус-

ловий для всех субъектов и объектов доступа реализованы разграниче-

ния, т.е. в системе отсутствуют каналы (включая скрытые) несанкцио-

нированного взаимодействия субъектов доступа.

15.1.3. Диспетчер доступа для ОС семейства Windows

Состав диспетчера доступа

С учетом введенной выше классификации субъектов и объектов досту-

па рассмотрим состав диспетчера доступа для ОС семейства Windows (с

учетом описанных ранее механизмов защиты и описания их примене-

ния для решения задач управления доступом) и построим его модель,

определяющую требования как к диспетчеру доступа в целом, так и к

его компонентам.

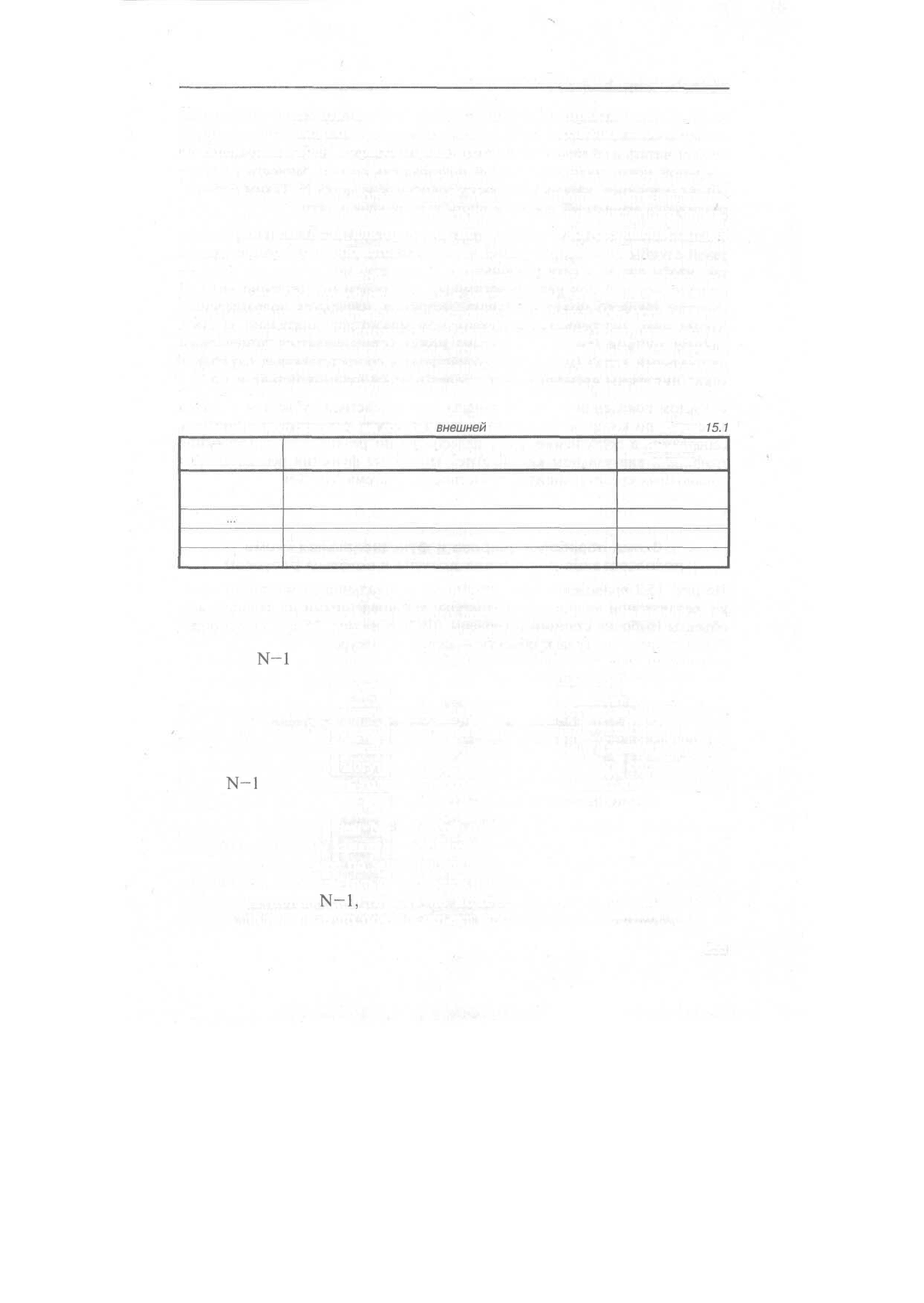

Состав диспетчера доступа, обеспечивающего полноту разграничительной

политики доступа к

ресурсам,,представлен

на рис.

15.1.

Диспетчеры

разграничения доступа

к объектам файловой

системы,

включая

«системный

диск»,

к неразделяемым

системой для пользователей файловым

объектам,

к устройствам со сменными

носителями, к отчуждаемым физическим

накопителям и файловым объектам

на

них,

к исполняемым файлам (запуску

программ),

к разделяемым сетевым

ресурсам (по протоколу Net Bios) —

к виртуальным каналам связи сети

Microsoft, к виртуальным каналам

связи

сети TCP/IP

Диспетчер

доступа

к реестру

ОС

Диспетчер

доступа

к локальным

и сетевым

принтерам

Дискреционный механизм

управления доступом

Дискреционный механизм

управления доступом

Мандатный механизм

управления доступом

Рис.

15.1.

Состав

диспетчера

доступа для ОС семейства Windows

Анализ полноты разграничительной политики доступа, реализуемой

разработанным диспетчером доступа для ОС

Windows

С учетом всего сказанного ранее проанализируем полноту разграничи-

тельной политики доступа, реализуемую диспетчером доступа для ОС

семейства Windows, состав которого определен выше (см. рис. 15.1). При

этом для ОС семейства Windows введем новое обозначение Н для управ-

ляющего реестра ОС.

251

Часть IV. Управление доступом к ресурсам

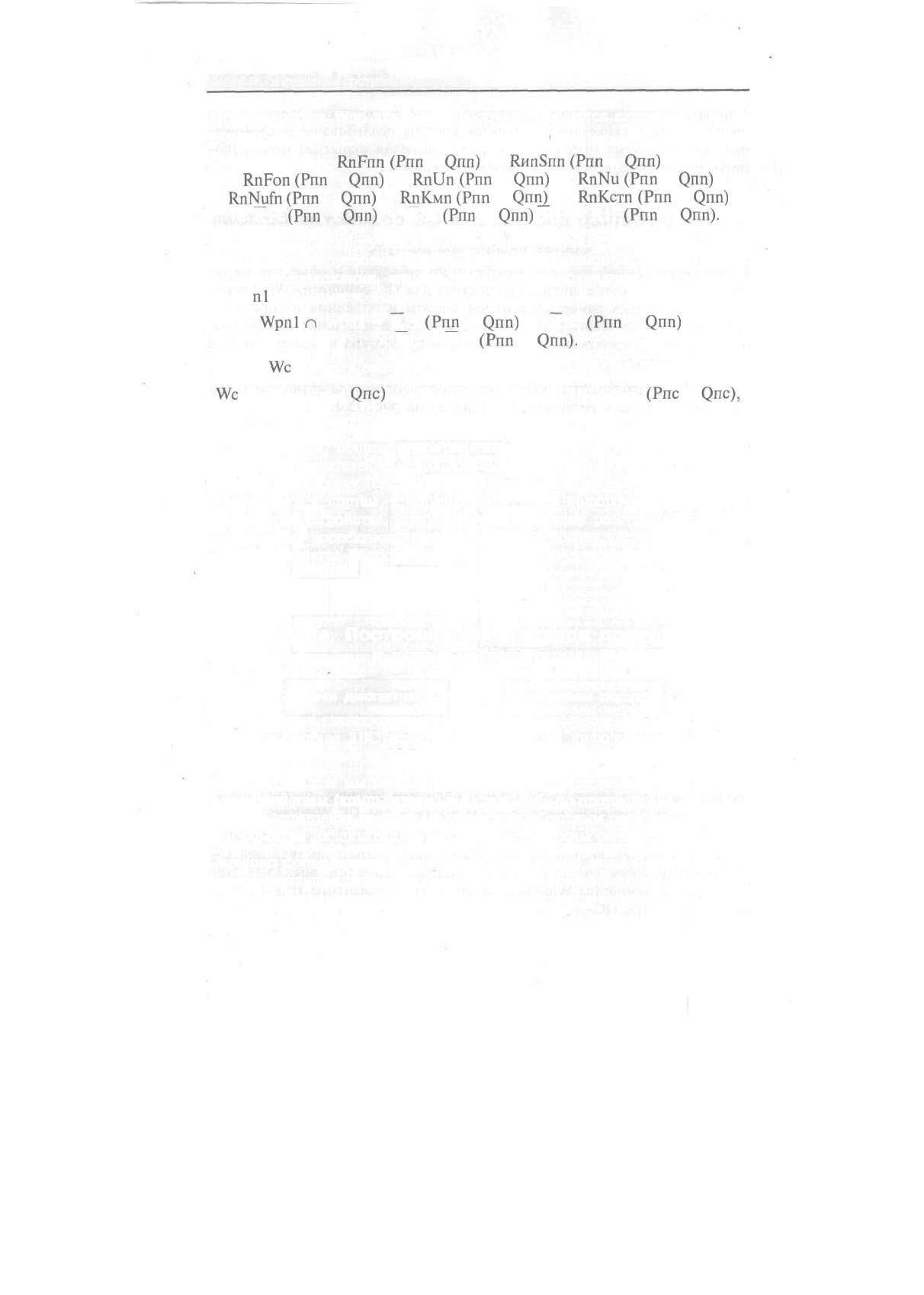

Модель доступа Wpn для n-го пользователя задается следующим выра-

жением:

Wpn =

RnFnn

(Pnn

+

Qnn)

•

RnnSnn

(Pnn

+

Qnn)

x

х

RnFon

(Pnn

+

Qnn)

•

RnUn

(Pnn

+

Qnn)

•

RnNu

(Pnn

+

Qnn)

x

x

RnNufn

(Pnn

+

Qnn)

+

Rntovm

(Pnn

+

Qnn|

•

КпКстп

(Pnn

+

Qnn)

x

x RFc

(Pnn

+

Qnn)

• RSc

(Pnn

+

Qnn)

RE • RH

(Pnn

+

Qnn).

Итак, оценим полноту модели диспетчера доступа. С учетом сформули-

рованных ранее требований к реализации механизмов управления досту-

пом, в предположении, что эти требования выполняются, для пользова-

телей

nl

и п2 имеем:

Wpnl

n

Wpn2 = RFc

(Pnn

+

Qnn)

• RSc

(Pnn

+

Qnn)

x

x RE • RH

(Pnn

+

Qnn).

Модель

We

имеет в рассматриваемом случае следующий вид:

We

= RFc

(Рпс

+

Qnc)

• RSc

(Рпс

+

Qnc)

• RE • RH

(Pnc

+

Qnc),

где индекс «с» означает пользователя «СИСТЕМА».

Таким образом, общим в разграничениях пользователей будет запрет

доступа пользователей с использованием любых прикладных процессов

к системному диску (системным данным и запуску системных процес-

сов), доступа к портам, к которым могут быть подключены несанкцио-

нированные устройства, доступа к управляющему реестру ОС. Все это

подтверждает корректность рассматриваемой модели диспетчера доступа

для ОС семейства Windows.

15.1.4. Построение диспетчера доступа

к сетевым ресурсам

Задачи диспетчера доступа к сетевым ресурсам

В предыдущих главах отмечалось, что при использовании защищаемого

объекта в составе ЛВС встает задача изоляции информационных пото-

ков, циркулирующих в ЛВС.

В данном разделе мы рассмотрим построение диспетчера доступа к сете-

вым устройствам (компьютерам) в составе ЛВС по протоколу TCP/IP. Ме-

ханизмы управления доступом к разделяемым сетевым ресурсам — файло-

вым объектам (общим папкам) — были рассмотрены ранее (п. 13.7).

Согласно формализованным требованиям система защиты должна обес-

печивать защищенный механизм ввода и вывода информации для объекта

доступа. В данном случае таким объектом является канал связи.

252

Глава

15. Диспетчер доступа

11|.1!1Д1а:в|;1!м

В общем случае разграничение прав доступа должно осуществляться не толь-

ко применительно к каналу связи, но и к сетевым ресурсам. Под сетевым

ресурсом здесь понимаем виртуальный канал связи, образуемый собственно

физическим каналом между компьютерами и реализуемой в рамках их взаи-

модействия сетевой службой (ftp, telnet и т.д.). При этом физический канал

связи характеризуется IP-адресом хоста, с которым осуществляется взаимо-

действие, сетевая служба — номером TCP-порта.

Разграничение доступа к узлам ЛВС предназначено для изоляции инфор-

мационных потоков ЛВС — виртуальной сегментации сетевого простран-

ства ЛВС. При этом каждому пользователю (на рабочей станции) разре-

шается взаимодействие с определенным набором рабочих станций и

серверов с использованием фиксированного набора сетевых служб.

Разграничение доступа к внешним сетевым ресурсам предназначено для

защиты доступа к сети Internet и Intranet. При этом зарегистрированным

в системе пользователям должен разрешаться или запрещаться доступ к

внешним по отношению к защищаемой системе ресурсам — рабочим стан-

циям и серверам с использованием соответствующей сетевой службы.

Диспетчером доступа к сетевым ресурсам должна решаться следующая

совокупность задач:

1. Должно обеспечиваться разграничение доступа к узлам и к хостам

сети Internet и Intranet (на стеке протоколов TCP/IP) на уровне IP-

адресов и TCP-портов, то есть на уровне сетевых служб и процессов,

обеспечивающих доступ к сетевым ресурсам. Таким образом, должно

обеспечиваться разграничение доступа по следующим параметрам:

• пользователям;

• процессам;

• времени доступа;

• по службам доступа (портам);

• политике безопасности (запрещенные/разрешенные хосты и службы).

2. Должна обеспечиваться виртуальная сегментация сетевого простран-

ства внутренней защищаемой сети (ЛВС), посредством разграниче-

ния прав доступа к внутренним серверам и рабочим станциям.

Виртуальная сегментация сетевого пространства осуществляется на уровне

пользователей, что принципиально отличает данный подход логического

деления сети на подсети от способов, предполагающих использование

дополнительных технических средств физической сегментации на под-

сети — маршрутизаторов, межсетевых экранов и т.д.

Другое принципиальное отличие состоит в реализации логического (вирту-

ального) деления внутренней сети на подсети, инвариантного к структуре

сети (не требуется изменения связного ресурса — включения дополнитель-

ных осуществляющих физическое деление сети на подсети устройств -

253

Часть IV. Управление доступом к ресурсам

коммутаторов, межсетевых экранов и т.д.). Для подобного деления нет не-

обходимости в доработке структуры сети. Задача решается средствами дис-

петчера доступа, устанавливаемого на рабочие станции и серверы ЛВС.

Схема задания разграничений

В общем случае схема задания разграничений имеет вид: пользователь —

разрешенные компьютеры (IP-адреса) — разрешенные сетевые службы (TCP-

порты). То есть для каждого пользователя задаются разрешенные компь-

ютеры, а на разрешенных компьютерах — разрешенные сетевые службы.

При этом целесообразно отдельно задавать параметры исходящих и вхо-

дящих соединений, так как они могут отличаться. Эти функции выпол-

няют так называемые пакетные фильтры, входящие в состав некоторых

ОС семейства UNIX.

В указанную схему в качестве субъектов доступа имеет смысл дополни-

тельно ввести «ПРОЦЕССЫ» и «РАСПИСАНИЕ». Расписанием задают-

ся интервалы времени, в течение которых пользователю разрешается

доступ к сети. Для различных временных интервалов (расписаний) для

каждого пользователя могут быть разрешены свои объекты доступа

(IP-адреса и TCP-порты).

В качестве процессов могут приниматься сетевые приложения, с исполь-

зованием которых пользователь может взаимодействовать с разрешенными

компьютерами в рамках разрешенных сетевых служб

--

TCP-портов, со-

ответственно, протоколов. Таким образом, введение в

расмотрение

субъек-

та «ПРОЦЕСС» позволяет использовать оригинальные приложения для

доступа к сети, в частности, приложения с усеченными функциями (на-

борами команд). Данная возможность позволяет частично либо полнос-

тью отказаться от фильтрации пакетов на

прикланом

уровне (в части усе-

чения функций взаимодействия). При этом пользователь сможет

взаимодействовать с сетью только в рамках тех функций, которыми бу-

дет обладать приложение.

Итак, возвращаясь к схеме задания разграничений, можно сделать вы-

вод, что она сводится к следующему виду: пользователь — процесс (сете-

вое приложение) -- расписание — IP-адрес — TCP-порт (сетевая служба

или протокол).

Реализация мандатного механизма разграничения

доступа к ресурсам сети

Под реализацией мандатного доступа к ресурсам сети следует понимать

мандатное управление доступом к виртуальному каналу. В качестве тако-

го канала здесь понимается сетевая служба, определяющая информацион-

ную технологию. Примерами могут служить: служба открытой почты, служ-

ба конфиденциальной почты, служба обработки SQL запросов и т.д.

254

Глава 15. Диспетчер доступа

Управление доступом к виртуальным каналам на практических приме-

рах подробно было описано в п. 14.7.3. Однако позволим себе еще раз,

с общей точки зрения, рассмотреть этот подход.

Итак, в рамках этого подхода учитываются метки безопасности сетевых

служб (процесса), а не пользователей. Метка для процесса устанавливает-

ся (помечается сетевая служба) в настройках механизма мандатного управ-

ления доступом. Если для процесса не указана метка безопасности, для

него доступ разграничивается с учетом меток пользователей.

В соответствии с указанной меткой помеченный процесс может обращать-

ся к объектам файловой системы и к устройствам, что реализуется ман-

датным механизмом управления доступом к файловым объектам. Меха-

низмом управления доступом к сети заносятся дополнительные

дискреционные разграничения для помеченной службы, в частности, с

какими компьютерами разрешено взаимодействие и т.д. Пример мандат-

ного разграничения доступа к внешней сети представлен в табл. 15.1.

Пример мандатного разграничения доступа к

внешней

сети Таблица

15.1

Метка

безопасности

1

N-1

N

Субъекты доступа

Процесс (программа) конфиденциальной почтовой службы

Процесс (программа) открытой почтовой службы

Объекты

доступа

При данных настройках мандатного доступа к объектам файловой сис-

темы метки безопасности назначаются процессам:

» метка

N—1

-- процессу конфиденциальной почтовой службы;

« метка N — процессу открытой почтовой службы.

Данные настройки реализуют следующую возможность взаимодействия в

рамках помеченной сетевой службы (информационной технологии). Лю-

бым пользователем по защищенному почтовому каналу (конфиденциаль-

ная почтовая служба) могут передаваться объекты, которым сопоставлены

метки

N—1

и N. То есть только эти объекты служба сможет читать из фай-

ловой системы.

Данные с меньшей, чем N-1 меткой (например, секретные данные), по

конфиденциальному каналу пользователи передать не могут. Соответствен-

но, любое получаемое по защищенной почте сообщение любой пользова-

тель сможет записать только в объект (например, каталог), которому со-

поставлена метка

N—1,

то есть не может записать конфиденциальные

данные, полученные по почте в объект с большей меткой.

255

Часть IV. Управление доступом к ресурсам

Любым пользователем по открытому почтовому каналу могут передаваться

только объекты, которым сопоставлена метка N (только эти объекты служба

сможет читать из файловой системы). Соответственно, любое получаемое по

открытой почте сообщение любой пользователь сможет записать только в

объект (например, каталог), которому сопоставлена метка N. Таким образом,

реализуется мандатный доступ к виртуальному каналу сети.

В дополнение можно установить пароль ответственного лица на запуск се-

тевой службы (этот вопрос рассматривался ранее). При этом можно сделать

так, чтобы доступ к сети (например, к Интернету) мог состояться только в

присутствии или под непосредственным контролем ответственно лица. В

качестве такового может выступать, например, начальник подразделения.

Кроме того, дискреционным механизмом можно дополнительно задать с

какими хостами (по их IP-адресам) может устанавливаться помечаемый

виртуальный канал (может взаимодействовать соответствующая служба), в

какие интервалы времени может осуществляться взаимодействие и т.д.

С учетом появления скрытого канала взаимодействия субъектов — кана-

ла связи, по которому передаются данные между рабочими станциями и

серверами, в дополнение здесь целесообразно реализовать шифрование

трафика в виртуальном канале ЛВС. Подобные функции реализуют ряд

добавочных средств защиты, в частности, система Vip Net.

Схема обработки запроса и функциональная схема

использования диспетчера доступа к сетевым ресурсам

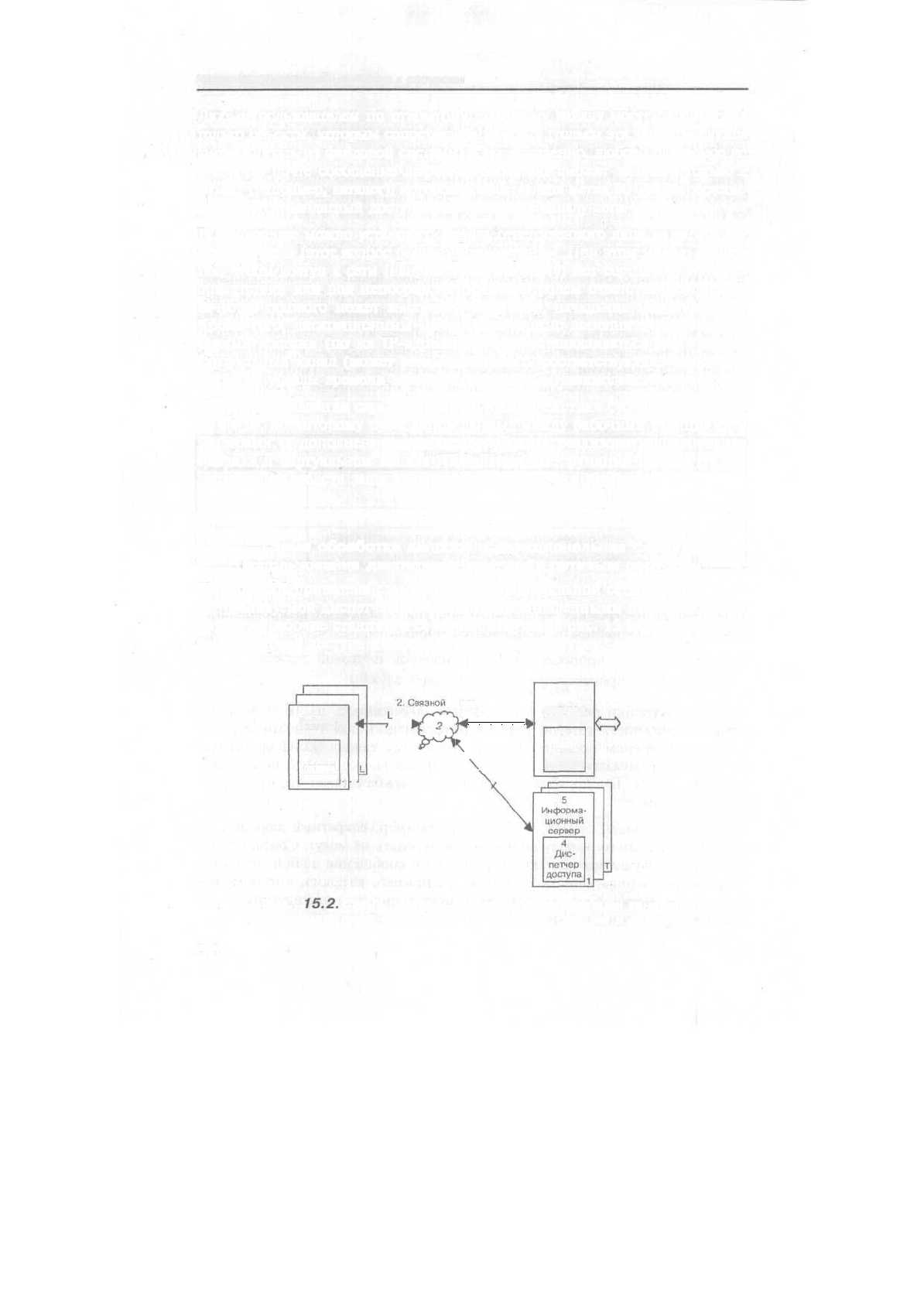

На рис. 15.2 приведена схема механизма виртуальной сегментации кана-

ла, реализуемой диспетчерами доступа, установленными на защищаемые

объекты (рабочие станции и серверы ЛВС), а на рис. 15.3 — схема обра-

ботки запроса доступа к объекту — сетевому ресурсу.

>

Internet

1

1

Рабочая

станция

4

Дис-

петчер

доступа

I

_

L

*/"~

F^

ресу

Ы

ь

ч

\

\

т

3

Сервер

доступа в

Интернет

4

Дис-

петчер

доступа

Рис.

15.2.

Схема системы виртуальной сегментации канала,

реализуемой диспетчерами доступа рабочих станций и серверов

256

Глава 15. Диспетчер доступа

J

4

-

14

1

4Л3

1

4.2

4.11

Блок

Я

схем сравнения

авторизации

^

входных

марамет-

пользователя

Р°

в

доступа

пользователей

f t

4.5

Блок

управления

4.3

Блок

шифрования

'

входных

данных

4 Г

4.1 4.4

Q

Блок

блоков

обработки

приложений

>•

системных

вызовов

А А

4

4.8

сравнения

параметров

доступа

4.7

Блок хранения

параметров

доступа

4.10

Блок

хранения

Ъ

ключей

шифрования

:

4.12

:

4 15

4.9

^

р

Бгпк

„

шифрования

выходных

данных

4.6

Блок хранения

выходных

параметров

доступа

Сплошными стрелками показан входящий трафик

Пунктирными стрелками показан исходящий трафик

Точечными линиями показано функционирование системы шифрования

Рис. 15.3. Схема диспетчера доступа

На схеме, представленной на рис. 15.2, использованы

следующие

обо-

значения — ЛВС содержит L рабочих станций 1, связной ресурс 2 (ка-

нал связи, объединяющий хосты, сервер доступа к сети Internet 3, а в

каждой рабочей станции и сервере — диспетчер доступа, реализующий

разграничения прав доступа 4, Т информационных серверов 5.

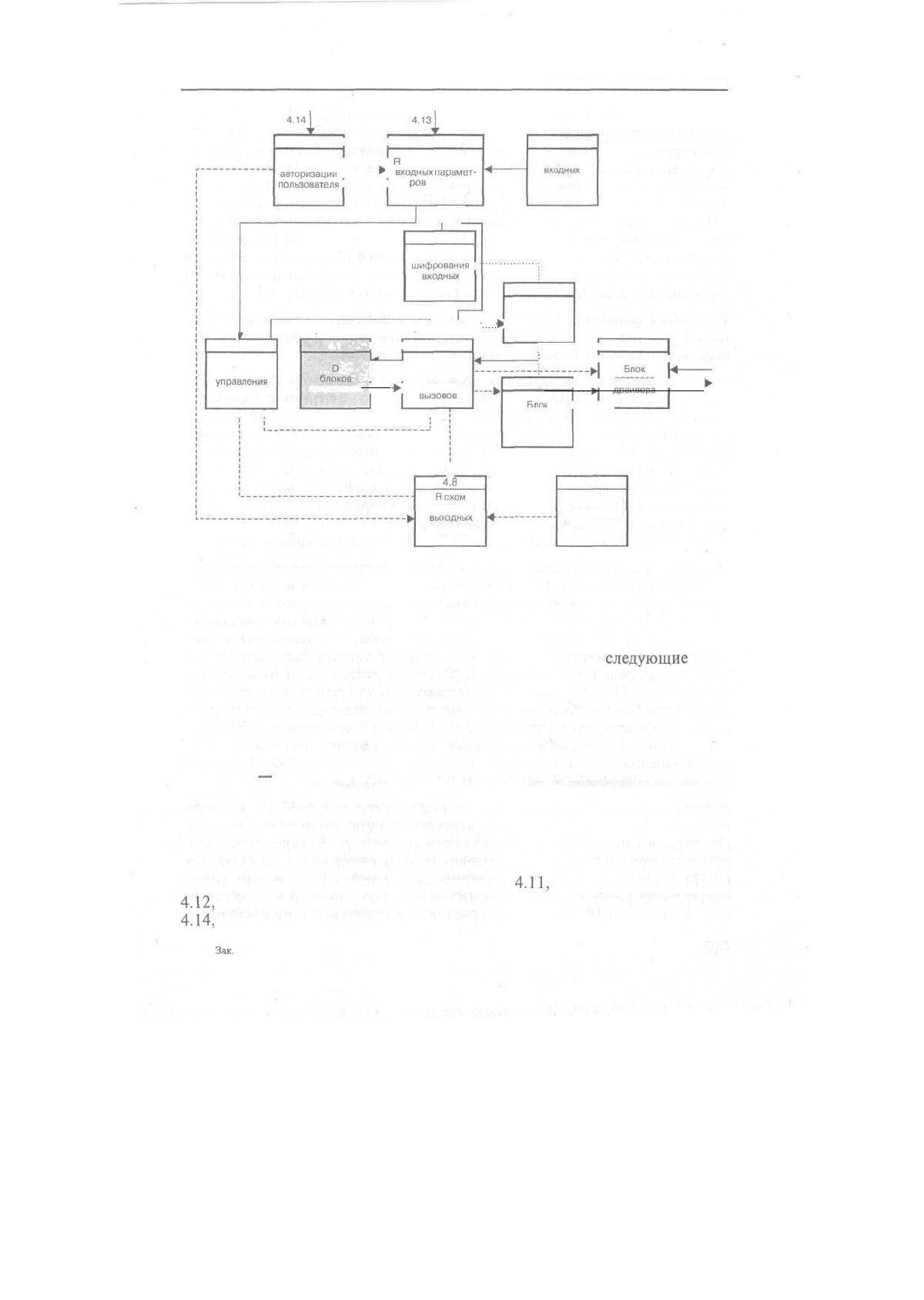

На схеме, представленной на рис. 15.3, использованы следующие обо-

значения

--

D блоков приложений 4.1, блок авторизации пользователя

4.2, блок шифрования входных данных 4.3, блок обработки системных

вызовов 4.4, блок управления 4.5, блок хранения выходных параметров

доступа 4.6, блок хранения входных параметров доступа 4.7, R схем срав-

нения выходных параметров доступа 4.8, блок шифрования выходных

данных 4.9, блок хранения ключей шифрования 4.10, R схем сравнения

входных параметров доступа пользователей

4.11,

блок сетевого драйвера

4.12,

Q входов параметров доступа 4.13, вход авторизации пользователя

4.14,

сетевой вход-выход 4.15.

9

Зак.

369

257

Часть IV. Управление доступом к ресурсам

Рассмотрим работу схемы. Входной канал разграничения прав доступа

реализуется следующим образом. При поступлении сообщения в блок

4.12

оно переводится в блок 4.4, где выделяются S внутренних параметров до-

ступа (IP адрес, № TCP порта — сетевая служба и т.д.). Затем эти пара-

метры подаются в блок

4.11,

где сравниваются с правами получения ин-

формации, заданными для пользователя (его идентификатор в блок

4.11

попадает с блока 4.2). Установленные права для пользователей, заведен-

ных в системе, хранятся в блоке 4.7 и выбираются по идентификатору

пользователя. Кроме того, в блок

4.11

со входа

4.13

поступают

внешние

параметры доступа — день недели, время и т.д. Регламентированные их

значения для каждого пользователя также хранятся в блоке 4.7.

Результаты сравнения запрашиваемых и установленных прав поступают в

блок 4.5, который либо разрешает передать сообщение в соответствующий

блок приложений

4.1,

либо формирует отказ от этого.

Разграничение доступа на уровне пользователей в выходном канале реали-

зуется следующим образом. В блоке 4.6 хранятся внутренние параметры

доступа (IP-адреса,

№

TCP-порта

—

сетевая служба и т.д.) для каждого

пользователя. При этом диспетчер содержит L таблиц разграничения прав

доступа, где L — число зарегистрированных на рабочей станции пользова-

телей. Имя пользователя, находящегося в системе поступает в блок 4.6 из

блока 4.2. Для авторизованного пользователя в блоке 4.8 выбирается своя

таблица доступа, в соответствии с которой (ее параметры выдаются в блок

4.8) и осуществляется разграничение прав доступа. В остальном выходной

канал разграничения доступа реализуется аналогично входному каналу.

Шифрование передаваемых данных в рамках отдельной подсети реализует-

ся следующим образом. Выходное сообщение из блока 4.4 в блок

4.12

по-

ступает через блок 4.9. Аналогично входное сообщение из блока 4.4 в блок

4.11 поступает через блок 4.3, т.е. через блоки шифрования (расшифровки).

Для каждого IP-адреса при приеме и передаче сообщений используется ключ

шифрования, хранящийся в блоке 4.10. Этот ключ может быть один на всю

подсеть, выделяя эту подсеть по шифрованию данных на едином сетевом

пространстве. IP-адрес сообщения (выдаваемого или принимаемого) посту-

пает в блок

4.10

из блока 4.4,

где

по этому адресу выбирается ключ шифро-

вания. Затем этот ключ передается либо в блок 4.9 при выдаче сообщения,

либо в блок 4.3 при приеме сообщения. Соответственно, в блок

4.12

посту-

пает сообщение, зашифрованное данным ключом, либо в блок

4.11

сооб-

щение, расшифрованное выбранным по IP-адресу ключом.

Всеми действиями по осуществлению доступа управляет блок 4.5. В общем

случае в блоке 4.10 хранится и собственно IP-адрес компьютера, на кото-

ром установлена система. Это необходимо для того, чтобы осуществить воз-

можность присутствия одного компьютера сразу в нескольких подсетях, для

которых ключи шифрования различны. Для однозначного выбора ключа

шифрования в этом случае необходимо знание двух параметров — собствен-

ного IP-адреса и IP-адреса, с которым осуществляется взаимодействие.

258

Глава 15. Диспетчер доступа

15.2. Оценка влияния, оказываемая на

вычислительную систему системой защиты

Итак, как мы увидели выше, большинство требований к корректности ре-

ализации механизмов защиты, а также существенные функциональные рас-

ширения их возможностей связаны с включением в схему управления дос-

тупом субъекта «ПРОЦЕСС». Заметим, что возможность разграничения прав

доступа процесса к ресурсам, как самостоятельного субъекта доступа, от-

сутствует в механизмах управления доступом, реализуемых современны-

ми универсальными ОС, что существенно ограничивает возможности защиты

информации, реализуемые встроенными в ОС механизмами защиты.

В этом разделе мы проведем оценку, в какой мере влияет на загрузку

вычислительного ресурса

защищаемого

объекта включение в схему уп-

равления доступом дополнительного субъекта доступа «ПРОЦЕСС». Для

этого построим следующие математические модели:

« математическую модель рабочей станции без системы защиты;

* математическую модель рабочей станции с реализацией управления до-

ступом

к файловым объектам для субъекта доступа «ПОЛЬЗОВАТЕЛЬ»;

» математическую модель рабочей станции с реализацией управления

доступом к файловым объектам для субъектов доступа «ПОЛЬЗОВА-

ТЕЛЬ» и «ПРОЦЕСС».

Будем строить математическую модель функционального объекта, где эле-

менты модели в общем случае отображают не структурные элементы фи-

зического объекта (что, естественно, является менее корректным решени-

ем задачи, с точки зрения подходов к математическому моделированию),

а функциональные взаимодействия, что более наглядно иллюстрирует по-

лучаемый результат (и, что нетрудно подтвердить, приводит к незначитель-

ной погрешности в результатах).

15.2.1. Модель рабочей станции без системы защиты

Общие положения

Для построения модели необходимо решить, на какой круг задач будет

рассчитана вычислительная система. Будем рассматривать типовые зада-

чи, с которыми ч.аще всего приходится сталкиваться в современных вы-

числительных системах общего назначения. Задачи гипотетической вы-

числительной системы, модель которой требуется построить, ограничим

следующим списком:

1.

Обработка текстов. Редактирование и верстка.

2. Математическая обработка данных.

3. Разработка программ. Редактирование и сборка.

259

Часть IV. Управление доступом к ресурсам

В качестве типовых приложений, реализующих вышеперечисленные за-

дачи, рассмотрены следующие программы:

* текстовый редактор — Word 97;

*

текстовый компилятор — MikTeX 2.2;

« электронные таблицы — Excel 97;

*

разработка программ

--

MS Visual C++ 5.0.

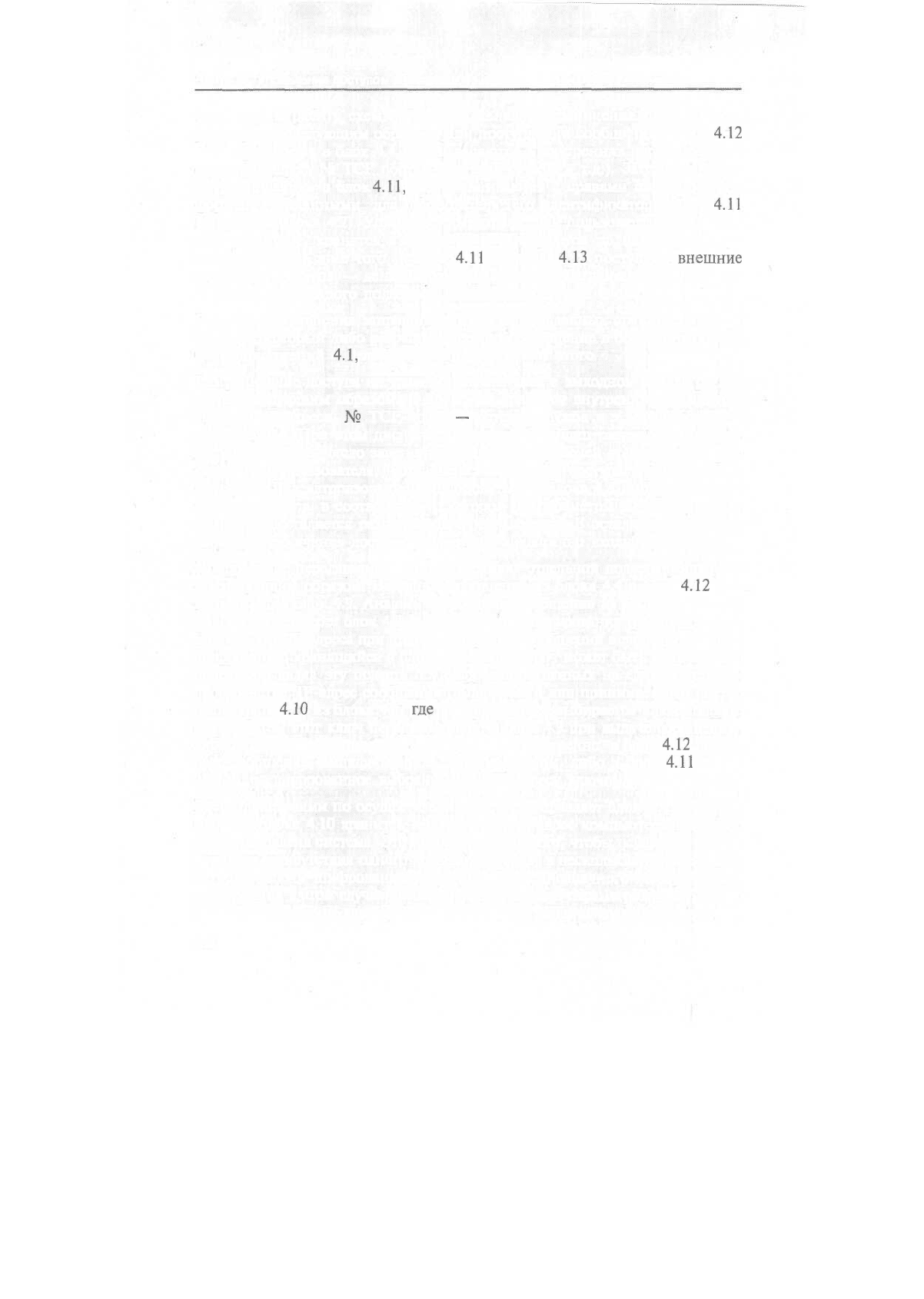

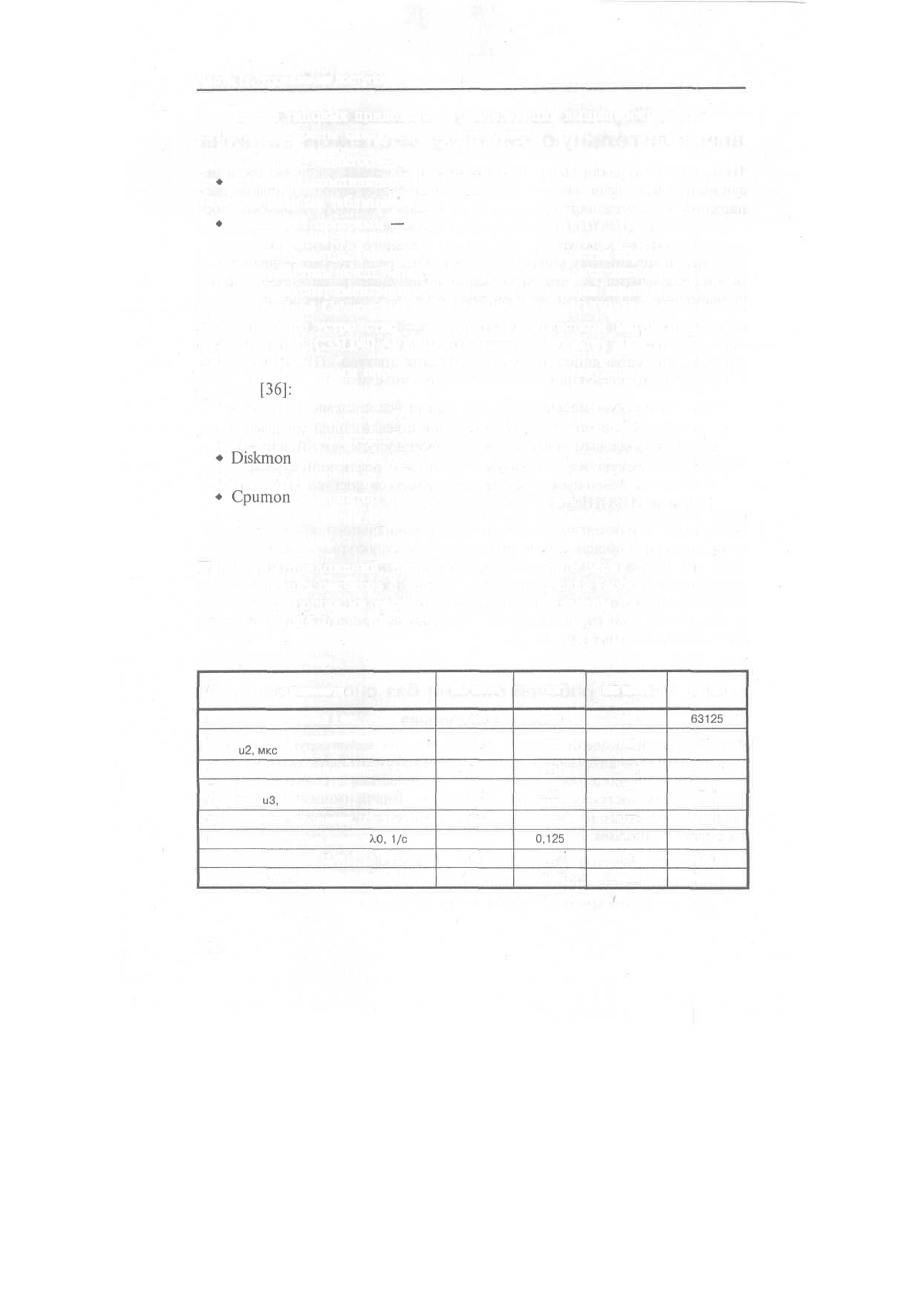

Основные параметры (число операций счета, количества обращений к вне-

шним устройствам и т.п.) этих программ определялись экспериментально.

В качестве экспериментального стенда использовался компьютер на базе

процессора Intel Celeron 1000 МГц, объем памяти (ОЗУ) 384 Мб, внешнее

запоминающее устройство -- накопитель на жестком магнитном диске

(НЖМД) IBM IC35L040 AVER07-0, ОС -- MS Windows 2000 Professional.

Параметры программ определялись с помощью следующих специальных

средств

[36]:

* Filemon -- монитор обращений к файловой системе;

* Regmon — монитор обращений к реестру;

*

Diskmon

-- монитор обращений к физическим носителям, например,

к НЖМД;

»

Cpumon

— монитор центрального процессора;

* системный монитор, входящий в состав ОС MS Windows 2000

Professional.

Параметры приложений, полученные в результате серии экспериментов

и последующих расчетов с использованием моделей (собственно модели

и соответствующие им расчетные формулы приведены ниже), представ-

лены в табл. 15.2.

Параметры приложений

Таблица 15.2

Параметр

Количество обращений к ФС, п2

Среднее время выполнения запроса

к ФС,

и2,

мкс

Количество обращений к реестру ОС, пЗ

Среднее время выполнения запроса

к реестру,

иЗ,

мкс

Среднее время выполнения, U, с

Интенсивность потока заявок ,

ХО,

1/с

Загрузка процессора Q, %

Количество этапов счета N = п2 + пЗ +1

MS Word

4725

190

4548

611

5,7

0,2

62

9274

ТЕХ

9375

475

1064

500

55

0,125

93

10440

MS Excel

2631

425

2176

130

5,77

1,2

22

4808

MS VC

63125

534

17542

741

59

0,04

60

80668

260