Таненбаум Э. Распределенные системы. Принципы и парадигмы

Подождите немного. Документ загружается.

8.1.

Общие вопросы защиты 471

ниями мы будем использовать выражение С =

Ек{Р)

для описания того факта,

что шифрованный текст С был получен путем шифрования простого текста Р с

использованием ключа К, Точно так

же

Р

=

DK(C)

обозначает операцию расшиф-

ровки шифрованного текста С с использованием ключа К, приводящую к полу-

чению простого текста Р.

Пассивный

злоумышленник

только следит за С

Активный

злоумышленник

может изменять сообщения

Простой

текст, Р

Отправитель

Метод

шифрования

т

Ключ

шифрования,

Активный

злоумышленник

может добавлять

сообщения

Шифрованный

текст

С = Е^(Р)

Метод

расшифровки

т

Ключ

для расшифровки,

-• Простой

текст

Получатель

Рис. 8.6. Проникновение и подслушивание при взаимодействии

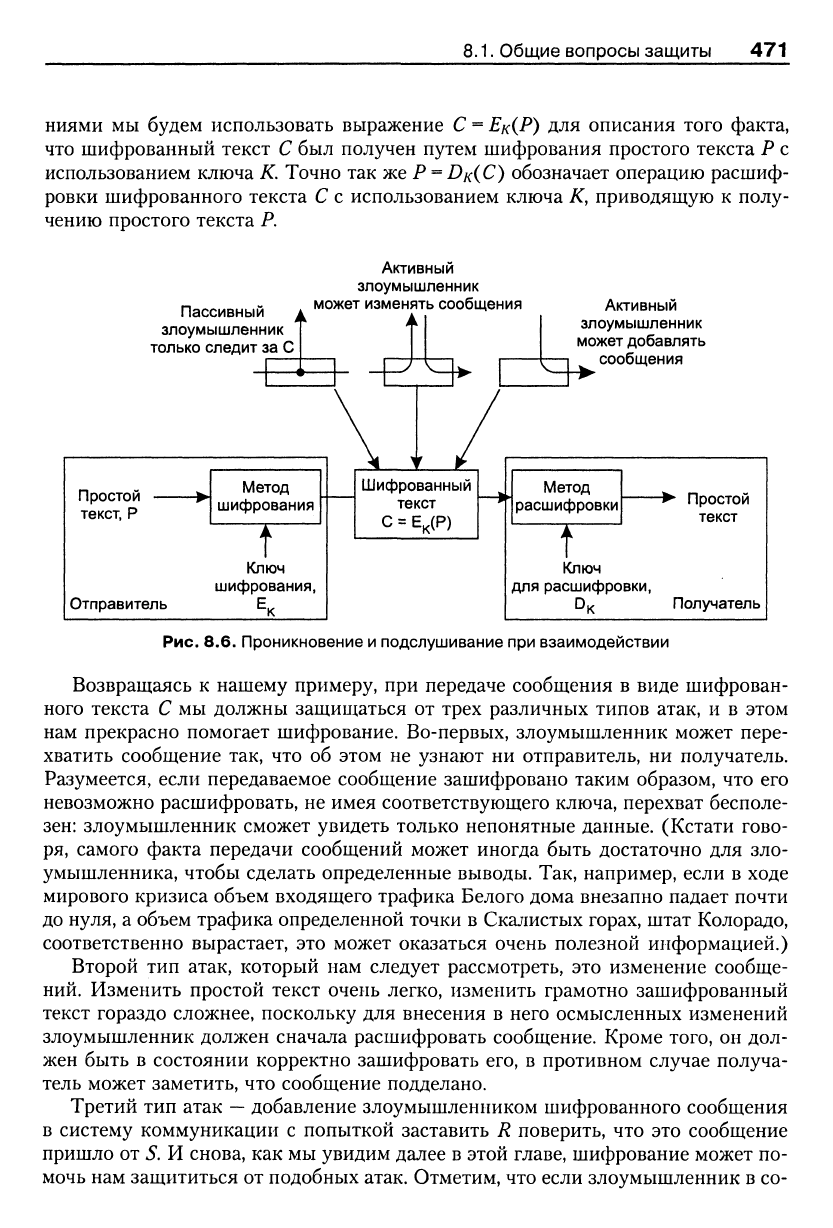

Возвращаясь к нашему примеру, при передаче сообщения в виде шифрован-

ного текста С мы должны защищаться от трех различных типов атак, и в этом

нам прекрасно помогает шифрование. Во-первых, злоумышленник может пере-

хватить сообщение так, что об этом не узнают ни отправитель, ни получатель.

Разумеется, если передаваемое сообщение зашифровано таким образом, что его

невозможно расшифровать, не имея соответствующего ключа, перехват бесполе-

зен:

злоумышленник сможет увидеть только непонятные данные. (Кстати гово-

ря,

самого факта передачи сообщений может иногда быть достаточно для зло-

умышленника, чтобы сделать определенные выводы. Так, например, если в ходе

мирового кризиса объем входящего трафика Белого дома внезапно падает почти

до нуля, а объем трафика определенной точки в Скалистых горах, штат Колорадо,

соответственно вырастает, это может оказаться очень полезной информацией.)

Второй тип атак, который нам следует рассмотреть, это изменение сообще-

ний. Изменить простой текст очень легко, изменить грамотно зашифрованный

текст гораздо сложнее, поскольку для внесения в него осмысленных изменений

злоумышленник должен сначала расшифровать сообщение. Кроме того, он дол-

жен быть в состоянии корректно зашифровать его, в противном случае получа-

тель может заметить, что сообщение подделано.

Третий тип атак

—

добавление злоумышленником шифрованного сообщения

в систему коммуникации с попыткой заставить R поверить, что это сообщение

пришло от 5. И снова, как мы увидим далее в этой главе, шифрование может по-

мочь нам защргтиться от подобных атак. Отметим, что если злоумышленник в со-

472 Глава 8. Защита

стоянии изменить сообщения, он может и добавлять в систему собственные со-

общения.

Существует фундаментальное разделение криптографических систем на сис-

темы с одинаковыми и различными ключами шифрования и дешифровки. В слу-

чае симметричной

криптосистемы

{symmetric cryptosystem) для шифрования и

расшифровки сообщения используется один и тот же ключ. Иными словами:

P-DK{EK{P)).

Симметричные криптосистемы также именуются системами с секретным,

или общим, ключом, поскольку отправитель и получатель должны совместно ис-

пользовать один и тот же ключ, и, чтобы гарантировать защиту, этот общий ключ

должен быть секретным. Никто другой этот ключ видеть не должен. Мы будем

использовать для такого ключа, разделяемого Л и В, обозначение

КА,В-

В

асимметричной криптосистеме {asymmetric

cryptosystem) ключи шифрова-

ния и расшифровки различны, но вместе образуют уникальную пару. Другими

словами, существует отдельный ключ шифрования

КЕ

И

отдельный ключ рас-

шифровки, Ко, так что:

P=DK^{EKJ,P)).

Один из ключей асимметричной криптосистемы является закрытым, дру-

гой

—

открытым. По этой причине асимметричные криптосистемы также назы-

вают

системами

с

открытым ключом

{public-key

systems).

Поэтому мы будем ис-

пользовать обозначение К\ для обозначения открытого ключа, принадлежащего

Л,

diK~A —

для соответствующего ему закрытого ключа.

Предваряя подробное обсуждение протоколов защиты, скажем, что какой из

ключей (шифрующий или дешифрующий) будет сделан открытым, зависит от

того,

как эти ключи используются. Например, если Алиса хочет послать Бобу

конфиденциальное сообщение, она будет использовать для шифрования сообще-

ния открытый ключ Боба. Поскольку Боб

—

единственный, кто обладает закры-

тым ключом расшифровки, он будет также единственным, кто сможет расшиф-

ровать сообщение.

С другой стороны, предположим, что Боб хочет быть уверен, что сообщение,

которое он только что получил, действительно отправлено Алисой. В этом слу-

чае Алиса может использовать для шифрования сообщения свой закрытый ключ.

Если Боб в состоянии успешно расшифровать сообщение, используя открытый

ключ Алисы (и расшифрованный текст сообщения содержит достаточно инфор-

мации, чтобы убедить Боба), он знает, что сообщение было послано Алисой, по-

скольку ключ расшифровки однозначно связан с ключом шифрования. Далее мы

рассмотрим этот алгоритм подробнее.

Еще одно применение криптографии в распределенных системах

—

это хэш-

функции

{hash

functions). Хэш-функция Я принимает на входе сообщение т про-

извольной длины и создает строку битов h фиксированной длины:

h = Н{т).

Хэш h можно сравнить с дополнительными битами, добавляемыми к сообще-

нию в коммуникационной системе для обнаружения ошибок, например, при

циклическом избыточном кодировании (CRC).

8.1.

Общие вопросы защиты 473

Хэш-функции, используемые в криптографических системах, имеют опреде-

ленные свойства. Во-первых, это

односторонние

функции

(one-way

functions). То

есть вычисление входного сообщения т по известному результату их работы h

невозможно. С другой стороны, вычислить huo т достаточно несложно. Во-вто-

рых, они обладают свойством слабой

устойчивости

к коллизиям (weak

collision

resistance),

означающим, что если заданы исходное сообщение т и соответствую-

щий ему результат h = Н(т), невозможно вычислить другое сообщение т', такое,

что Н(т) = Н(т'). И наконец, криптографическая хэш-функция также обладает

свойством

сильной устойчивости

к

коллизиям (strong collision

resistance).

Это зна-

чит, что если дана только хэш-функция Н, невозможно вычислить любые два

различных входных значения т и т\ такие что Н(т) = Н(т').

Подобные свойства приложимы к любой функции шифрования Е и исполь-

зуемым ключам. Кроме того, для любой функции шифрования Е не должно быть

возможности вычислить используемый ключ К, имея простой текст Р и соответ-

ствующий ему шифрованный текст С =

^А'

(Р)-

Также аналогично устойчивости

к коллизиям, при наличии простого текста Р и ключа К невозможно вычислить

другой подходящий ключ К\ такой, что Ек(Р) = Ек(Р).

Искусство и наука разработки алгоритмов для криптографических систем

имеют длинную историю

[222],

и построение защищенных систем часто оказы-

вается неожиданно трудной или даже невозможной задачей

[405].

В задачи этой

книги не входит детальное рассмотрение подобных алгоритмов. Однако для то-

го,

чтобы дать определенное представление о криптографии в компьютерных

системах, мы кратко представим три показательных криптографических алго-

ритма. Подробную информацию по этим и другим криптографическим алгорит-

мам можно найти в [228, 290, 404].

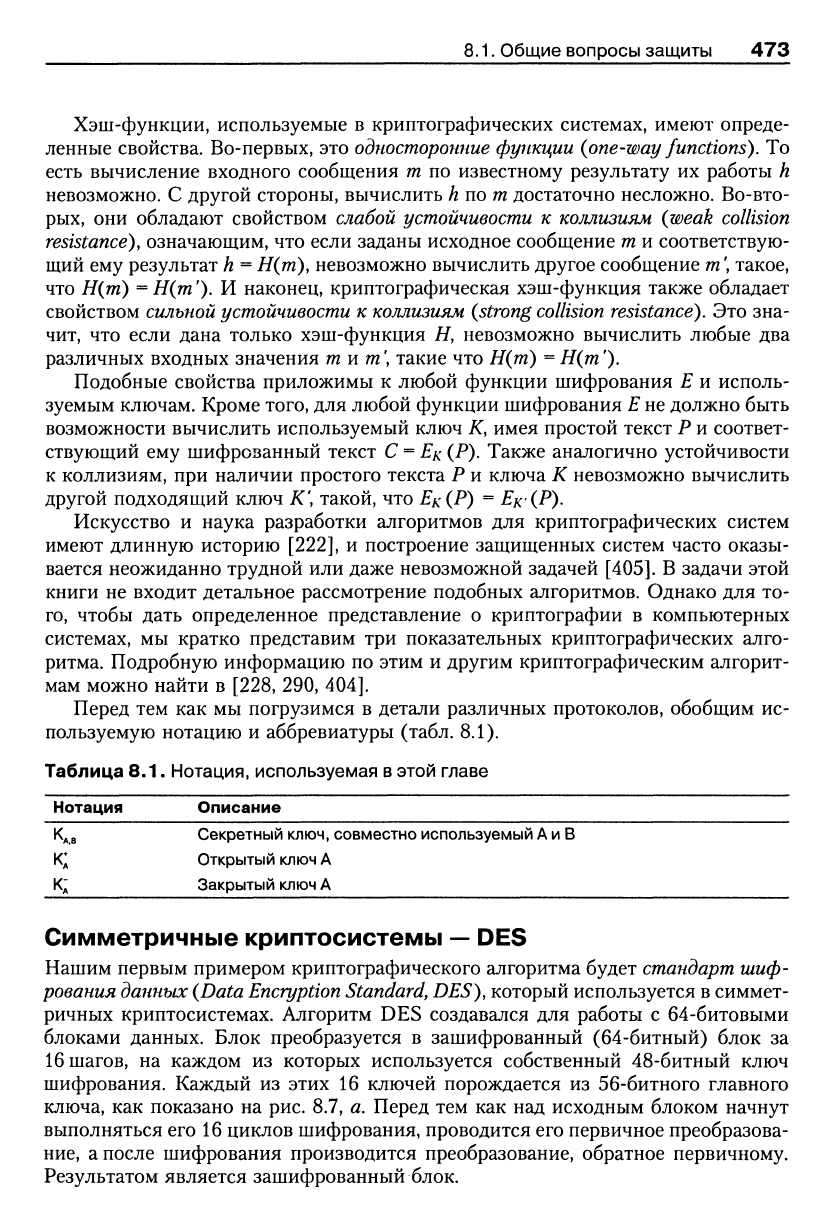

Перед тем как мы погрузимся в детали различных протоколов, обобщим ис-

пользуемую нотацию и аббревиатуры (табл. 8.1).

Таблица 8.1. Нотация, используемая в этой главе

Нотация Описание

Кдв Секретный ключ, совместно используемый А и В

Кд Открытый ключ А

Кд Закрытый ключ А

Симметричные криптосистемы

—

DES

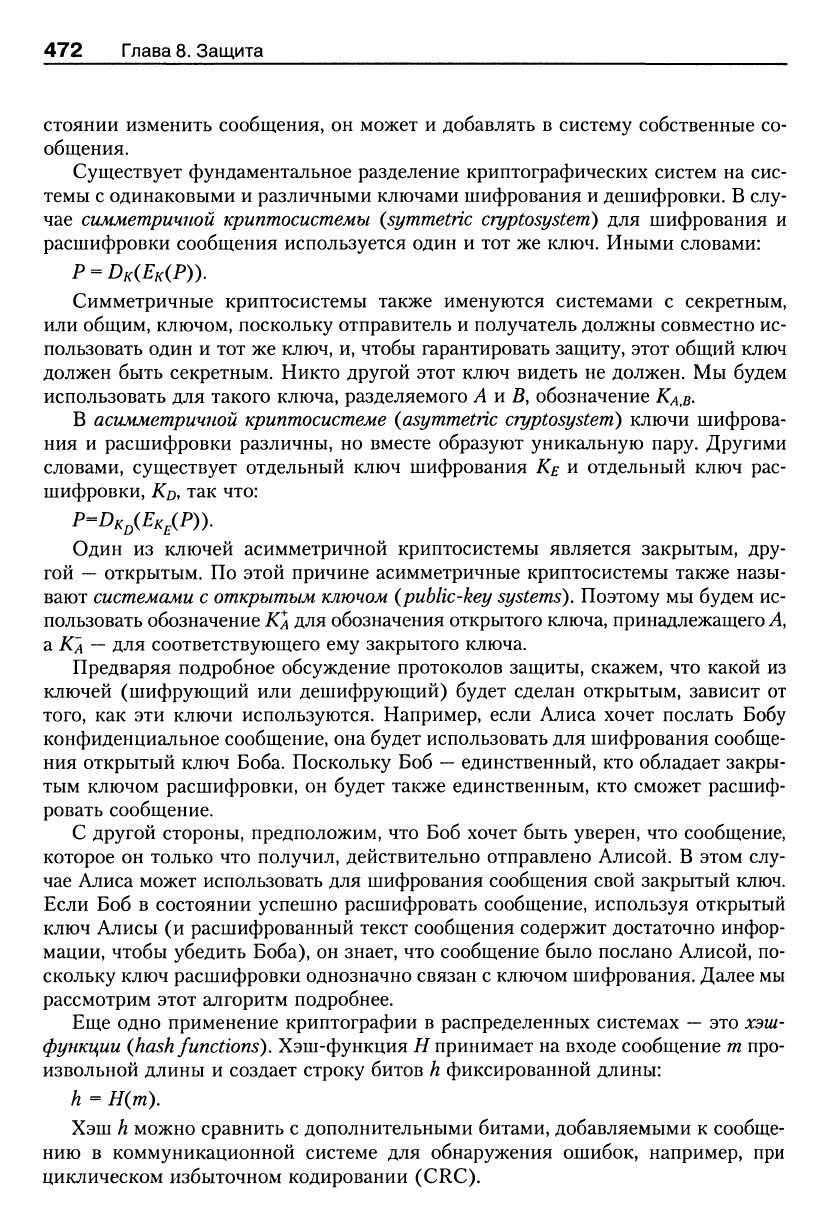

Нашим первым примером криптографического алгоритма будет

стандарт

шиф-

рования данных (Data

Encryption

Standard,

DES), который используется в симмет-

ричных криптосистемах. Алгоритм DES создавался для работы с 64-битовыми

блоками данных. Блок преобразуется в зашифрованный (64-битный) блок за

16

шагов, на каждом из которых используется собственный 48-битный ключ

шифрования. Каждый из этих 16 ключей порождается из 56-битного главного

ключа, как показано на рис. 8.7, а. Перед тем как над исходным блоком начнут

выполняться его 16 циклов шифрования, проводится его первичное преобразова-

ние,

а после шифрования производится преобразование, обратное первичному.

Результатом является зашифрованный блок.

474 Глава 8. Защита

Исходное преобразование

Kl г-

ъГ

1 ^L

J

Г'- :.

Y

Цикл 1

^

iv;:'

^;

:;^;^

:--у-^

ч

\У:\: I

1 Kic

1 ^16

^1

" ''

ffy"y\

-1 ^<

у

Г

11 Ае>

ЦИК. 1 10

IlijU±iJ

,„•.•„•...,|..ирЧти,пц„чи..м.уу,

£

1МЦ.Ц.....у.ЧП1

Итоговое преобразование

_

t Y t

fmiM...^...m.n?... ..h-.

h.M.rt

-•.••••••••.••.^;^......мт.^.-.''

>.,м1.,.3

^ -

f.-M....

...г t

г...":.;^

.•^:ь;^•^•.^йi

L,.ief(R,.i.Ki)

а б

Рис. 8.7. Алгоритм DES (а). Схема одного цикла шифрования (б)

Каждый цикл шифрования i берет в качестве исходных данных 64-битный

блок с предыдущего цикла шифрования / - 1, как показано на рис. 8.7, б. 64 бита

разбиваются на левую часть I/_i и правую часть Ri-u по 32 бита каждая. Правая

часть в следующем цикле используется в качестве левой, и наоборот.

Главная работа выполняется в искажающей функции /. Эта функция прини-

мает в качестве исходных данных 32-битный блок

/?/_!

и 48-битный ключ

iC/,

а за-

тем генерирует 32-битный блок, который подвергается операции «исключающее

ИЛИ» (XOR) с блоком i/-i, порождая

/?,.

Искажающая функция сначала расши-

ряет i?/-i до 48 бит, а затем проводит над ним операцию «исключающее ИЛИ»

с ключом

Ki,

Результат делится на восемь частей по шесть бит. Каждая часть про-

тягивается затем через различные S-боксы (S-boxes), которые представляют со-

бой операции замены каждой из возможных 64 6-битных комбинаций на одну из

16 возможных 4-битных комбинаций. Восемь получившихся кусков по 4 бита

объединяются в одно 32-битовое значение и преобразуются далее.

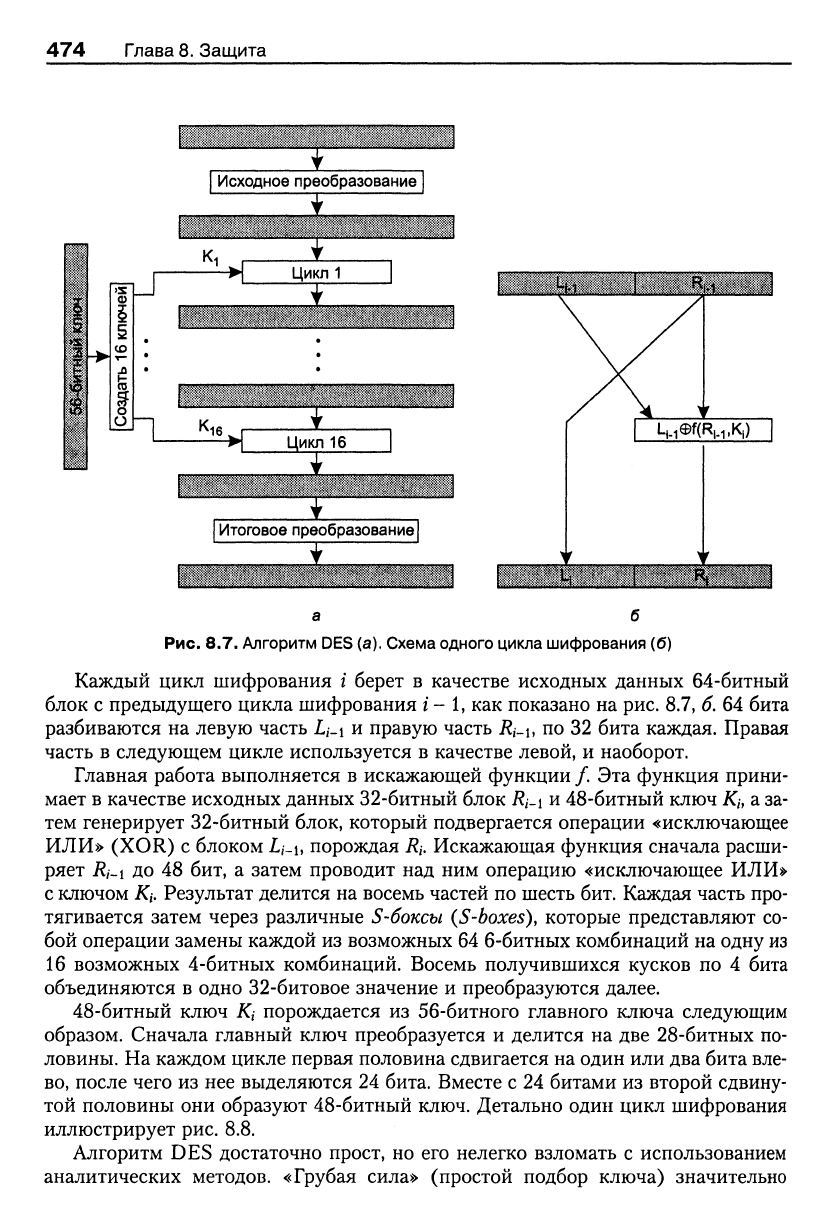

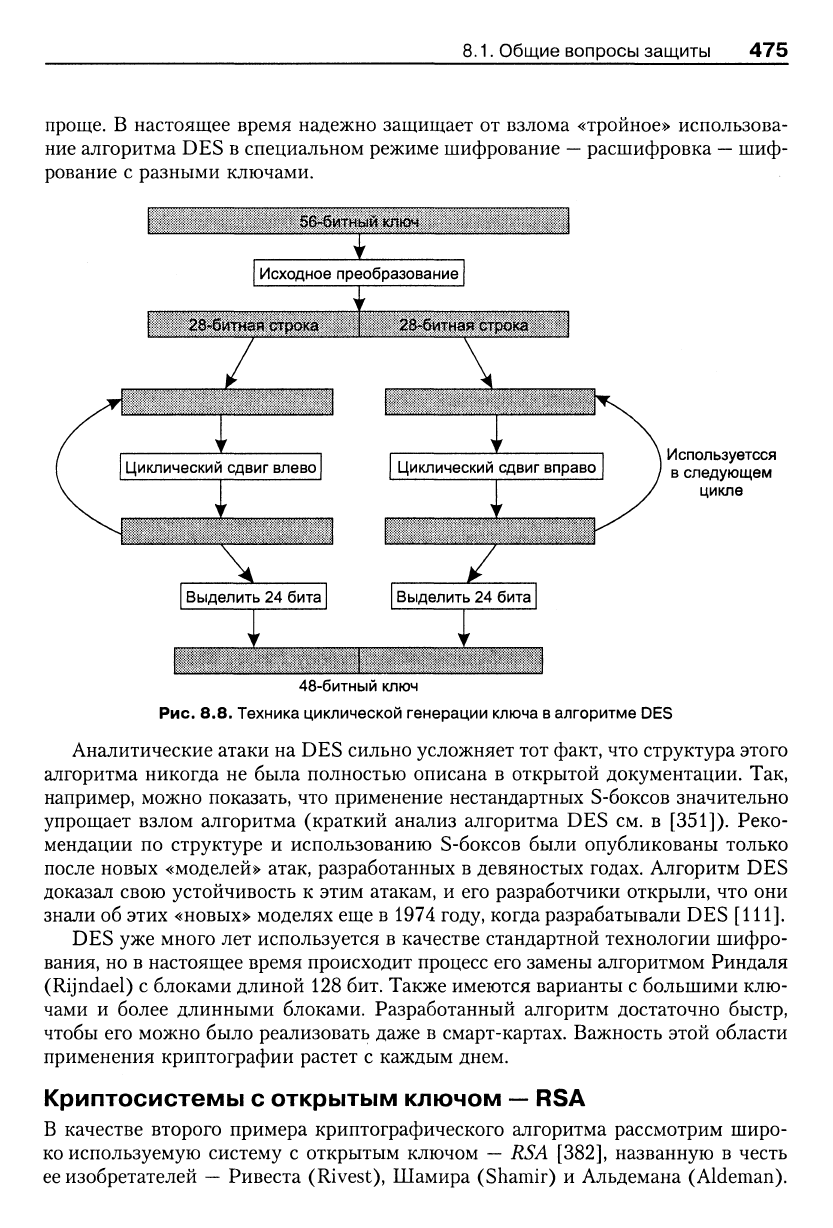

48-битный ключ Ki порождается из 56-битного главного ключа следующим

образом. Сначала главный ключ преобразуется и делится на две 28-битных по-

ловины. На каждом цикле первая половина сдвигается на один или два бита вле-

во,

после чего из нее выделяются 24 бита. Вместе с 24 битами из второй сдвину-

той половины они образуют 48-битный ключ. Детально один цикл шифрования

иллюстрирует рис. 8.8.

Алгоритм DES достаточно прост, но его нелегко взломать с использованием

аналитических методов. «Грубая сила» (простой подбор ключа) значительно

8.1.

Общие вопросы защиты 475

проще. В настоящее время надежно защищает от взлома «тройное» использова-

ние алгоритма DES в специальном режиме шифрование

—

расшифровка

—

шиф-

рование с разными ключами.

66-битный

т\т

Исходное преобразование

26-614ТН9Й ijvpom

2Мття

строш

Циклический сдвиг влево

Циклический сдвиг вправо

X

Выделить 24 бита

Z

Используетсся

в следующем

цикле

Выделить 24 бита

48-битный ключ

Рис. 8.8. Техника циклической генерации ключа

в

алгоритме DES

Аналитические атаки на DES сильно усложняет тот факт, что структура этого

алгоритма никогда не была полностью описана в открытой документации. Так,

например, можно показать, что применение нестандартных

S-боксов

значительно

упрощает взлом алгоритма (краткий анализ алгоритма DES см. в [351]). Реко-

мендации по структуре и использованию

S-боксов

были опубликованы только

после новых «моделей» атак, разработанных в девяностых годах. Алгоритм DES

доказал свою устойчивость к этим атакам, и его разработчики открыли, что они

знали об этих «новых» моделях еще в 1974 году, когда разрабатывали DES

[111].

DES уже много лет используется в качестве стандартной технологии шифро-

вания, но в настоящее время происходит процесс его замены алгоритмом Риндаля

(Rijndael) с блоками длиной 128 бит. Также имеются варианты с большими клю-

чами и более длинными блоками. Разработанный алгоритм достаточно быстр,

чтобы его можно было реализовать даже в смарт-картах. Важность этой области

применения криптографии растет с каждым днем.

Криптосистемы с открытым ключом — RSA

В качестве второго примера криптографического алгоритма рассмотрим широ-

ко используемую систему с открытым ключом

—

RSA

[382],

названную в честь

ее изобретателей

—

Ривеста (Rivest), Шамира (Shamir) и Альдемана (Aldeman).

476 Глава 8. Защита

Защита RSA вытекает из того факта, что в настоящее время не существует эф-

фективного метода нахождения простых множителей больших чисел. Можно по-

казать, что любое целое число можно записать в виде произведения простых чи-

сел.

Так, например, 2100 может быть записано как:

2100 = 2x2x3x5x5x7.

Таким образом, 2, 3, 5 и 7 являются простыми множителями числа 2100.

В RSA открытый и закрытый ключи создаются из очень больших простых чисел

(содержащих сотни десятичных цифр). Взлом RSA эквивалентен обнаружению

этих чисел. В настоящее время подобная задача неразрешима, несмотря на то,

что математики работают над ней уже несколько столетий.

Создание открытых и закрытых ключей происходит в четыре этапа.

1.

Выбираются два больших простых числа, р и q.

2.

Вычисляется их произведение n=pxquz

=

(p-l)x(q~l).

3.

Выбирается число б/, взаимно простое с z.

4.

Вычисляется число е, такое, что exd= i modz.

Одно из чисел, например d, может впоследствии использоваться для расшиф-

ровки,

3.

е

—

для шифрования. Только одно из этих двух чисел будет открытым,

какое именно

—

зависит от используемого алгоритма.

Рассмотрим вариант, когда Алиса хочет, чтобы сообщение, которое она посы-

лает Бобу, было конфиденциально. Другими словами, она хочет быть уверена в

том, что никто кроме Боба не сможет перехватить и прочитать ее сообщение.

RSA рассматривает любое сообщение т как строку битов. Каждое сообщение

сначала разбивается на блоки фиксированной длины, и каждый очередной блок

TUi

представляется в виде числа в двоичном виде, лежащего в интервале

О <

т,

<

п.

Для шифрования сообщения т отправитель вычисляет для каждого блока ш,

значение

Ci

=

rrfi{mod

п), которое и отправляется получателю. Расшифровка на

стороне получателя производится путем вычисления

mi

=

c^i(mod

п). Отметим,

что для шифрования необходимы еип.ъто время как для расшифровки

—

dwn.

Сравним RSA с симметричными криптосистемами, такими как DES. Для

RSA характерен недостаток

—

сложность вычислений, которая приводит к тому,

что расшифровка сообщений, зашифрованных по алгоритму RSA, занимает в

100-1000 раз больше времени, чем расшифровка сообщений, зашифрованных по

алгоритму DES. Точный показатель зависит от реализации. В результате многие

криптографические системы используют RSA только для безопасного обмена

общими секретными ключами, избегая применять этот способ для шифрования

«обычных» данных. Позже мы рассмотрим примеры комбинированного исполь-

зования этих двух технологий.

Хэш-функции — MD5

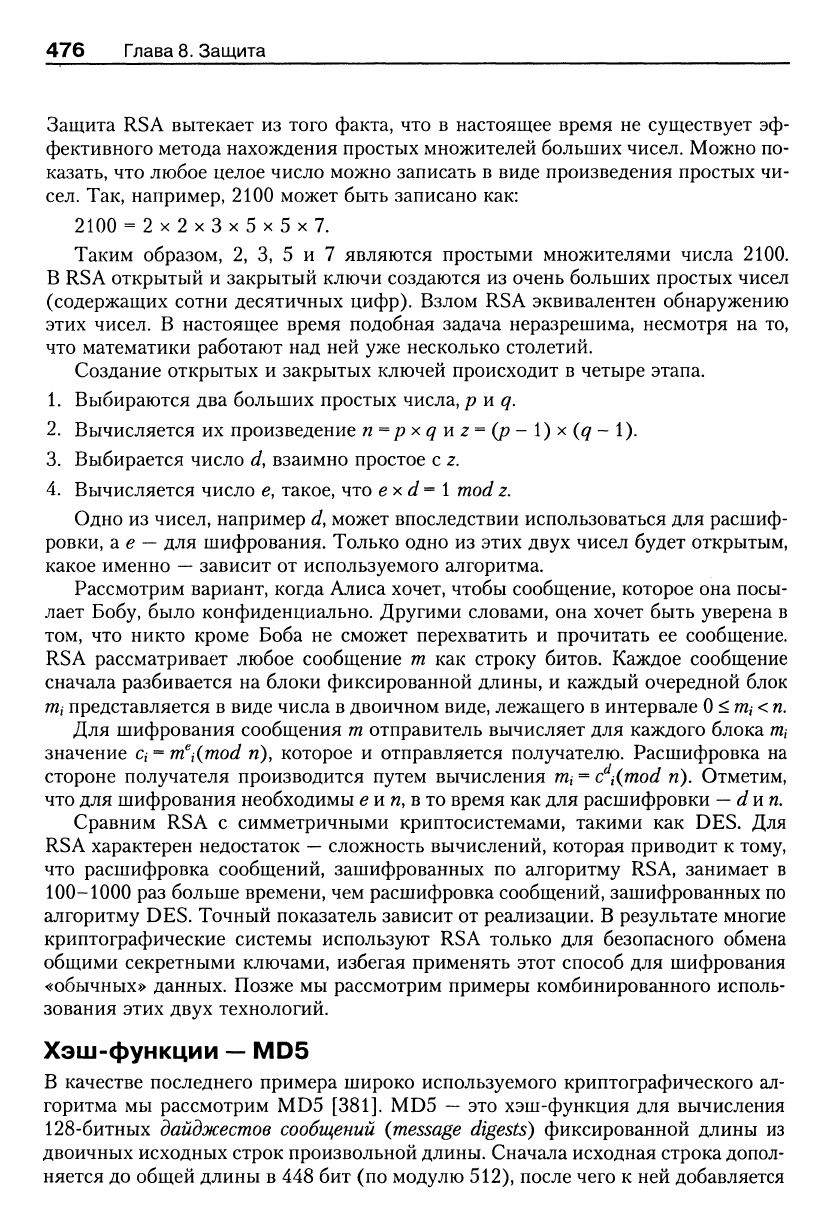

В качестве последнего примера широко используемого криптографического ал-

горитма мы рассмотрим MD5

[381].

MD5

—

это хэш-функция для вычисления

128-битных

дайджестов сообщений {message

digests) фиксированной длины из

двоичных исходных строк произвольной длины. Сначала исходная строка допол-

няется до общей длины в 448 бит (по модулю 512), после чего к ней добавляется

8.1.

Общие вопросы защиты 477

длина исходной строки в виде 64-битового целого числа. В результате исходные

данные преобразуются в набор 512-битных блоков.

Структура алгоритма приведена на рис. 8.9. Начиная с определенного посто-

янного 128-битового значения, алгоритм включает в себя k фаз, где k

—

число

512-битных блоков, получившихся из дополненного согласно алгоритму сообще-

ния. В ходе каждой из фаз из 512-битного блока данных и 128-битного дайдже-

ста, вычисленного на предыдущей фазе, вычисляется новый 128-битный дай-

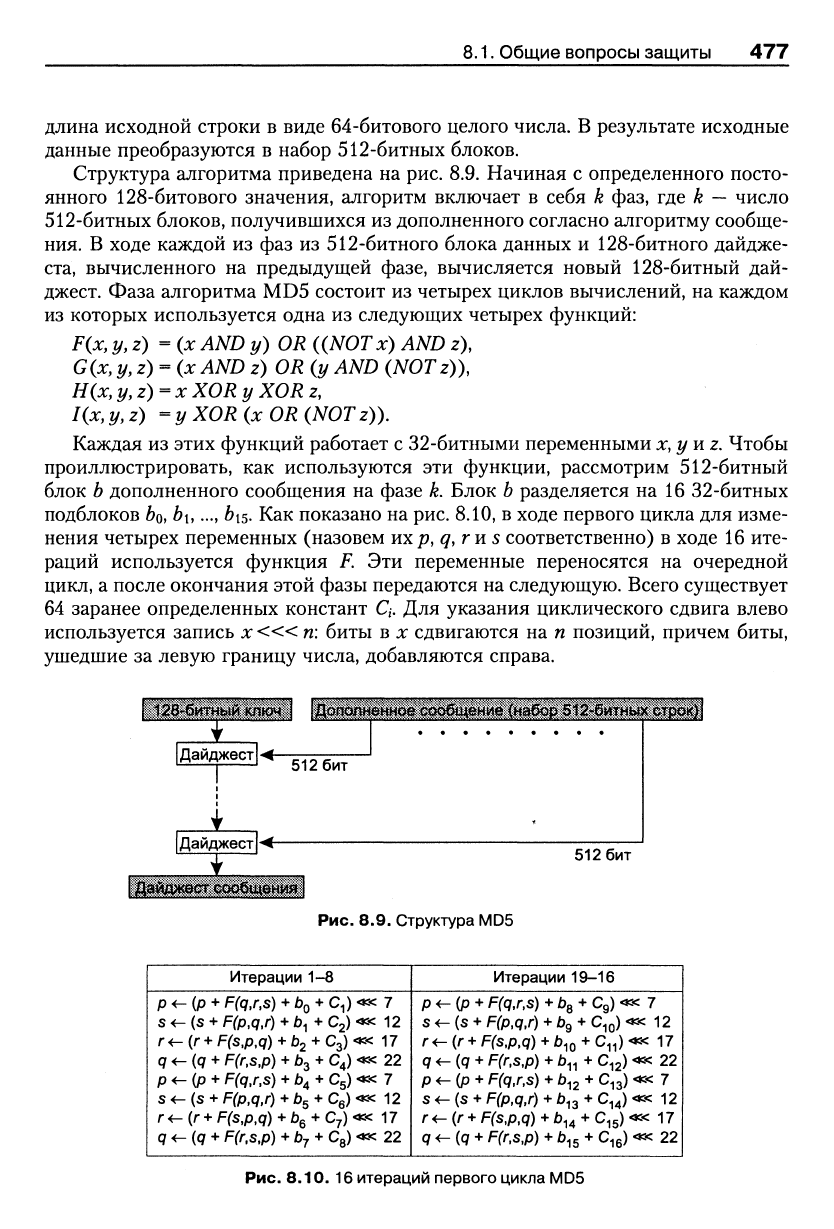

джест. Фаза алгоритма MD5 состоит из четырех циклов вычислений, на каждом

из которых используется одна из следующих четырех функций:

F{x,

г/,

Z)

= {х AND у) OR {{NOTх) AND 2),

G(x,

г/,

z) = {х AND z) OR {у AND {NOTz)),

H{x,

y,z)-x

XOR у XOR 2,

I{x, y,z) =

г/

XOR {x OR {NOT

z)).

Каждая из этих функций работает с 32-битными переменными х,

г/

и z. Чтобы

проиллюстрировать, как используются эти функции, рассмотрим 512-битный

блок b дополненного сообщения на фазе к Блок b разделяется на 16 32-битных

подблоков

йо,

Ьи ...,

^15.

Как показано на рис. 8.10, в ходе первого цикла для изме-

нения четырех переменных (назовем ихр, ^, г и

5

соответственно) в ходе 16 ите-

раций используется функция F. Эти переменные переносятся на очередной

цикл, а после окончания этой фазы передаются на следующую. Всего существует

64 заранее определенных констант Q. Для указания циклргческого сдвига влево

используется запись х <«

п:

биты в х сдвигаются на п позиций, причем биты,

ушедшие за левую границу числа, добавляются справа.

Ё

a И джест

512 бит

Дайджест

512 бит

Рис. 8.9. Структура MD5

Итерации 1-8

р<-(р + F(q,r,s) +

bQ

+

С^)

«< 7

s<-(s + F(p,q,r) + b^+ C2) <к< 12

r<r-(r + F(s,p,q) +

b2

+ C3)

<K<

17

q<r-(q + F(r,s,p) +

b^

+ C4) <»< 22

p<r-{p +

F(q,r,s)

+

b^

+ C5) «< 7

s<r-(s +

F(p,q,r)

+

bg

+

CQ)

<K<

12

r<r-{r +

F(s,p,q)

+

bg

+ Cj) «< 17

q<-(q +

F(r,s,p)

+ bj +

CQ)

<K<

22

Итерации 19-16

p<r-(p +

F(q,r,s)

+

bg

+ Cg) «< 7

s<-(s +

F(p,q,r)

+

bg

+ C-jo)

<^<

12

r<r-(r +

F(s,p,q)

+

b^Q

+

C^^)<^<

17

q<r-{q +

F(r,s,p)

+

b^^

+ 0^2)

"^"^

22

p^(p +

F(q,r,s)

+ b-,2 + C-,3) OK 7

s<-(s + F(p,q,r) + Ь^з + C^4)

<»:<

12

r<-(r + F(s,p,q) + b^4 + C15)

<K<

17

q<r-(q +

F(r,s,p)

+ b^g +

C^Q)

<C<

22

Рис. 8.10. 16 итераций первого цикла MD5

478 Глава 8. Защита

Во втором цикле подобным же образом используется функция G, а Я и /

—

соответственно в третьем и четвертом циклах. Каждый шаг, таким образом,

включает в себя 64 итерации, и в очередной фазе используются вычисленные на

предыдущей фазе значения р, q, ги s.

8.2. Защищенные каналы

в предыдущих главах в качестве стандартного способа организации распределен-

ных систем мы часто упоминали модель клиент-сервер. В этой модели серверы

могут быть распределенными, реплицироваться, а также выступать в качестве

клиентов по отношению к другим серверам. При обсуждении вопросов защиты

в распределенных системах можно вновь вести разговор на примере клиентов

и серверов. В частности, построение защищенной распределенной системы на

практике сводится к двум основным моментам. Первый из них

—

построение за-

щищенной связи между клиентом и сервером. Защищенная связь требует аутен-

тификации сообщающихся сторон, кроме того, она гарантирует целостность со-

общений, а возможно, и их конфиденциальность. Связь серверов внутри группы

также можно рассматривать в качестве частного случая этой задачи.

Второй момент

—

способ авторизации. Как серверу, получившему запрос от

клиента, распознать факт авторизации клиента для передачи этого запроса на

обработку? Авторизация связана с проблемой управляемого доступа к ресурсам,

который мы будем углубленно рассматривать в следующем разделе. Здесь мы

сосредоточимся на защите связи в распределенных системах.

Идею о защите связи между клиентами и серверами можно изложить в поня-

тиях организации между сообщающимися сторонами

защищенного

капала

{secu-

re channel)

[479].

Защищенные каналы оберегают отправителя и получателя от

перехвата, модификации и подделки сообщения. Обычно нет необходимости вво-

дить защиту от прерывания связи. Защита сообщений от перехвата выполняется

путем гарантированной конфиденциальности: защищенные каналы гарантируют,

что сообщения в них не могут быть подсмотрены злоумышленниками. Защита

сообщений от модификации или поделки производится при помощи протоколов

взаимной аутентификации и целостности сообщений. Далее мы сначала обсудим

различные протоколы аутентификации на основе криптосистем как с симмет-

ричными, так и с открытыми ключами. Детальный разбор логических построе-

ний, лежащих в основе аутентификации, можно найти в

[254].

Мы рассмотрим

отдельно вопросы конфиденциальности сообщений и их целостности.

8.2.1.

Аутентификация

Перед тем как мы углубимся в детали различных протоколов аутентификации,

следует заметить, что аутентификация и целостность сообщений не существуют

отдельно друг от друга. Рассмотрим, например, распределенную систему, которая

поддерживает аутентификацию двух общающихся между собой агентов, но не

предоставляет механизмов проверки целостности сообщений. В такой системе

8.2. Защищенные каналы 479

Боб может быть уверен, что сообщение т отправила Алиса. Однако, если Боб не

может получить гарантии, что сообщение т в ходе пересылки не изменялось, что

ему толку в знании того факта, что исходную версию сообщения отправила имен-

но Алиса?

Представим таким же образом поддержку одной только целостности сообще-

ний без механизма аутентификации. Когда Боб получает сообщение, в котором

говорится, что он выиграл 1 000 000 долларов в лотерею, стоит ли ему радовать-

ся,

если он не в состоянии проверить, действительно ли это письмо прислано ор-

ганизаторами лотереи?

Таким образом, аутентификация и целостность сообщений должны идти «ру-

ка об руку». Во многих протоколах их комбинация работает примерно следую-

щим образом. Предположим, что Алисе и Бобу снова не терпится пообщаться и

Алиса берет инрщиативу по организации канала в свои руки. Она начинает этот

процесс с посылки сообщения Бобу или доверенному третьему лицу, которое по-

может устанавливать канал. Когда канал установлен, Алиса уверена, что она об-

щается с Бобом, а Боб уверен, что общается с Алисой. Теперь они могут начать

обмениваться сообщениями.

Чтобы в дальнейшем обеспечить целостность сообщений, которыми они бу-

дут обмениваться после аутентификации, обычно используется криптография с

секретным ключом с использованием сеансовых ключей. Сеансовый ключ (session

key)

—

это общий ключ, используемый для шифрования сообщений с целью со-

блюдения их целостности, а также, возможно, конфиденциальности. Этот ключ

обычно требуется только в течение времени существования канала. После за-

крытия канала соответствующий сеансовый ключ отменяется (или уничтожает-

ся с соблюдением мер защиты). Позже мы еще вернемся к сеансовым ключам.

Аутентификация на основе общего секретного ключа

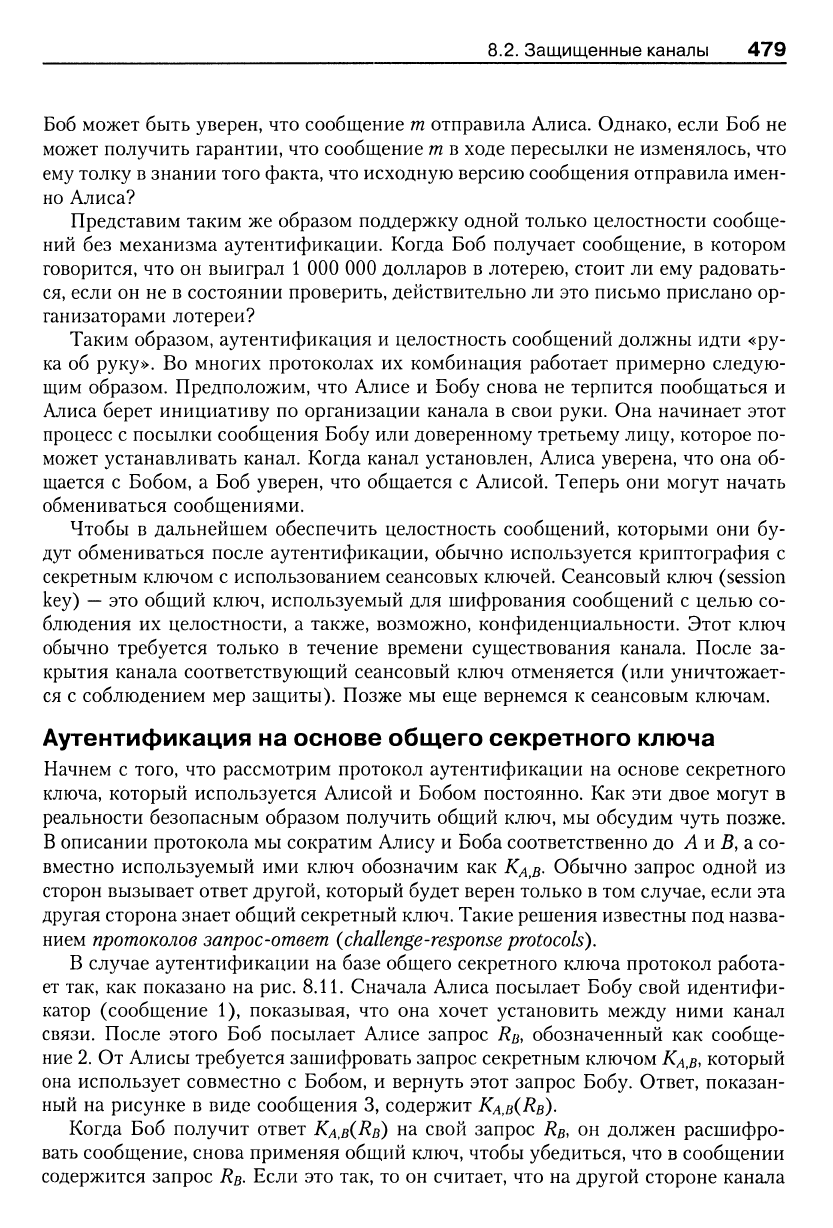

Начнем с того, что рассмотрим протокол аутентификации на основе секретного

ключа, который используется Алисой и Бобом постоянно. Как эти двое могут в

реальности безопасным образом получить общий ключ, мы обсудим чуть позже.

В

описании протокола мы сократим Алису и Боба соответственно до Л и 5, а со-

вместно используемый ими ключ обозначим как

Kj^g,

Обычно запрос одной из

сторон вызывает ответ другой, который будет верен только в том случае, если эта

другая сторона знает общий секретный ключ. Такие решения известны под назва-

нием

протоколов запрос-ответ {challenge-response

protocols).

В случае аутентификации на базе общего секретного ключа протокол работа-

ет так, как показано на рис. 8.11. Сначала Алиса посылает Бобу свой идентифи-

катор (сообщение 1), показывая, что она хочет установить между ними канал

связи. После этого Боб посылает Алисе запрос

RB,

обозначенный как сообще-

ние

2.

От Алисы требуется зашифровать запрос секретным ключом

КА,В^

который

она использует совместно с Бобом, и вернуть этот запрос Бобу. Ответ, показан-

ный на рисунке в виде сообщения 3, содержит KA,B(RB)'

Когда Боб получит ответ KA,B(RB) на свой запрос RB, ОН должен расшифро-

вать сообщение, снова применяя общий ключ, чтобы убедиться, что в сообщении

содержится запрос RB. ЕСЛИ ЭТО так, то он считает, что на другой стороне канала

480 Глава 8. Защита

находится Алиса, иначе

кто же

еще мог зашифровать запрос

RB

С

использовани-

ем ключа

КА,В^

Другими словами.

Боб

теперь уверен, что действительно общает-

ся

с

Алисой. Однако отметим,

что

Алиса пока

еще не

уверена

в

том,

что на

дру-

гой стороне канала действительно

Боб.

Поэтому

она

посылает запрос

RA

(сообщение 4), на который Боб отвечает, возвращая

KA,B(RA),

сообщение 5. Когда

Алиса расшифрует его

при

помощи ключа

КА,В

И

обнаружит

в

нем запрос

RA,

она

поймет,

что

общается

с

Бобом.

го

о

S

^

^

^

щ.

1

2

3

5

А

КА.В(^В)

4

RA

i/- /о \ 1

КА

.BV'^

hU

w

W

1

w

W

vo

о

Рис.

8.11.

Аутентификация на базе совместно

используемого

секретного ключа

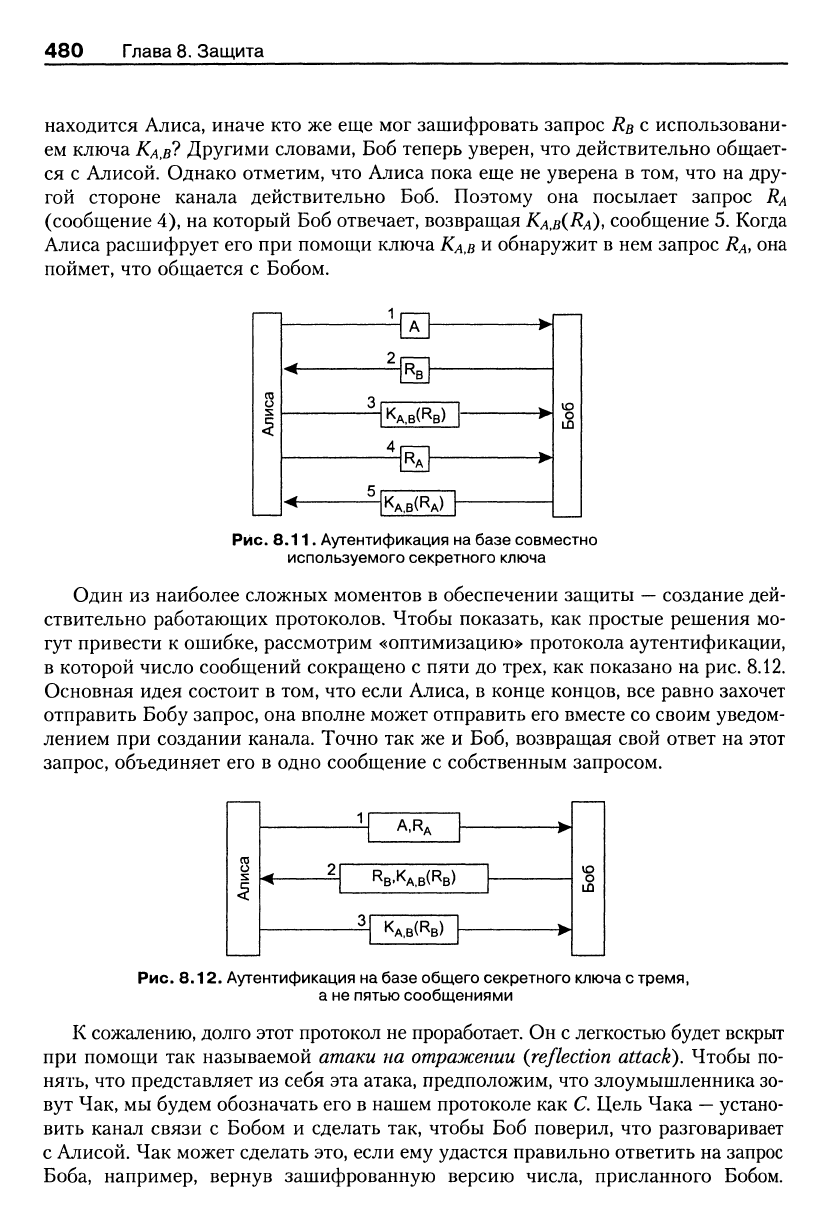

Один

из

наиболее сложных моментов

в

обеспечении защиты

—

создание дей-

ствительно работающих протоколов. Чтобы показать,

как

простые решения

мо-

гут привести

к

ошибке, рассмотрим «оптимизацию» протокола аутентификации,

в которой число сообщений сокращено

с

пяти

до

трех,

как

показано

на

рис.

8.12.

Основная идея состоит

в

том,

что

если Алиса,

в

конце концов,

все

равно захочет

отправить Бобу запрос, она вполне может отправить его вместе со своим уведом-

лением

при

создании канала. Точно

так же и

Боб, возвращая свой ответ

на

этот

запрос, объединяет

его в

одно сообщение

с

собственным запросом.

го

о

1

^

2

^

A.RA

W

W

^В'^А,в(^в)

3

КА,В(^В)

W

W

ю

о

L0

Рис.

8.12. Аутентификация на базе общего секретного ключа

с

тремя,

а

не

пятью сообщениями

К сожалению, долго этот протокол не проработает. Он с легкостью будет вскрыт

при помощи

так

называемой атаки

гса отражении

(reflection attack). Чтобы

по-

нять,

что

представляет

из

себя

эта

атака, предположим, что злоумышленника зо-

вут Чак, мы будем обозначать его

в

нашем протоколе

как

С.

Цель Чака

—

устано-

вить канал связи

с

Бобом

и

сделать

так,

чтобы

Боб

поверил,

что

разговаривает

с Алисой.

Чак

может сделать это, если ему удастся правильно ответить

на

запрос

Боба, например, вернув зашифрованную версию числа, присланного Бобом.