Информационные технологии в науке, образовании и производстве ИТНОП-2010. Материалы IV-й Международной научно-технической конференции. Том 2

Подождите немного. Документ загружается.

ИТНОП-2010

21

УДК 004.891

А.С. БОРОВСКИЙ, А.Д. ТАРАСОВ

ИСПОЛЬЗОВАНИЕ МЕТОДОВ НЕЧЕТКОЙ ЛОГИКИ

ДЛЯ МОДЕЛИРОВАНИЯ ОБЪЕКТОВ И ПРОЦЕССОВ СИСТЕМ

ФИЗИЧЕСКОЙ ЗАЩИТЫ

Описывается математическое моделирование объектов и процессов, связанных с системами

физической защиты c применением методов нечеткой логики

Ключевые слова: Системы физической защиты; нечеткая логика; системы поддержки

принятия решений.

It is described mathematic modelling of objects and processes in system of physical defence with

using fuzzy logic methods

Keywords: fuzzy logic; physical defence system; decision making support; fuzzy knowledgebases of

Mamdani, defuzzyfication.

ВВЕДЕНИЕ

Повышение эффективности проектирования системы безопасности (систем

физической защиты (СФЗ)) особо важных объектов (аэропорты, атомные электростанции,

объекты нефтяной и газовой промышленности; участки государственной границы и т.д.) во

многом зависит от качества экспертных знаний (квалификации экспертов), от качества

организации и взаимодействия различных рабочих групп, участвующих в процессе

проектирования [1]. Задача принятия решений при проектировании и оценке СФЗ является

важнейшей: от правильного ее решения зависит эффективность и результативность защиты

объектов от действия преступных групп. Самым сложным и плохо формализуемым этапом,

требующим применения процедур, которые используют знания экспертов, является

концептуальное проектирование, под которым понимается анализ уязвимости объекта,

разработка принципов и структуры СФЗ, выбор варианта и состава инженерно-технических

средств охраны (ИТСО).

Данный этап характеризуется:

− неопределенностью и недостаточностью знаний об угрозах, которые могут

действовать на объект и, соответственно, о типах нарушителей и способах их действия ;

− необходимостью анализа значительного количества признаков качественной

природы, использующихся при разработке модели обстановки, модели объекта, модели

нарушителя и слабо поддающихся аналитической обработке;

− наличием проблемы выбора наиболее информативных параметров (показателей)

позволяющих оценить уровень защищенности объекта и его категорию (классификацию), и,

соответственно, правильно определить требования к системе защиты объекта;

− необходимостью анализа и оценки значительного количества составляющих

ущерба, имеющих характер апостериорных оценок (по частным видам потерь и по

масштабам потерь) при категорировании объектов и мало пригодных для априорных оценок;

− наличием проблемы получения достоверных исходных данных, используемых при

моделировании процесса функционирования СФЗ, и их низкой чувствительностью.

Таким образом, была выдвинута рабочая гипотеза: ввиду того, что процессы принятия

решений при управлении процессом проектирования и оценки СФЗ в большинстве своем

основаны на нечетких экспертных оценках, выявление экспертных знаний предметной

области, их структуризация и формализация позволят создать интеллектуальную

информационную систему поддержки принятия решений с применением инженерии знаний,

использование которой позволит повысить эффективность проектирования и оценки СФЗ.

IV Международная научно-техническая конференция

22

В настоящее время поддержка принятия решения реализована в виде программных

комплексов (EASI, ASSESS, СПРУТ, Вега - 2), которые используются лишь на этапе оценки

эффективности СФЗ, оставляя проектировщику синтез и оптимизацию модели СФЗ [1].

Процесс принятия проектных решений может быть сведен к решению следующих

задач:

− разработка методики формализации и структуризации нечетких экспертных знаний

в области проектирования и оценки СФЗ, полученных в результате оценивания факторов

угроз, потерь, обстановки, в виде семантических пространств (лингвистических переменных

и их значений);

− разработка модели взаимосвязей факторов угроз, потерь и обстановки в виде

композиции нечетких отношений рассматриваемых признаков;

− разработка метода построения функций принадлежности терм-множеств

семантических пространств, позволяющего повысить адекватность моделей экспертного

оценивания признаков предметной области на основе показателей степени нечеткости и

степени согласованности мнений экспертов;

− разработка методики и алгоритмов процессов принятия решений при

проектировании и оценке СФЗ на основе нечеткого дедуктивного и индуктивного

логического вывода;

− разработка методики формирования базы знаний ИСППР.

МАТЕМАТИЧЕСКАЯ МОДЕЛЬ ПРОЦЕССА ФУНКЦИОНИРОВАНИЯ СФЗ

КЛАССИФИКАЦИЯ МОДЕЛЕЙ

Необходимость математического моделирования функционирования СФЗ

обусловлена важностью оценки уязвимости и защищенности объекта с целью выработки

наилучшей по заданному критерию стратегии его защиты и оценки ее эффективности.

В настоящее время можно привести следующую классификацию моделей,

используемых в процессе моделирования функционирования СФЗ:

− обобщенная модель процесса функционирования СФЗ, рассматриваемая как процесс

взаимодействия трех множеств или пространств: множество источников угроз, множество

зон объекта защиты, множество инженерно-технических средств охраны (можно еще ввести

четвертую составляющую – множество средств нейтрализации угроз, однако данный аспект

в работе не рассматривается). Итогом их взаимодействия будет оценка уровня защищенности

объекта с целью выработки стратегических решений по защите объекта;

− модель категорирования объектов с целью обоснования достаточности

качественных и количественных требований к уровню защищенности объекта – модель

категорирования объекта по степени потенциальной опасности в случае реализации угроз и

модель категорирования объектов по уязвимости к возможным противоправным действиям;

− модель нарушителя для оценки уязвимости объекта, является частью предыдущей

модели категорирования объектов для задания уровня защищенности объекта;

− модель оценки эффективности выполнения СФЗ своих функций: обнаружения,

задержки и нейтрализации (данные модели в настоящее время достаточно хорошо

разработаны, они используются в программных комплексах оценки эффективности СФЗ).

МОДЕЛЬ КАТЕГОРИРОВАНИЯ ОБЪЕКТА ПО УЯЗВИМОСТИ

Рассмотрим процесс моделирования категорирования объекта по уязвимости, для

модели предлагается использовать методы нечеткой логики с помощью пакета Fuzzy Logic в

системе MATLAB.

Категория объекта по уязвимости – число K, которое может принимать значения от 1

до 7. Объекты будут распределяться в диапазоне от первой категории (слабо уязвимый

объект) до седьмой (сильно уязвимый объект).

Модель категорирования объекта по уязвимости можно представить функциональным

отображением: X = (x

1

, x

2

, …, x

n

) → K € [1, 7], где X – вектор влияющих факторов.

ИТНОП-2010

23

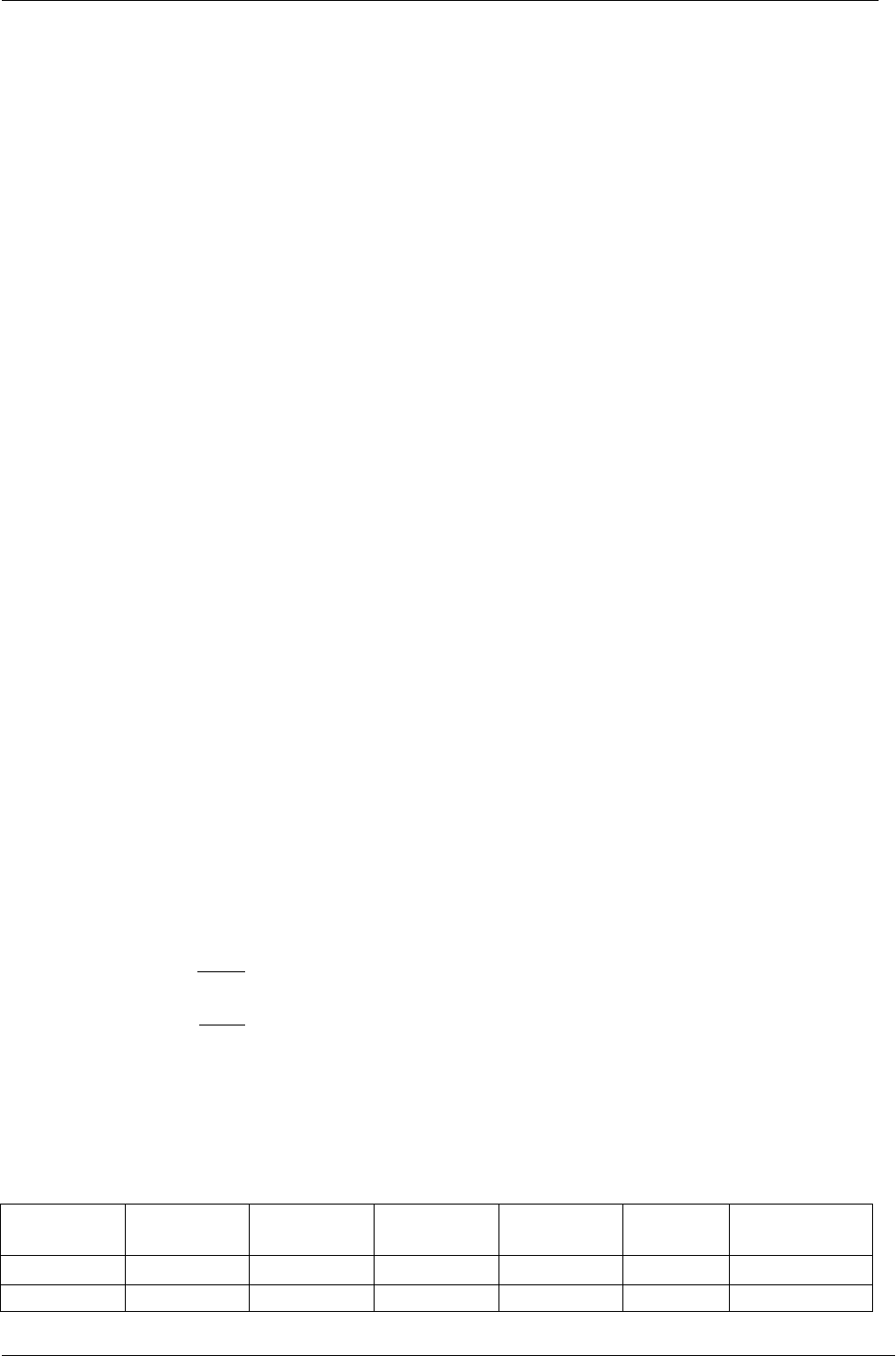

Влияние факторов отобразим в виде иерархического дерева логического вывода

(рис.1). Элементами дерева являются:

-корень дерева – категория объекта по уязвимости (K);

-вершины – влияющие факторы (PoL, Fin, Ekon, EkoL, Inf, Post, Pog, Tip, Pod, Mir,

Gor, Reg, Ob, Sfz, Teh);

-укрупненные влияющие факторы (Ugr, Nar, Obs, L, D, M)

Описание факторов приводится в таблице 1.

Расчеты K, Ugr, Nar, Obs, L, D, M будут осуществляться посредством логического

вывода по нечетким базам знаний.

Рисунок 1 – Иерархическое дерево модели категорирования объекта по уязвимости

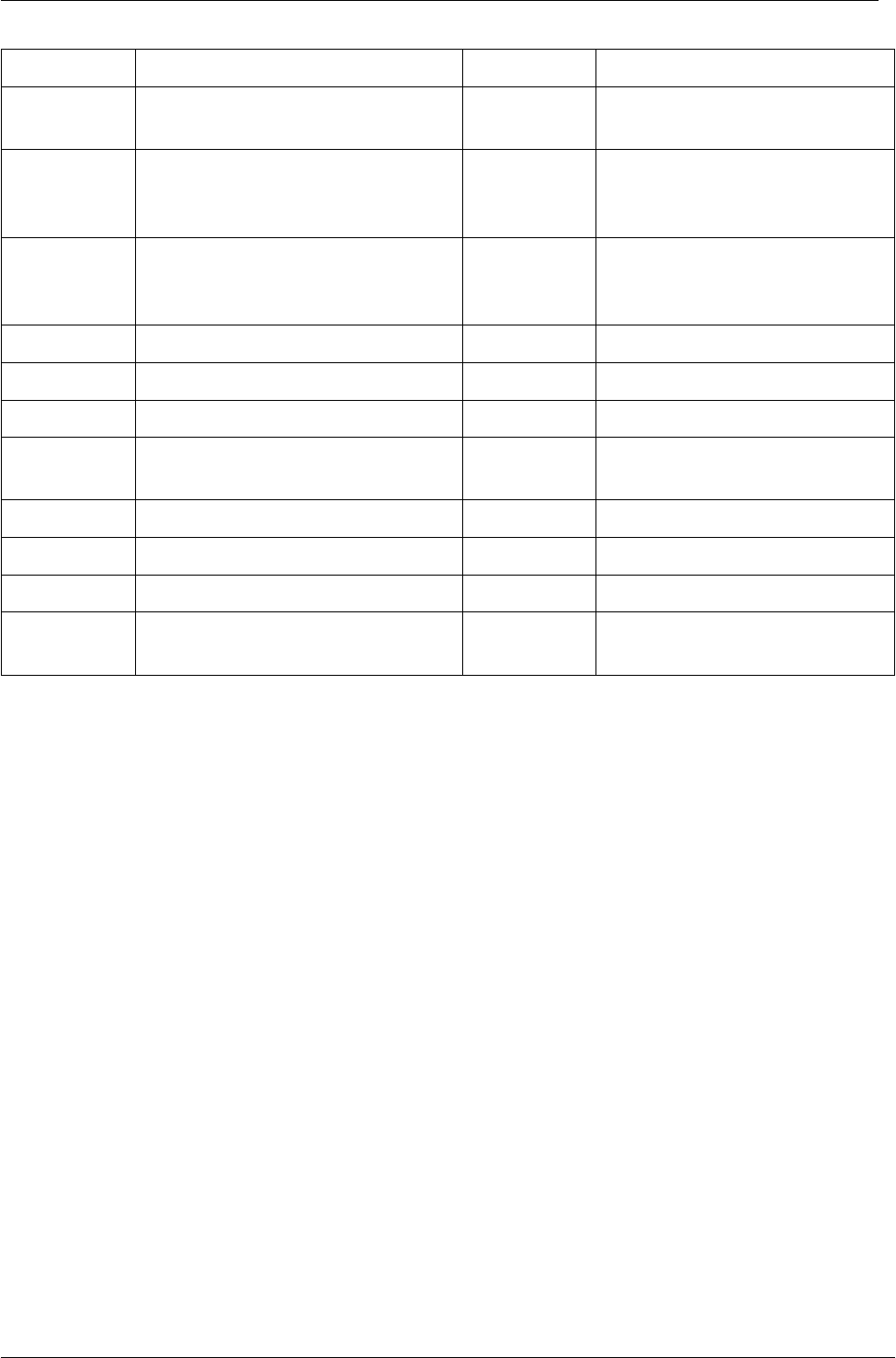

Таблица 1 – Факторы, влияющие на определение категории объекта по уязвимости

Название

Описание Название

Описание

D

тип потерь

Sfz

организация СФЗ

Pol

политические потери

Ugr

уровень угрозы

Fin

финансовые потери

Nar

модель нарушителя

Ekon

экономические потери

Tip

тип нарушителя

EkoL

экологические потери

Pod

подготовка

нарушителя

Inf

информационные потери

Obs

общая обстановка

L

людские потери

Mir

обстановка в мире

Post

людские потери (пострадавшие)

Gor

обстановка в

государстве

Pog

людские потери (погибшие)

Reg

обстановка в регионе

M

масштаб потерь

Ob

обстановка на объекте

Teh

особенности технологического

процесса

Te

Sfz

Ug

Mi

Gor

Re

O

Nar

Ti

Pod

Obs

M

D

PoL

Post

Fi

Ekon

EkoL

Inf

Po

L

K

IV Международная научно-техническая конференция

24

БАЗЫ ЗНАНИЙ ДЛЯ МОДЕЛИ КАТЕГОРИРОВАНИЯ ПО УЯЗВИМОСТИ

Значения факторов будем рассматривать как лингвистические переменные. Для

входных факторов значения определяются из следующих терм множеств: «Низкий, Средний,

Высокий», для факторов обстановки «Спокойная, Напряженная, Опасная».

Уровень возможных потерь будет определяться термами «Низкий, Ниже среднего,

Средний, Выше среднего, Высокий, Очень высокий». Масштаб потерь определяется как

«Локальный, Местный, Территориальный, Региональный, Федеральный, Международный».

Уровень опасности технологического процесса на объекте определяется как

«Безопасный, Средний, Опасный».

Тип нарушителя может быть «Внешний, Смешанный, Внутренний». Подготовлен

нарушитель может быть «Хорошо, Средне, Плохо».

Категорию объекта можно представить как уровень потерь объекта в случае

возможных действий нарушителя и обозначить категории от 1 до 7 следующими термами: «1

– Очень низкий, 2 – Низкий, 3 – Ниже среднего, 4 – Средний, 5 – Выше среднего, 6 –

Высокий, 7 – Очень высокий».

Для моделирования укрупненных влияющих факторов используются нечеткие базы

знаний типа Мамдани (пример приведен в таблице 1). Переменные нечетких правил связаны

логической операцией И.

Правила нечеткой базы знаний должны быть заполнены с соблюдением следующих

условий:

1. Существует хотя бы одно правило для каждого лингвистического терма выходной

переменной.

2. Для любого терма входной переменной имеется хотя бы одно правило, в котором

этот терм используется в качестве предпосылки.

3. Для любого набора значений входных переменных должно существовать хотя бы

одно правило.

Отсюда следует, что минимальное количество правил равняется числу всех

возможных вариантов наборов значений входных переменных. В случае, когда количество

термов у входных переменных одинаковое, количество наборов будет равно A в степени B,

где A – количество термов входных переменных, B – количество входных переменных. [2, 3]

В результате, например, для шести входных переменных с тремя термами в каждой

необходимо сформулировать 729 правил базы знаний.

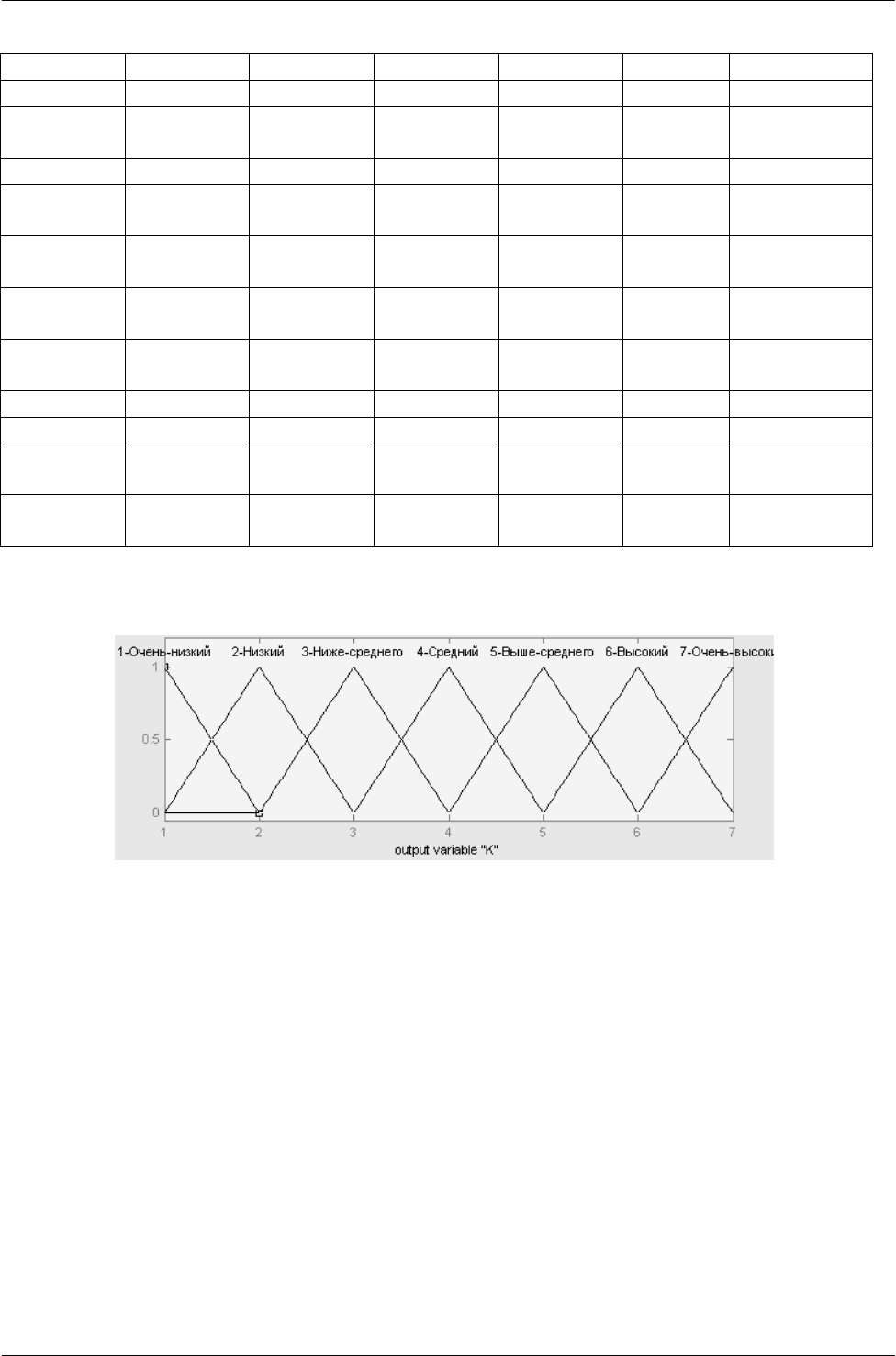

Графики функций принадлежности нечетких термов для лингвистических

переменных приведены на рисунке 2. Используется треугольная функция принадлежности.

Треугольная функция принадлежности определяется тройкой чисел a,b,c (левая

граница, вершина, правая граница), и ее значение вычисляется согласно выражению:

≤≤

−

−

−

≤≤

−

−

−

=

0

,1

,1

)( cxb

bc

cx

bxa

ab

xb

xMF

. (1)

Таблица 2 – Нечеткая база знаний для моделирования уровня возможных потерь

(729 правил)

Полити-

ческие

Финансо-

вые

Экономи-

ческие

Экологиче

ские

Информа-

ционные

Людские

Возможные

потери

1 2 3 4 5 6 7

Низкие Низкие Низкие Низкие Низкие Низкие Низкие

ИТНОП-2010

25

Продолжение таблицы 2.

1 2 3 4 5 6 7

Средние Низкие Низкие Низкие Низкие Низкие Низкие

Высокие Низкие Низкие Низкие Низкие Низкие

Ниже

среднего

Низкие Средние Низкие Низкие Низкие Низкие Низкие

Средние Средние Низкие Низкие Низкие Низкие

Ниже

среднего

Высокие Средние Низкие Низкие Низкие Низкие

Ниже

среднего

Низкие Высокие Низкие Низкие Низкие Низкие

Ниже

среднего

Средние Высокие Низкие Низкие Низкие Низкие

Ниже

среднего

Высокие Высокие Низкие Низкие Низкие Низкие Средние

Низкие Низкие Средние Низкие Низкие Низкие Низкие

Средние Низкие Средние Низкие Низкие Низкие

Ниже

среднего

Высокие Низкие Средние Низкие Низкие Низкие

Ниже

среднего

При (b-a)=(c-b) имеем случай симметричной треугольной функции принадлежности,

которая может быть однозначно задана двумя параметрами из тройки (a,b,c).

Рисунок 2 – Функции принадлежности нечетких термов

НЕЧЕТКИЙ ВЫВОД ДЛЯ МОДЕЛИ КАТЕГОРИРОВАНИЯ ОБЪЕКТА

Используются алгоритмы нечеткого вывода Мамдани. В качестве треугольной нормы

выбрано умножение. Результаты нечеткого вывода Мамдани дефаззифицируются по методу

центра тяжести.

При нечетком моделировании необходимо определять степени принадлежности

входов к термам из базы знаний. Они рассчитывается по-разному при четких и нечетких

входных значениях. В четком случае степень принадлежности рассчитывается подстановкой

текущего значения переменной в формулу (1). При нечетких исходных данных необходимо

определить степень принадлежности одного нечеткого множества – значения входной

переменной, к другому нечеткому множеству – терму из базы знаний. Степень

принадлежности равна высоте пересечения этих нечетких множеств.

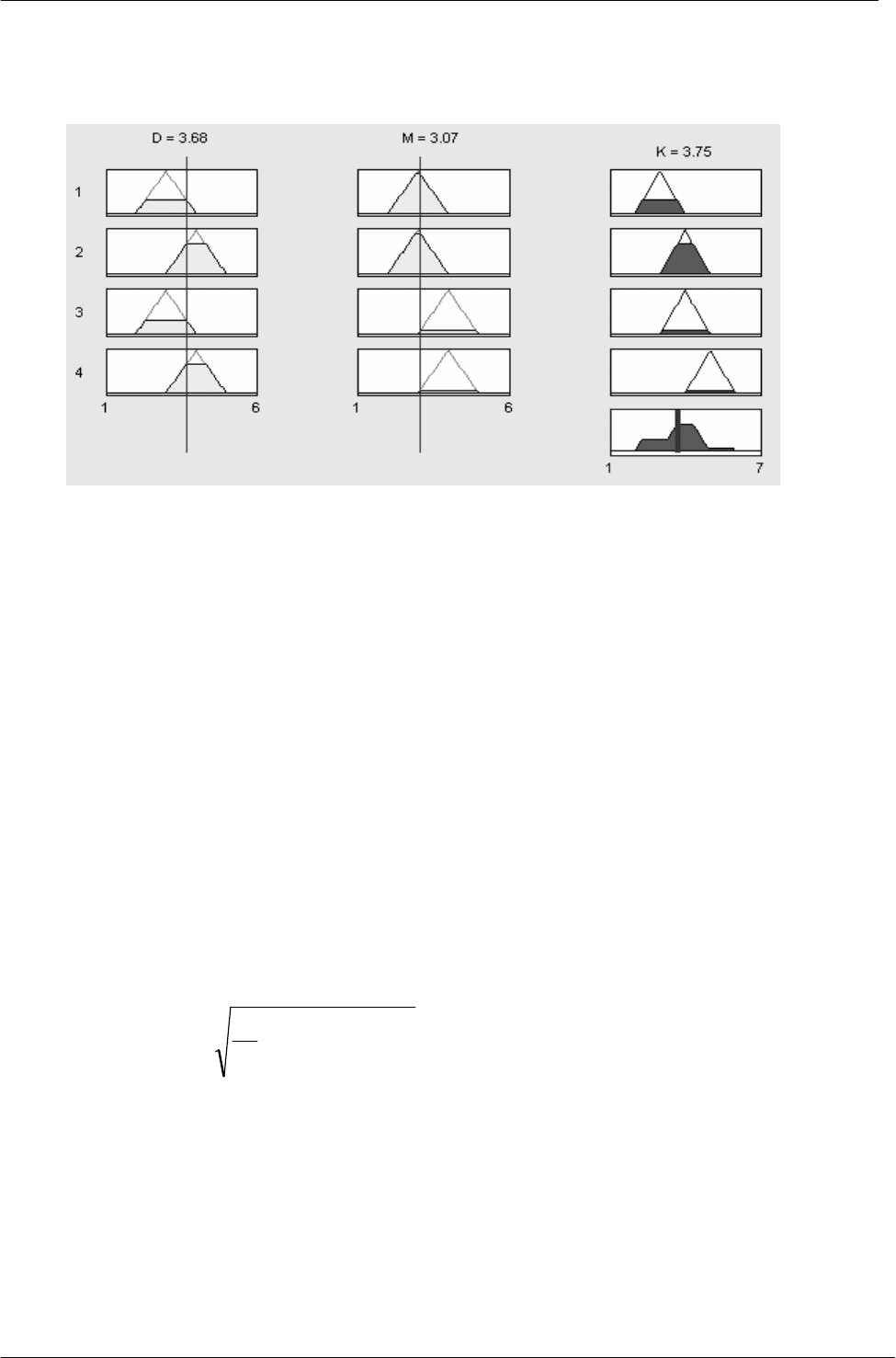

На рисунке 3 отображен пример работы системы нечеткого логического вывода.

Категория объекта (K) – выходная переменная, зависящая от двух входных – тип

потерь (D) и масштаб потерь (M). Четыре пронумерованные строки показывают работу

четырех наиболее влияющих на ответ (при текущих исходных данных) правил из базы

знаний: степень принадлежности переменных D и M к термам задает принадлежность

IV Международная научно-техническая конференция

26

переменной K. В правом столбце все результаты правил объединяются в итоговое значение

выходной переменной, которое дефаззифицируется по методу центра тяжести (фигура

справа внизу).

Рисунок 3 – Нечеткий логический вывод для модели категорирования по уязвимости

ОБУЧЕНИЕ НЕЧЕТКОЙ МОДЕЛИ КАТЕГОРИРОВАНИЯ

Для обеспечения достоверных результатов необходимо провести параметрическую

идентификацию нечеткой модели по экспериментальным данным. В нечетких моделях

настраиваются параметры функций принадлежности термов из баз знаний.

Для обучения нечеткой модели представим экспериментальные данные в виде:

(X

i

, K

i

) i=1, N,

где N – количество объектов, для которых определена категория;

X

i

– вектор значений влияющих факторов для i-го объекта;

K

i

– категория i-го объекта.

Для математической постановки задачи обучения нечеткой модели введем следующие

обозначения:

T – общее количество термов в нечетких базах знаний T=17*3+6*2+7=70;

C

r

– коэффициент концентрации функции принадлежности (1) r-го нечеткого терма

(r=1, T);

C=(C

1

, C

2

, …, C

T

) – вектор коэффициентов концентраций;

Согласно теории нечеткой идентификации [4, 5] обучение нечеткой модели

категорирования сведем к решению следующей задачи оптимизации: найти такой вектор C,

чтобы:

min)(

1

,1

2

→−

∑

= Ni

F

ii

KK

N

(2)

где K

i

F

– спрогнозированная по нечеткой модели с параметрами C категория объекта со

значениями X

i

.

Задача (2) относится к задачам нелинейной оптимизации, которая решается

соответствующими методами математического программирования. В нечеткой модели

категорирования настраиваются коэффициенты концентраций функций принадлежности,

общее число настраиваемых параметров равно количеству термов и составляет

17*3+6*2+7=70. Компьютерные эксперименты показывают, что хорошие результаты

оптимизации получаются, когда объем обучающей выборки в 2 и более раз превышает

количество настраиваемых параметров. Поэтому для обучения нечеткой модели необходимо

не меньше 140 экспериментальных данных. [4, 5]

ИТНОП-2010

27

ПРИМЕР МОДЕЛИРОВАНИЯ ПРОЦЕССА КАТЕГОРИРОВАНИЯ

Исходные данные задаются в числовой форме из допустимых диапазонов. Были

заданы относительно низкие уровни для всех входных переменных:

PoL=0.1; политические потери; Fin=1100; финансовые потери;

Ekon=0.1; экономические потери; EkoL=0.1; экологические потери;

Inf=0.1; информационные потери; Post=110; людские потери (пострадавшие);

Pog=11; людские потери (погибшие); Mir=0.1; обстановка в мире;

Gor=0.1; обстановка в государстве; Reg=0.1; обстановка в регионе;

Ob=0.1; обстановка на объекте; Sfz=0.9; уровень организации СФЗ;

Teh=0.1; уровень опасности технологического процесса;

Tip=1; тип нарушителя; Pod=0.1; уровень подготовки нарушителя.

Применяя алгоритм Мамдани к базам знаний, получаем следующее значение

категории объекта – 1.975, что означает вторую категорию по семиуровневой шкале.

МОДЕЛЬ КАТЕГОРИРОВАНИЯ ОБЪЕКТА ПО МАСШТАБУ ПОТЕРЬ

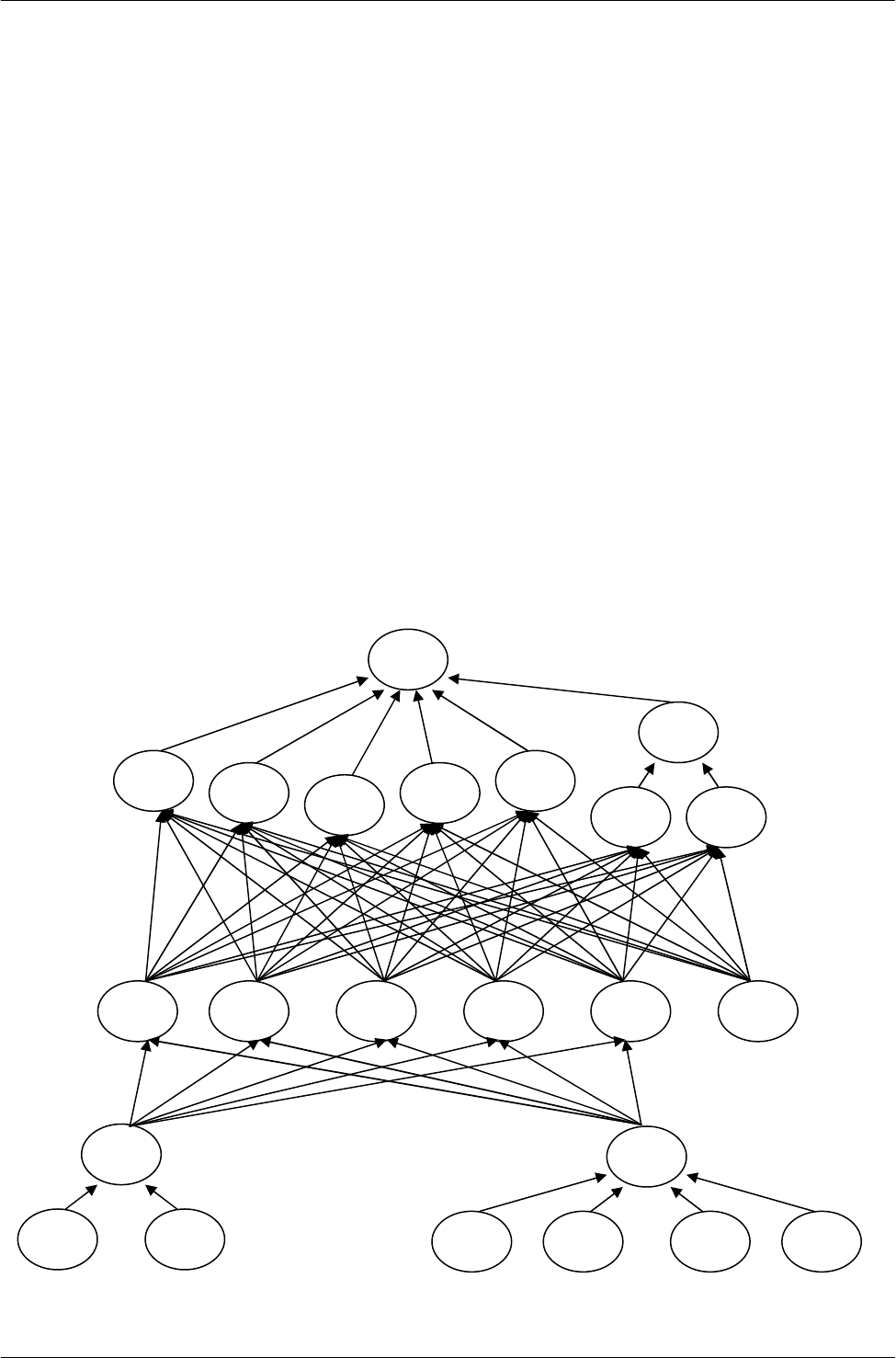

Модель категорирования объекта по масштабу потерь аналогично категорированию

по уязвимости представим в виде иерархического дерева логического вывода (рисунок 4).

Элементами дерева являются:

• корень дерева – категория объекта по масштабу потерь (K);

• вершины – влияющие факторы (Tip, Pod, Mir, Gor, Reg, Ob, Teh);

• укрупненные влияющие факторы (PoL, Fin, Ekon, EkoL, Inf, Post, Pog, Div,

Terror, Ntp, Hmat, Hinf, L, Nar, Obs).

Описание факторов приводится в таблице 3.

Рисунок 4 – Иерархическое дерево модели категорирования объекта по масштабу потерь

Di

Terror

Ntp

Hmat

Hinf

Teh

K

PoL

Post

Fin

Eko

EkoL

Inf

Pog

L

Mir

Gor

Reg

Ob

Obs

Tip

Pod

Nar

IV Международная научно-техническая конференция

28

Таблица 3 – Факторы, влияющие на определение категории по масштабу потерь

Название

Описание Название

Описание

Pol

политические потери

Hmat

хищение материальных

ценностей

Fin

финансовые потери

Hinf

хищение

информационных

ценностей

Ekon

экономические потери

Teh

особенности

технологического

процесса

EkoL

экологические потери

Nar

модель нарушителя

Inf

информационные потери

Tip

тип нарушителя

L

Людские потери

Pod

подготовка нарушителя

Post

Людские потери

(пострадавшие)

Obs

общая обстановка

Pog

Людские потери (погибшие)

Mir

обстановка в мире

Div

диверсия

Gor

обстановка в государстве

Terror

терроризм

Reg

обстановка в регионе

Ntp

нарушение технологического

процесса

Ob

обстановка на объекте

ЛИТЕРАТУРА

4.

Бояринцев А.В., Бражник А.Н., Зуев А. Г. Проблемы антитерроризма: Категорирование

и анализ уязвимости объектов. – СПб.: ЗАО «НПП «ИСТА-Системс», 2006. – 252 с.

5.

Заде Л. Понятие лингвистической переменной и ее применение к принятию

приближенных решений. – М.: Мир, 1976. – 167 с.

6.

Орловский С.А. Проблемы принятия решений при нечеткой исходной информации. –

М.: Радио и связь, 1981. – 286 с.

7.

Ротштейн А.П., Штовба С.Д. Проектирование нечетких баз знаний: лабораторный

практикум и курсовое проектирование: учебное пособие. – Винница: Винницкий

государственный технический университет, 1999. – 65с.

8.

Ротштейн А.П. Интеллектуальные технологии идентификации: нечеткая логика,

генетические алгоритмы, нейронные сети. – Винница: УНИВЕРСУМ-Винница, 1999. –

320 с.

Боровский Александр Сергеевич

Оренбургский государственный университет, г. Оренбург

Доцент кафедры «Вычислительная техника»

Тел.: (3532) 40-09-50

E-mail:

borovski@mail.ru

Тарасов Андрей Дмитриевич

Оренбургский государственный аграрный университет, г. Оренбург

Ст. преподаватель кафедры «Информатика и информационное обеспечение»

Тел.: (3532) 77-07-79

E-mail:

adtarasov@mail.ru

ИТНОП-2010

29

УДК 681.3.063(075.8)

А.Г. ВОЛКОВ, Ю.Ю. КУЛИКОВА, С.В. МОЖИН, В.В. КОМАШИНСКИЙ

АНАЛИЗ СРЕДСТВ КОМПЛЕКСНОГО КОНТРОЛЯ ДЕЙСТВИЙ

ПОЛЬЗОВАТЕЛЕЙ КОМПЬЮТЕРНЫХ СИСТЕМ

В данной статье авторами освещается проблема комплексного мониторинга и управления в

компьютерной сети. Представлен сравнительный анализ двух наиболее популярных программных

средств мониторинга и управления, на основе которого сформулированы основополагающие

требования к таким средствам.

Ключевые слова: компьютерная система; пользователи; мониторинг; управление; локальная

вычислительная сеть

In given article authors shine a problem of complex monitoring and management in a computer

network. The comparative analysis of two most popular software of monitoring and management on which

basis basic requirements to such means are formulated is presented.

Keywords: computer system; users; monitoring; control; local area network.

ВВЕДЕНИЕ

В настоящее время в большинстве компаний, организаций и государственных

структур информационное взаимодействие осуществляется посредством распределенных

компьютерных сетей. При этом пользователи компьютерных систем имеют возможность

передавать и принимать данные от объектов взаимодействующих сетей. Кроме

разрешенного информационного обмена, пользователи имеют потенциальную возможность

несанкционированного выхода в открытые сети как преднамеренно, так и по ошибке, что

обусловливает утечку служебной информации. В связи с этим актуален контроль действий

пользователей всех рангов, который возможно реализовать посредством программных

средств мониторинга и контроля.

При использовании средств мониторинга и контроля в организации c большим

количеством компьютеров возникают трудности в настройке и эксплуатации, ошибки

синхронизации сбора данных.

Этим обусловливается сложность администрирования подсистемы управления

информационной безопасностью компьютерной сети (ПСУИБ). Учитывая, что управление

невозможно без сбора информации о состоянии защищенности компьютерных систем, ее

анализа, прогнозирования, следовательно, каждое направление деятельности ПСУИБ должно

быть сопряжено с динамическим мониторингом и контролем информационной безопасности.

Основными задачами такого мониторинга и контроля являются:

1) своевременное выявление недопустимого изменения характеристик качества

функционирования контролируемой компьютерной системы;

2) своевременное обнаружение недопустимого изменения характеристик

безопасности функционирования контролируемой компьютерной системы;

3) своевременное определение недопустимых нарушений безопасности информации в

контролируемой компьютерной системе.

Процесс мониторинга целесообразно классифицировать. Основными

классификационными признаками и их значениями являются:

• вид контролируемых характеристик: надежность, производительность,

своевременность, безопасность и др.

• вид контролируемой системы: помещение, территория объекта, трасса

кабельной системы, компьютерная система, автоматизированная информационная система,

центр обработки данных;

IV Международная научно-техническая конференция

30

• объем и полнота контроля: полностью характеристики текущего состояния или

приращения относительно предыдущего; бинарный (0/1, да/нет) или расширенный (со

значениями конкретных показателей);

• распределенность: локальный, удаленный;

• периодичность: непрерывный, периодичный, по наступлению факта изменения

контролируемых характеристик;

• интеллектуальность: только сбор без обработки, сбор с обработкой, сбор с

обработкой, анализом и выдачей справочно-распорядительной информации;

• активность: без управляющих воздействий, с управляющими воздействиями;

• степень компрессии передаваемых данных: без сжатия, со сжатием;

• степень защищенности передаваемых данных: открытые, защищенные.

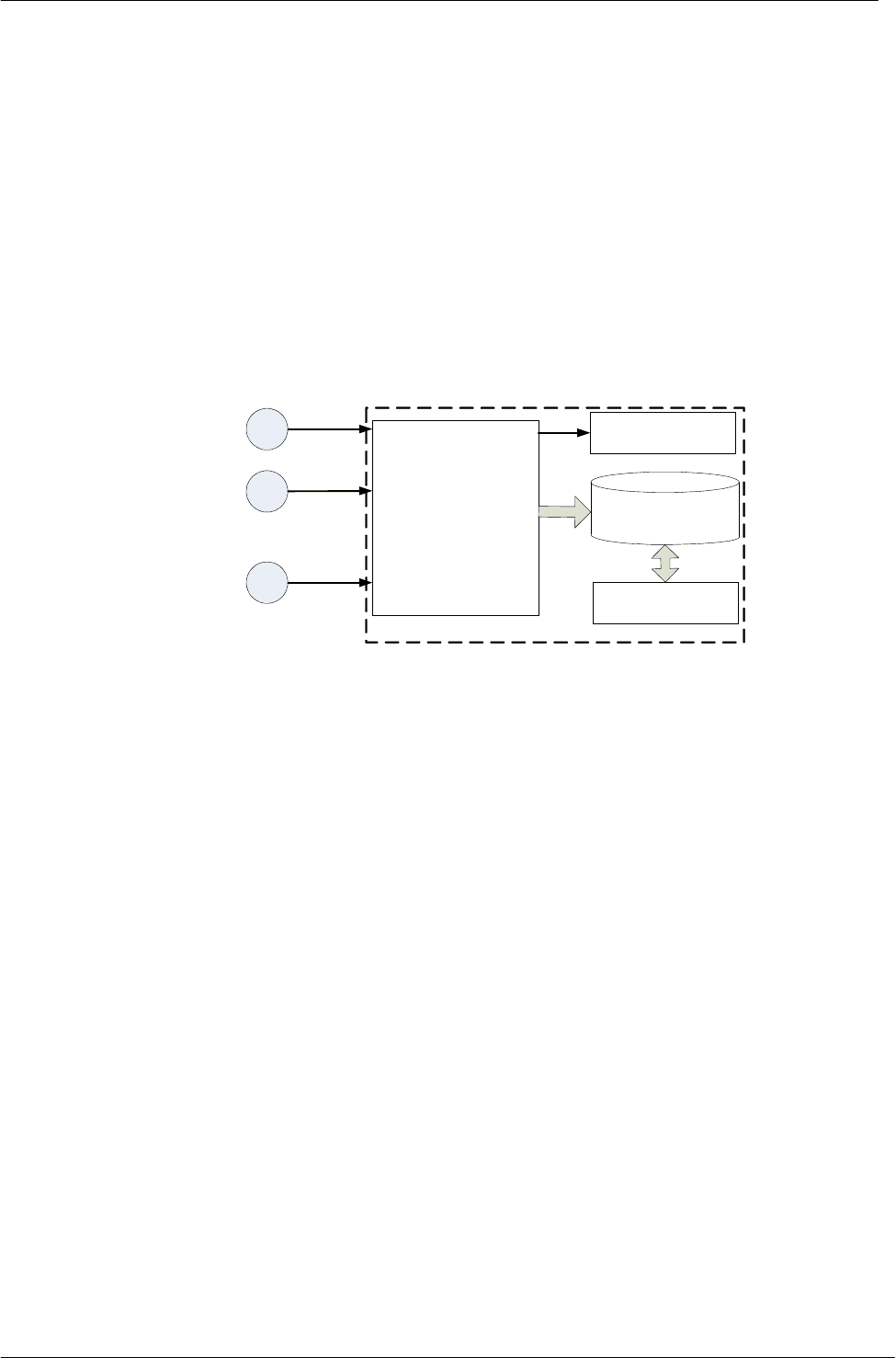

Архитектурное решение построения подсистемы мониторинга и контроля является

классическим, в основе которого лежит модель агент-менеджер, предполагающая множество

территориально распределенных агентов (рис. 1).

А

Подсистема

сбора,

анализа

и принятия

решения об

отклонении от

нормы

А

А

…

База данных

контролируемых

параметров

Подсистема

отображения

Подсистема

оповещения

Агенты

Менеджер

Рисунок 1 – Обобщенная модель подсистемы мониторинга и контроля

Применительно к видам мониторинга, отличие заключается только в том, какие

параметры агенты системы мониторинга будут контролировать, собирать и передавать

подсистеме сбора, анализа и принятия решения: параметры функционирования или

параметры безопасности.

Для компьютерной сети допустимо выделить самостоятельные направления

мониторинга, основными из которых являются следующие: 1) мониторинг параметров

сетевого трафика (входящего и исходящего); 2)мониторинг характеристик сетевых служб и

служб управления сетью; 3)мониторинг информационных служб и автоматизированных

информационных систем; 4)мониторинг параметров серверных платформ; 5) мониторинг

производительности приложений и СУБД; 6) мониторинг функционирования АРМ, рабочих

станций и ЭВМ.

Основными методами мониторинга являются: детерминированный, статистический

метод, метод перехода состояний, экспертный метод, нейросетевой метод и метод,

основанный на положениях теории нечеткой логики. Указанные методы основаны на анализе

как контрольных и регистрационных данных локального и сетевого аудита безопасности, так

и характеристик процессов операционной системы, олицетворяющих деятельность в

компьютерной системе процесса конкретного пользователя. Анализ этих данных может

проводиться как для контрольных записей отдельного пользователя, так и во всех

контрольных записях всей компьютерной системы.

На сегодняшний день известно множество программных реализаций систем

мониторинга и контроля компьютерной сети, наиболее распространенными являются:

Hyperic HQ, Zabbix, NetXMS, TclMon, Big Brother, Cacti, Caligare Flow Inspector, MRTG,

StatWin, RRDtool, Intellipool Network Monitor, Ipswitch WhatsUp, ManageEngine OpManager,

Netmon, Nagios, OpenNMS, Cricket, PRTG, NetVizor, NetDecision, HP OpenView Network Node

Manager (NNM), Total Network Monitor, StaffCop.