Зегжда Д.П. Информационная безопасность

Подождите немного. Документ загружается.

Для уменьшения вероятности обнаружения этой "закладки" она может быть

реализована не в виде отдельного файла, а дописана к нужной программе по вирусному

принципу, т.к. ее размеры крайне невелики.

4.1.7.2. Наличие права на чтение SYS:SYSTEM.

Наличие у пользователя права на чтение SYS:SYSTEM автоматически приводит к

тому, что ему могут стать доступны копии файлов базы данных связок NET$*.OLD и он

сможет прочитать оттуда хэш-значение пароля любого пользователя (см. п. 4.1.3.1).

4.1.8. Возможные типы атак на Novell Netware.

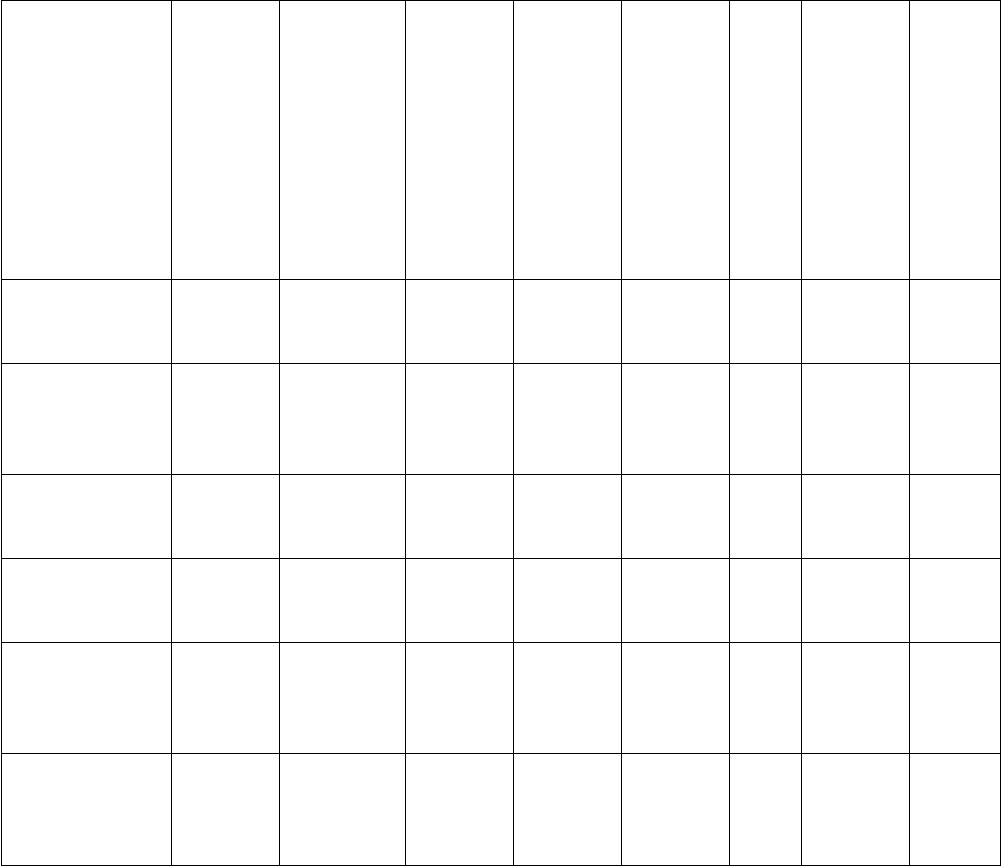

В таблице 4.1 приведены возможные типы атак, исходя из проанализированной

таксономии причин нарушения ее безопасности. Как видно, самой частой (и самой

успешной) атакой будет внедрение в систему троянского коня. Novell Netware позволяет

сделать это весьма разнообразными способами. Удаленные атаки также оказываются

весьма распространенными и будут описаны ниже.

Вид атаки

Версия Novell Netware

Неправильный выбор

модели

Неправ. Внедрение

модели

Отсутствие идент. и

аутент.

Отсутствие контроля

целостности

Ошибки в реализации

Наличие средств отладки

Ошибкиадминистррования

Внедрение

троянского

коня

3, 4 4.1.1.1. 4.1.2.4. 4.1.3.3. 4.1.4.2. 4.1.7.1

Получение

пароля через

обращение

хэш-функции

3 4.1.2.1,

4.1.2.2

4.1.3.1 4.1.7.2

Подбор

пароля

перебором

3 4.1.2.3 +

Перехват

незашифрова

нного пароля

3.12 4.1.5

.1

Атака с

использовани

ем сервера

печати

3, 4 4.1.2.6 4.1.3.2 4.1.2.6

Приведение

базы данных

связок в

неработоспос

3 + 4.1.4.1

обное

состояние

Удаление

проверки

правильности

пароля

3, 4 4.1.6.1 4.1.6.1 4.1.6.1

Механизм

ложного

сервера

3, 4 4.2.3.2

Голландская

атака

3 4.2.3.3.1

Подмена

пользователя

при

некорректном

завершении

работы

3 4.2.3.3.2

Номера обозначают ссылки на соответствующий пункт в главе. “+” означает, что данная причина

используется в атаке, но подробнее она не рассматривается.

Таблица 4.1. Типы и причины атак на Novell Netware.

4.2. Анализ и классификация

удаленных атак на компьютерные

сети.

Понятие удаленной атаки.

Основой любого анализа безопасности компьютерных систем (КС) является знание

основных угроз, присущих им. Для успеха подобного анализа представляется

необходимым выделение из огромного числа видов угроз обобщенных типов угроз, их

описание и классификация. Известны различные обобщенные классификации угроз

(например, [1]), в которых предлагаются те или иные классификацией ные признаки,

позволяющие с той или иной степенью точности характеризовать угрозы безопасноти

КС. В главе 3 была рассмотрена классификация причин нарушения безопасности КС.

В настоящем разделе предлагается следующий подход к анализу безопасности КС

— выделение в отдельный класс атак, направленных на компьютерные сети. Данный

класс назовем — класс удаленных атак. Этот подход к классификации представляется

правомочным из-за наличия принципиальных особенностей в построении сетевых ОС.

Основной особенностью любой сетевой операционной системы является то, что ее

компоненты распределены в пространстве и связь между ними физически

осуществляется при помощи сетевых соединений (коаксиальный кабель, витая пара,

оптоволокно и т.д.) и программно при помощи механизма сообщений. При этом все

управляющие сообщения и данные, пересылаемые одной компонентой сетевой ОС

другой компоненте, передаются по сетевым соединениям в виде пакетов обмена. Эта

особенность и является основной причиной появления нового класса угроз — класса

удаленных атак. Как уже подчеркивалось, что основная причина нарушения

безопасности сетевой ОС — недостаточная идентификация и аутентификация ее

удаленных компонент.

Далее рассмотрим классификацию удаленных атак.

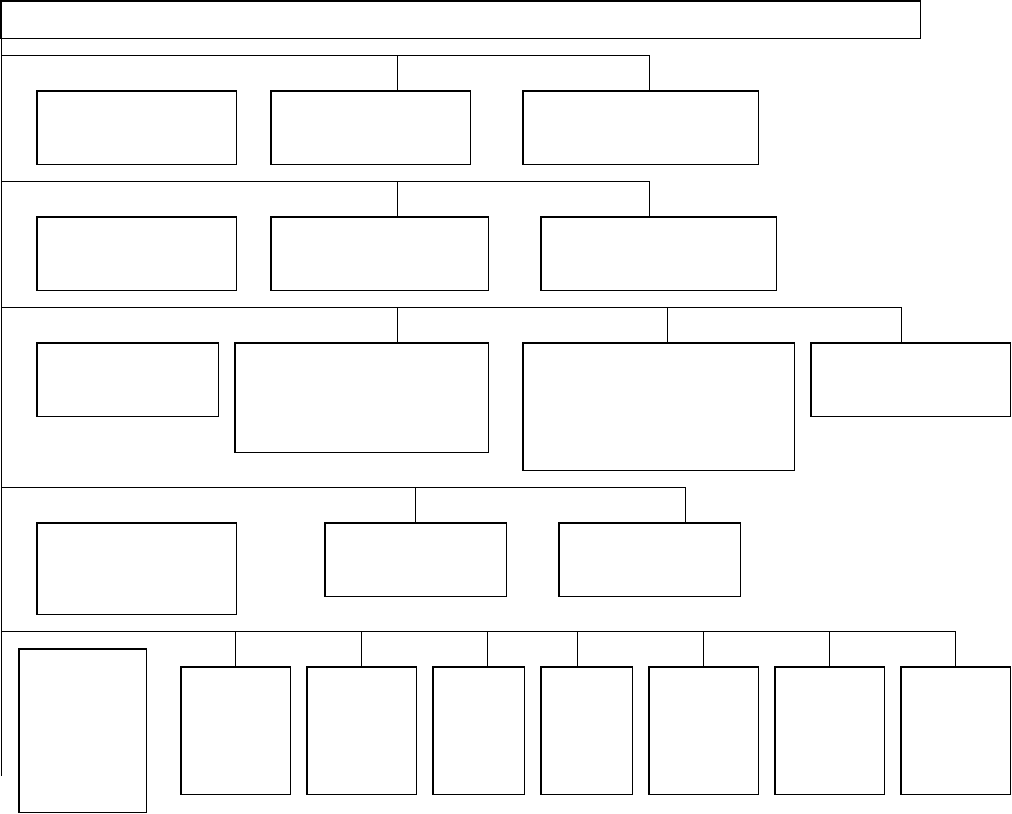

4.2.1. Классификация удаленных атак.

Удаленные атаки можно классифицировать по следующим признакам:

1. По характеру воздействия

- активное

- пассивное

Под активным воздействием на сетевую систему понимается воздействие,

оказывающее непосредственное влияние на работу сети (изменение конфигурации сети,

нарушение работы сети и.т.д.) и нарушающее политику безопасности, принятую в

системе [1]. Практически все типы удаленных атак являются активными воздействиями.

Основная особенность удаленного активного воздействия заключается в

принципиальной возможности его обнаружения (естественно, с большей или меньшей

степенью сложности).

Пассивным воздействием на сетевую систему назовем воздействие, которое не

оказывает непосредственного влияния на работу сети, но может нарушать ее политику

безопасности. Именно отсутствие непосредственного влияния на работу сети приводит к

тому, что пассивное удаленное воздействие практически невозможно обнаружить

Единственным примером пассивного типового удаленного воздействия служит

прослушивание канала в сети.

2. По цели воздействия

- перехват информации

- искажение информации

Основная цель практически любой атаки — получить несанкционированный

доступ к информации. Существуют две принципиальных возможности доступа к

информации перехват и искажение. Возможность перехвата информации означает

получение к ней доступа, но невозможность ее модификации. Примером перехвата

информации может служить прослушивание канала в сети. В этом случае имеется

несанкционированный доступ к информации без возможности ее искажения.

Возможность к искажению информации означает полный контроль над

информационном потоком. То есть, информацию можно не только прочитать, как в

случае перехвата, а иметь возможность ее модификации. Примером удаленной атаки,

позволяющей модифицировать информацию, может служить ложный сервер (см. п.

4.2.2.4.).

Рассмотренные выше три классификационных признака инвариантны по

отношению к типу атаки, будь то удаленная или локальная атака. Следующие

классификационные признаки (за исключением 3), которые будут рассмотрены ниже, |

имеют смысл только для удаленных воздействий.

3. По условию начала осуществления воздействия

Удаленное воздействие, также как и любое другое, может осуществляться при

определенных условиях. В сетях ЭВМ могут существовать три вида условий начала

осуществления атаки.

— атака по запросу от атакуемого объекта. В этом случае атакующая программа,

запущенная на сетевом компьютере, ждет посылки от потенциальной цели атаки

определенного типа запроса, который и будет условием начала осуществления атаки.

Примером подобных запросов в ОС Novell NetWare может служить SAP — запрос, а ОС

UNIX —DNS и ARP — запрос. Удаленные атаки на эти сетевые ОС, построенные на

данном принципе, см. в п. 4.2.3.2, 4.2.4.3 и 4 2.4.2 Важно отметить, что данный тип

удаленных атак наиболее характерен для сетевых ОС.

— атака по наступлению определенного события на атакуемом объекте. В случае

удаленной атаки подобного рода атакующая программа ведет наблюдение за состоянием

операционной системы удаленного компьютера и при возникновении определенного

события в системе начинает осуществление воздействия. В этом, как и в предыдущем

случае, инициатором осуществления начала атаки выступает сам атакуемый объект.

Примером такого события может быть прерывание сеанса работы пользователя с

сервером в ОС Novell NetWare без выдачи команды LOGOUT (например, путем

отключения питания на рабочей станции). Удаленные атаки по наступлению

определенного события см. в п.4 2.3.3 2.

— безусловная атака. В этом случае начало осуществления атаки безусловно по

отношению к цели атаки. То есть атака осуществляется немедленно после запуска

атакующей программы а, следовательно, она и является инициатором начала

осуществления атаки. Пример атаки данного вида см. в п .4.2.4.4.

4. По расположению субъекта атаки относительно атакуемого объекта

— внутрисегментное

— межсегментное

Рассмотрим ряд определений:

Субъект атаки (или источник атаки) — это атакующая программа,

осуществляющая воздействие.

Хост (host) — сетевой компьютер.

Маршрутизатор (router) — устройство, обеспечивающее маршрутизацию пакетов

обмена в глобальной сети.

Подсеть (subnetwork) (в терминологии Internet) — совокупность хостов,

являющихся частью глобальной сети, для которых маршрутизатором выделен

одинаковый номер подсети. Подсеть — логическое объединение хостов

маршрутизатором. Хосты внутри одной подсети могут взаимодействовать между собой

непосредственно, минуя маршрутизатор.

Сегмент сети — физическое объединение хостов. Например, сегмент сети

образуют совокупность хостов, подключенных к серверу по схеме общая шина. При

такой схеме подключения каждый хост имеет возможность подвергать анализу любой

пакет в своем сегменте.

С точки зрения удаленной атаки чрезвычайно важно как по отношению друг к

другу располагаются субъект и объект атаки, то есть в одном или в разных сегментах они

находятся. В случае внутрисегментной атаки, как следует из названия, субъект и объект

атаки находятся в одном сегменте. Примеры такой атаки см. п. 4.2.2.1, 4.2.2.2. При

межсегментной атаке субъект и объект атаки находятся в разных сегментах. Примеры

см. п 4.2.2.3 — 4.2.2.6.

Данный классификационный признак позволяет судить о так называемой "степени

удаленности" атаки. В дальнейшем, будет показано, что на практике межсегментную

атаку осуществить на порядок труднее, чем внутрисегментную.

5. По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

— физический

— канальный

— сетевой

— транспортный

— сеансовый

— представительный

— прикладной

Международная Организация по Стандартизации (ISO) приняла стандарт ISO 7498,

описывающий взаимодействие открытых систем (OSI). Сетевые ОС также являются

открытыми системами. Любой сетевой протокол обмена, также как и любую сетевую

программу можно с той или иной степенью условности спроецировать на эталонную

семиуровневую модель OSI. Такая многоуровневая проекция позволит

описать в терминах модели OSI функции, заложенные в сетевой протокол или

сетевую программу. Удаленная атака также является сетевой программой. В связи с этим

представляется логичным рассматривать удаленные атаки на сетевые ОС, проецируя их

на эталонную модель ISO/OSI.

Классификация удаленных атак на сети ЭВМ

По характеру

воздействия

Активное (1.1) Пассивное (1.2)

По цели

воздействия

Перехват

информации (2.1)

Искажение

информации (2.2)

По условию

начала

осуществлени

Атака по запросу от

атакуемого объекта

(3.1)

Атака по наступлению

определенного

события на атакуемом

(3.2) объекте

Безусловная

атака (3.3)

По

расположению

субъекта атаки

Внутрисегмен

тное (4.1)

Межсегментн

ое (4.2)

По

уровню

модели

ISO/OSI

Физиче

ский

(5.1)

Каналь

ный

(5.2)

Сетев

ой

(5.3)

Транс

портн

ый

(5.4)

Сеансо

вый

(5.5)

Предст

авитель

ный

(5.6)

Прикла

дной

(5.7)

4.2.2. Механизмы реализации основных типов удаленных атак.

В настоящем пункте будут рассмотрены типовые удаленные атаки и предложены

механизмы их реализации.

4.2.2.1. Анализ сетевого трафика.

Как уже подчеркивалось в п. 4.2.1, основной особенностью сетевой операционной

системы является то, что ее компоненты распределены в пространстве, и связь между

ними физически осуществляется при помощи сетевых соединений и программно — при

помощи механизма сообщений. При этом, все управляющие сообщения и данные,

пересылаемые одной компонентой сетевой ОС другой компоненте, передаются по

сетевым соединениям в виде пакетов обмена. Эта особенность привела к появлению

специфичного только для сетей ЭВМ (в общем случае для распределенных систем)

типового удаленного воздействия, заключающегося в прослушивание канала в сети.

Назовем данное воздействие — анализ сетевого трафика (или сокращенно, сетевой

анализ). Анализ сетевого трафика позволяет, во-первых, изучить логику работы сетевой

ОС, то есть, получить взаимно однозначное соответствие событий, происходящих в ОС,

и команд, пересылаемых друг другу ее компонентами, в момент появления этих событий.

Это достигается путем перехвата и анализа пакетов обмена на канальном уровне. Знание

логики работы сетевой ОС позволяет на практике моделировать и осуществлять типовые

удаленные атаки, рассмотренные в 4.2.2.2, 4.2.2.3, 4.2.2.4 и в 4.2.2.6, на примере

конкретных сетевых ОС. Во-вторых, анализ сетевого графика позволяет перехватить

поток данных, которыми обмениваются компоненты сетевой ОС. То есть, удаленная

атака данного типа заключается в получение на удаленном компьютере

несанкционированного доступа к информации, которой обмениваются две сетевых ЭВМ.

При этом, важно отметить, что при анализе сетевого трафика отсутствует возможность

его модификации и сам анализ возможен только внутри одного сегмента сети. Примером

перехваченной при помощи данной типовой атаки информации могут служить имя и

пароль пользователя, пересылаемые в незашифрованном открытом виде по сети (см. п.

4.1.5.1, 4.2.3.1 и 4.2.4.1).

По характеру воздействия анализ сетевого трафика является пассивным

воздействием (класс 1.2). Осуществление данной атаки ведет к перехвату информации

(класс 2.1) внутри одного сегмента сети (класс 4.1) на канальном уровне OSI (класс 5.2).

При этом начало осуществления атаки безусловно по отношению к цели атаки (класс

3.3).

4.2.2.2. Навязывание хосту ложного маршрута.

Современные глобальные сети представляют собой совокупность сегментов сети,

связанных между собой через сетевые узлы. При этом маршрутом называется

последовательность узлов сети, по которой данные пересылаются от источника к

приемнику, а маршрутизацией называется выбор маршрута. Узел, обеспечивающий

маршрутизацию, называется маршрутизатором. Каждый маршрутизатор имеет

специальную таблицу, называемую таблицей маршрутизации, в которой для каждого

адресата указывается оптимальный маршрут. Отметим, что таблицы маршрутизации

существуют не только у маршрутизаторов, но и у любых хостов в глобальной сети. Для

обеспечения эффективной и оптимальной маршрутизации в сетях ЭВМ существуют

специальные управляющие протоколы, позволяющие маршрутизаторам обмениваться

информацией друг с другом (RIP (Routing Internet Protocol), OSPF (Open Shortest Path

First)), уведомлять хосты о новом маршруте (ICMP (Internet Control Message Protocol)),

удаленно управлять маршрутизаторами (SNMP (Simple Network Management Protocol)).

Важно отметить, что все описанные выше протоколы позволяют изменять

маршрутизацию в сети, то есть являются протоколами управления сетью.

Из всего вышесказанного очевидно, что маршрутизация в глобальных сетях играет

важнейшую роль и, как следствие этого, может подвергаться атаке. Основная цель атаки,

связанной с навязыванием хосту ложного маршрута, — изменить исходную доверенную

маршрутизацию хоста, так, чтобы новый маршрут проходил через хост или сеть

злоумышленника.

Реализация данной типовой атаки состоит в несанкционированном использовании

протоколов управления сетью для изменения исходной маршрутизации. То есть, для

изменения маршрутизации атакующему требуется послать по сети определенные

данными протоколами управления сетью специальные служебные сообщения от имени

сетевых управляющих устройств (например, маршрутизаторов).

В результате успешного изменения маршрута атакующий хост получит полный

контроль над потоком информации, которой обмениваются два доверенных хоста и атака

перейдет во вторую стадию, связанную с приемом, анализом и передачей пакетов,

получаемых от обманутых хостов. Данная стадия атаки полностью совпадает со второй

стадией типовой атаки ложный сервер (см. п. 4.2.2.4). Методы воздействия на

перехваченную информацию см. п. 4.2.2.4.1 —4.2.2.4.3. Пример атаки данного типа см.

п. 4.2.4.4.

Навязывание хосту ложного маршрута — активное воздействие (класс 1.1),

совершаемое с целью как перехвата (класс 2.1), так и искажения информации (класс2.2)

безусловно, по отношению к цели атаки (класс 3.3). Данная удаленная атака

осуществляется внутри одного сегмента (класс 4.1), на сетевом уровне модели OSI (класс

5.3).

4.2.2.3. Подмена доверенного хоста.

Как подчеркивалось ранее, основной проблемой в безопасности сетевой ОС

является недостаточная идентификация и аутентификация ее удаленных компонент. То

есть, проблема заключается в однозначной идентификации получаемых станцией

пакетов обмена. Обычно в сетевых ОС эта проблема решается следующим образом: в

процессе создания виртуального канала хосты обмениваются определенной

информацией, уникально идентифицирующей данный канал. Такой обмен обычно

называется "рукопожатием" (handshake). Однако, важно отметить, что не всегда для

связи двух удаленных компонент в сети создается виртуальный канал. Часто, особенно

для служебных сообщений, (например, от маршрутизаторов) используется посылка

одиночных пакетов, не требующих подтверждения.

Для адресации пакетов в компьютерных сетях используется сетевой адрес,

который уникален для каждой станции (на канальном уровне модели OSI — это

аппаратный адрес сетевого адаптера, на сетевом уровне — адрес определяется в

зависимости от используемого протокола сетевого уровня (например, IP—адрес)).

Сетевой адрес также может использоваться для идентификации пакетов обмена. Однако

сетевой адрес довольно просто подделывается и поэтому использовать его в качестве

единственного средства идентификации представляется неправильным.

В случае, если в сетевой ОС используются слабые средства идентификации ее

удаленных компонент, то оказывается возможной типовая удаленная атака, которая

заключается в передачи по сети сообщений от имени любого хоста. При этом

существуют две разновидности данной типовой удаленной атаки:

- атака при установленном виртуальном канале

- атака без установленного виртуального канала

В случае установленного виртуального соединения атака будет заключаться в

присвоении прав доверенного хоста, легально подключившегося к серверу, что позволит

злоумышленнику вести сеанс работы с сервером от имени доверенного хоста.

Реализация данного типа атак обычно состоит в посылке пакетов обмена с атакующей

станции на сервер от имени доверенной станции и при этом посланные пакеты будут

восприняты сервером как корректные. Для осуществления атаки данного типа

необходимо преодолеть систему идентификации пакетов, которая, в принципе, может

использовать контрольную сумму, вычисляемую с помощью открытого ключа,

динамически выработанного при установлении канала, случайные многобитные

счетчики пакетов и сетевые адреса станций. Однако на практике в ОС Novell NetWare

3.12 для идентификации пакетов обмена используются два 8 — битных счетчика —

номер канала и номер пакета; в протоколе TCP для идентификации используются два 32

— битных счетчика. Примеры атак данного типа см. п. 4.2.2.3, 4.2.4.5, 4.2.4.6. Как было

замечено выше, для служебных сообщений используется посылка одиночных пакетов, не

требующих подтверждения, то есть не требуется обязательного создания виртуального

соединения. Атака без установленного виртуального соединения заключается в посылке

служебных сообщений от имени сетевых управляющих устройств, например, от имени

маршрутизаторов. Очевидно, что в этом случае для идентификации пакетов возможно

лишь использование статических ключей, определенных заранее, что довольно не

удобно и требует сложной системы управления ключами, однако, в противном случае,

идентификация таких пакетов без установленного виртуального канала будет возможна

лишь по сетевому адресу отправителя, который, как отмечалось выше, легко подделать.

Посылка ложных управляющих сообщений может привести к серьезным нарушениям

работы сети, например, к изменению ее конфигурации. Например, рассмотренная в п.

4.2.2.2 типовая удаленная атака, связанная с навязыванием хосту ложного маршрута есть

прямое следствие данной атаки.

Подмена доверенного хоста является активным воздействием (класс 1.1),

совершаемое с целью как перехвата (класс 2.1), так и искажения информации (класс 2.2)

по наступленияю на атакуемом объекте определенного события (класс 3.2). Данная

удаленная атака является как внутрисегментной (класс 4.1), так и межсегментной (класс

4.2) и осуществляется на сетевом (класс 5.3), транспортном (класс 5.4) и сеансовом

(класс 5.5) уровнях модели OSI.

4.2.2.4. Ложный сервер или использование недостатков алгоритма удаленного

поиска.

В компьютерной сети часто оказывается, что удаленные компоненты сетевой ОС

изначально не имеют достаточно информации, необходимой для адресации пакетов

обмена. Обычно такой информацией являются аппаратные (адрес сетевого адаптера) и

логические адреса (IP — адрес, например) сетевых компьютеров. Для получения

подобной информации в сетевых ОС используются различные алгоритмы удаленного

поиска, заключающиеся в передаче по сети специального вида запросов, и в ожидании

ответов на полученный запрос с искомой информацией. Руководствуясь полученными из

ответа сведениями о искомом хосте, запросивший хост начинает адресововаться к нему,

то есть, после получения ответа на запрос он обладает всеми необходимыми данными

для адресации. Примером подобных запросов, на которых базируются алгоритмы

удаленного поиска могут служить SAP — запрос в ОС Novell NetWare (см п.4.2 32), ARP

и DNS — запрос в сети Internet (см п. 4 2 4 2 и 4.4.4 3)

В случае использования сетевой ОС механизмов удаленного поиска существует

возможность на атакующей станции перехватить посланный хостом запрос и послать на

него ложный ответ, в котором указать данные, использование которых приведет к

адресации на атакующий хост—ложный сервер. То есть, в дальнейшем, весь поток

обмена между хостом и настоящим сервером, информации о котором запрашивал хост в

посланном запросе, будет проходить через ложный сервер.

Ложный сервер — активное воздействие (класс 1.1) совершаемое с целью как

перехвата (класс 2.1), так и искажения информации (класс 2.2), являющееся атакой по

запросу от атакуемого объекта (класс 3.1) Данная удаленная атака является как

внутрисегментной (класс 4.1), так и межсегментной (класс 4.2) и осуществляется на

канальном (класс 5.2), сетевом (класс 5.3), транспортном (класс 5.4) сеансовом (класс

5.5) и представительном (класс 5.6) уровнях модели OSI.

Использование ложного сервера для организации

удаленной атаки на сетевую ОС

Получив контроль над проходящим потоком информации между хостами, ложный

сервер может применять различные методы воздействия на перехваченную информацию.

Рассмотрим их в следующих пунктах.

4.2.2.4.1. Селекция потока информации и сохранение е на ложном сервере.

Одной из атак, которую может осуществлять ложный сервер, является перехват

передаваемой между сервером» хостом информации. Важно отметить, что факт

перехвата информации (файлов, например) возможен из-за того что при выполнении

некоторых операций над файлами (чтение, копирование и т.д.) содержимое этих файлов

передается по сети, а значит, поступает на ложный сервер. Простейший способ

реализации перехвата — это сохранение в файле всех получаемых ложным сервером

пакетов обмена. Данный способ перехвата информации оказывается недостаточно

информативным. Это происходит вследствие того, что в пакетах обмена кроме полей

данных существуют служебные поля, в данный момент не представляющие интереса.

Следовательно, для того, чтобы получить непосредственно передаваемый файл,

необходимо проводить на ложном сервере динамический семантический анализ потока

информации для его селекции.

4.2.2.4.2. Модификация информации.

Одной из особенностью любой системы воздействия, построенной по принципу

ложного сервера, является то, что она способна модифицировать перехваченную

информацию. Причем, важно отметить, что это один из двух способов программно

модифицировать поток информации между сетевой станцией и сервером с третьей

станции. Ведь для реализации перехвата информации в сети необязательно атаковать

сетевую ОС по схеме ложный сервер. Эффективней будет атака, осуществляющая анализ

сетевого трафика (см. п. 4.2.2.1), способная получать все пакеты, проходящие по сети,

но, в отличие от системы ложный сервер, она будет не способна к модификации

информации.

Далее, рассмотрим два вида модификации информации

— модификация передаваемых данных

— модификация передаваемого кода

1. Модификация передаваемых данных.

Одной из функцией, которой может обладать система воздействия, построенная по

принципу ложный сервер, — модификация передаваемых данных. В результате селекции

потока перехваченной информации и его анализа система может распознавать тип

передаваемых файлов (исполняемый или текстовый). Соответственно, в случае

обнаружения текстового файла или файла данных появляется возможность

модифицировать проходящие через ложный сервер данные. Особую угрозу эта функция

представляет для сетей обработки конфиденциальной информации.

2. Модификация передаваемого кода.

Другим видом модификации может быть модификация передаваемого кода.

ложный сервер, проводя семантический анализ проходящей через него информации,

может выделять из потока данных исполняемый код. Известный принцип неймановской

архитектуры гласит, что не существует различий между данными и командами.

Следовательно, для того, чтобы определить, что передается по сети, код или данные,

необходимо использовать определенные особенности, свойственные реализации

сетевого обмена в конкретной сетевой ОС или некоторые особенности, присущие

конкретным типам исполняемых файлов в данной локальной ОС.