Зегжда Д.П. Информационная безопасность

Подождите немного. Документ загружается.

Это определяет политику доступа, основанную на принципе минимальной

достаточности: firewall не разрешают удаленный доступ к хостам или службам,

которые его не требуют.

Организация firewall может потребовать меньших затрат в том случае, если все или

большая часть модифицированных программ и дополнительные программы

безопасности будут размещены в firewall-системах, а не распределены по многим хостам.

В частности, системы одноразовых паролей и другие дополнительные программы

аутентификации можно поместить на firewall, вместо того, чтобы устанавливать их в

каждую систему, к которой необходим доступ из сети Internet.

Другие методы решения проблемы сетевой безопасности, например, система

Kerberos, требуют модификации каждой хост-системы. Конечно, организация firewall не

отменяет применение Kerberos и других методов, поскольку они обладают рядом

преимуществ, и в некоторых ситуациях могут быть более подходящими, чем firewall,

однако, реализация firewall облегчается тем, что для их создания необходим только

запуск специальных программ.

Для некоторых приложений конфиденциальность имеет огромное значение,

поскольку информация, считающаяся безобидной, на самом деле может содержать

ключи, которыми может воспользоваться нарушитель. С помощью firewall некоторые

объекты блокируют такие службы, как finger и DNS. Finger отображает информацию о

пользователях когда они в последний раз входили в систему, прочитали ли они почту и

т.п. Эти данные программы finger могут быть полезными и для нарушителя, который

узнает насколько часто система используется, список активных пользователей, и можно

ли ее атаковать, не привлекая внимания.

Firewall можно использовать также для блокирования информации DNS таким

образом, чтобы имена и IP адреса защищаемых систем были недоступны из Internet

Некоторые полагают, что таким образом они скрывают информацию, которой в

противном случае могли бы воспользоваться нарушители.

Если весь доступ к и от Internet осуществляется через firewall, он может

регистрировать все попытки доступа и предоставлять необходимую статистику об

использовании Internet. Firewall также может сообщать с помощьюсоответствующих

сигналов тревоги, которые срабатывают при возникновении какой-либо

подозрительной деятельности, предпринимались ли какие-либо попытки зондирования

или атаки.

Сбор статистики об использовании сети и попытках нарушений важны по целому

ряду причин. Самое главное — знать, насколько противостоит firewall зондированию и

атакам, и определить, адекватен ли осуществляемый им контроль. Статистика

использования сети также имеет значение в качестве исходных данных для изучения

требований сети и анализа риска.

Firewall предоставляет средства регламентирования порядка доступа к сети, тогда

как без firewall этот порядок целиком зависит от совместных действий пользователей.

5.2 Недостатки, связанные

с применением Firewall.

Кроме того, что существуют угрозы, которым firewall не могут противостоять, их

применение создает определенные трудности.

Наиболее очевидным недостатком firewall является большая вероятность того, что

он может заблокировать некоторые необходимые пользователю службы, такие как

TELNET, FTP, X Windows, NFS, и т.д. Однако, эти недостатки присущи не только

firewall, доступ к сети может быть ограничен также и на уровне хост-ЭВМ, в

зависимости от методики обеспечения безопасности сети. Тщательно разработанная

методика обеспечения безопасности должна приводить требования безопасности в

соответствие с нуждами пользователя, что может оказать значительную помощь в

сокращении проблем ограничения доступа к службам.

Некоторые объекты могут обладать топологией, не предназначенной для

использования firewall, или использовать службы типа NFS таким образом, что его

использование потребовало бы глобальной реорганизации сети. Например, объект может

зависеть от использования на главных шлюзах систем NFS и NIS. В этой ситуации нужно

сопоставить относительную стоимость введения firewall и размер ущерба от возможных

атак, которые существовали бы при его отсутствии.

Во-вторых, firewall не защищают объект от проникновения через "люки"(ЬасК

doors). Например, если на объект, защищенный firewall, все же разрешается

неограниченный модемный доступ, нарушители могут с успехом обойти firewall [10].

Скорости модемов в настоящее время достаточно велики для практической реализации

протоколов SLIP(Serial Line IP) и PPP(Point-to-Point); связь через протоколы SLIP и РРР в

рамках защищенной подсети является, по существу, еще одним сетевым соединением и

потенциальным каналом нападения.

Firewall, как правило, не обеспечивают защиту от внутренних угроз. С одной

стороны, firewall можно разработать так, чтобы предотвратить получение

конфиденциальных данных внешними нарушителями, однако, firewall не запрещает

внутренним пользователям копировать данные на магнитную ленту или выводить их на

печатающие устройства. Таким образом, было бы ошибкой полагать, что наличие firewall

обеспечивает защиту от внутренних атак или вообще атак, для которых не требуется

использование firewall.

Кроме вышеперечисленных, укажем еще некоторые вопросы и проблемы,

связанные с firewall[5]:

WWW, gopher — Более поздние версии информационных серверов и

клиентов для WWW, gopher, WAIS и др., не были предназначены для использования

firewall-методик из-за своей новизны и обычно считаются рискованными. Существует

возможность атак, при которых данные, обрабатываемые клиентами, могут содержать

инструкции для выполнения. В этих инструкциях клиенту может быть рекомендовано

внести изменения в файлы управления доступом и другие важные для обеспечения

безопасности хоста файлы.

MBONE — Групповые сообщения IP (MBONE) для передачи изображения и звука

инкапсулируются в других пакетах Firewall, как правило, передает пакеты, не

просматривая их содержимое. Передачи MBONE представляют собой

потенциальную угрозу в том случае, если пакеты содержат команды изменения

параметров системы контроля безопасности, что позволит нарушителю вторгнуться в

сеть.

вирусы — Firewall не защищают от загрузки пользователями зараженных вирусами

программ из архивов Internet или от передачи таких программ при через электронную

почту. Поскольку эти программы можно каким угодно способом закодировать или

сжать, у firewall нет возможности проверить их на предмет наличия сигнатур вирусов.

Проблема вирусов все еще существует, но она должна решаться с помощью других

методик и антивирусного контроля.

пропускная способность — Firewall представляют собой потенциально узкое

место, поскольку все соединения должны осуществляться только через него, а в

некоторых случаях еще и подвергаться фильтрации. Однако, на сегодняшний день это, в

общем случае не является проблемой, поскольку firewall могут передавать данные на

скорости Т1 (1,5 Мбит/сек), а большинство сетей Internet имеют скорости соединения не

больше Т1.

возможность общего риска — В firewall все средства безопасности сосредоточены

в одном месте, а не распределены между системами. Компрометация firewall ведет к

нарушению безопасности для других, менее защищенных систем. Однако, этот

недостаток можно устранить, полагая, что чем больше будет систем в подсети, тем

скорее будут обнаружены все упущения в безопасности.

Несмотря на эти недостатки NIST настоятельно рекомендует, чтобы объекты

защищали свои ресурсы с помощью firewall и других средств и методик безопасности.

5.3. Структура и функционирование Firewall.

Основными компонентами концепции firewall являются:

сетевая политика безопасности,

усиленные средства аутентификации,

фильтрация пакетов,

прикладные шлюзы.

Существует два уровня сетевой политики безопасности, непосредственно

влияющих на разработку, установку и использование firewall. Политика более

высокого уровня(принцип работы) определяет те службы, использование которых

будет разрешено или явно исключено, как эти службы будут использоваться, и

возможные исключения из этих правил. Политика более низкого уровня (режим доступа

к службам) описывает, как фактически firewall будет осуществлять фильтрацию и

ограничение доступа к службам, определенные в политике более высокого уровня.

5.3.1. Принцип работы Firewall.

Принцип работы определяет наличие или отсутствия доступа к службам. Эти

принципы нельзя разрабатывать без учета возможностей и ограничений, присущих

firewall, a также угроз, связанных с TCP/IP. Обычно firewall реализуют одну из двух

основных политик:

разрешено все, что не запрещено,

запрещено все, что не разрешено

Firewall, реализующий первую политику, разрешает доступ всем службам, за

исключением тех, которые явно определены как запрещенные Firewall, реализующий

вторую политику, по умолчанию отказывает во всех услугах, кроме тех, которые явно

определены как разрешенные. Эта политика представляет собой реализацию

классической модели доступа, используемой во всех областях информационной

безопасности.

Первая политика менее предпочтительна, поскольку при ее реализации возникает

больше путей для обхода firewall, например, пользователи могут получать доступ к

новым службам, которые политика в данный момент еще не запрещает или реализовать

запрещенные службы в нестандартных портах TCP/UDP, не запрещенных этой

политикой. Некоторые службы, такие как Х Windows, FTP, Archie и RPC, нелегко

отфильтровать[7,8] и они лучше согласовываются с firewall, реализующим первую

политику Вторая политика сильнее и надежнее, однако она труднее для реализации, и

пользователи могут столкнуться с тем, что им труднее осуществить доступ к некоторым

службам.

Политика безопасности верхнего уровня является наиболее значимой

компонентой. Остальные три компоненты используются для реализации и ужесточения

этой политики. Кроме того, политика доступа к службам должна отражать общую

организацию сетевой политики безопасности. Эффективность защиты сети с помощью

firewall зависит от реализации firewall, использования соответствующих средств и от

порядка доступа к службам.

5.3.2. Режим доступа к службам.

Политика нижнего уровня состоит из описания порядка доступа к службам Internet

(уже неоднократно перечисленные), а также касается ограничения внешнего доступа к

сети (с помощью SLIP, PPP, dial-in доступ). Эта политика должна быть расширением

общей организационной политики защиты информационных ресурсов. Для успешной

работы firewall политика доступа к службам должна быть безопасной,

регламентированной и реалистичной. Реалистичная политика — это политика,

защищающая сеть от возможных угроз, и в то же время обеспечивающая доступ

пользователей к сетевым ресурсам.

Firewall может реализовать целый ряд политик доступа к службам, однако

типичный порядок доступа заключается в следующем запрещается доступ к объекту из

сети Internet, и в то же время разрешается доступ объекта к Internet. Еще одна типичная

политика позволяет некоторые виды доступа из Internet, но только из определенных

систем, например, серверов электронной почты Firewall часто реализуют политику

доступа к службам, разрешающую доступ некоторым пользователям из Internet к

выбранным внутренним хостам, однако, этот доступ может быть позволен только в

случае необходимости и в сочетании с усиленной аутентификацией

5.3.3. Усиленная аутентификация.

Уже отмечалось, что многие инциденты в сети Internet произошли из-за

недостатков, обусловленных использованием традиционных паролей Многие годы

пользователям советовали выбирать такие пароли, которые трудно угадать. Однако, даже

если пользователи следуют этому совету (а многие этого не делают), нарушители

"прослушивают" Internet в поисках паролей, передающихся открытым текстом. Это

означает, что традиционные пароли устарели.

Для устранения этого недостатка были разработаны такие средства усиленной

аутентификации как смарткарты, персональные жетоны, биометрики и т.д. Хотя во всех

этих случаях используются разные механизмы аутентификации, общим является то, что

наблюдающий за установлением связи нарушитель не может использовать пароли,

генерируемые этими устройствами. При существующих проблемах с паролями, firewall,

не использующий усиленную аутентификацию, не имеет особого смысла.

Некоторые наиболее популярные устройства усиленной аутентификации,

используемые на сегодняшний день, называются системами одноразовых паролей.

Например, смарткарта или жетон аутентификации генерируютинформацию, который

хост-система может использовать вместо традиционного пароля. Из-за того, что жетон

или карта работают вместе с аппаратным или программным обеспечением хоста, для

каждого входа в систему генерируемый пароль уникален. Результатом является

одноразовый пароль, который, даже если он станет известен злоумышленнику, не может

быть еще раз использован для получения доступа к системе.

Хотя средства усиленной аутентификации можно использовать на кажцом хосте,

более практичным и легким для управления было бы сосредоточить все эти средства в

firewall. Если в хостах не будет использована усиленная аутентификация, то нарушители

могут попытаться взломать пароли или отследить сеансы входа в сеть Сеть с firewall,

использующим усиленную аутентификацию, позволит сеансам TELNET или FTP

проходить усиленную аутентификацию, прежде чем они будут разрешены. Системы

сети могут запрашивать для разрешения доступа и статические пароли, однако эти

пароли, даже если они станут известны злоумышленнику, не могут быть использованы,

пока средства усиленной аутентификации и другие компоненты firewall предотвращают

проникновение нарушителей или обход ими firewall.

5.3.4. Фильтрация пакетов.

Фильтрация пакетов IP обычно производится маршрутизатором, допускающим

фильтрацию пакетов по мере их передачи между интерфейсами маршрутизатора

Маршрутизатор с фильтрацией пакетов [5] обычно может фильтровать пакеты IP, в

которых присутствуют следующие поля:

адрес источника IP,

адрес приемника IP,

порт источника TCP/UDP,

порт приемника TCP/UDP

В настоящее время не все фильтрующие маршрутизаторы фильтруют порт

источника TCP/UDP, однако большинство предлагаемых для продажи образцов

включают эту возможность. Некоторые маршрутизаторы определяют из какого входного

порта был получен пакет, и используют его номер в качестве дополнительного критерия

фильтрации. Некоторые хосты UNIX предоставляют возможность фильтрации пакетов,

хотя большинство хостов такой возможностью не обладают.

Существует множество способов использования фильтрующих

маршрутизаторов для блокирования соединений с определенными хостами или

сетями, или с определенными портами. Например, можно блокировать соединения,

идущие от конкретных адресов, например, от хостов или сетей, которые считаются

враждебными или ненадежными. Может возникнуть потребность блокировать

соединения со всеми внешними по отношению к сети адресами (за некоторыми

исключениями, как в случае протокола SMTP при получении электронной почты).

Добавлением фильтрации портов TCP и UDP к фильтрации адресов IP достигается

большая гибкость. Как уже отмечалось, такие серверы как демон TELNET обычно

находятся в определенных портах, как, например, в порте 23 протокола TELNET. Если

firewall может блокировать соединения TCP или UDP с определенными портами или от

них, то можно реализовать политику, требующую, чтобы некоторые типы соединений

устанавливались только с определенными хостами. Например, сеть может

блокировать все входные соединения со всеми хостами за исключением нескольких

систем. В этих системах можно, например, разрешить только определенные службы типа

SMTP для одной системы и соединения TELNET и FTP с другой. Эта политика может

быть реализована непосредственно фильтрующим маршрутизатором или хостом,

обладающим возможностью фильтрации пакетов.

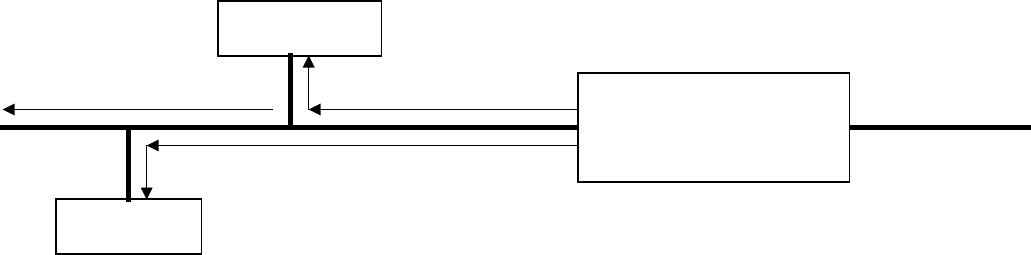

остальной график трафик SMTP Internet

трафик TELNET

Рисунок 5.2. Фильтрация графика TELNET и SMTP.

В качестве примера фильтрации пакетов рассмотрим политику, допускающую

только определенные соединения с хостами, адресом которых подходят под шаблон

123.4.*.*. Соединения TELNET будут разрешаться только с одним хостом — 123.4.5.6,

который может быть прикладным шлюзом TELNET, а соединения SMTP будут

разрешены с двумя хостами — 123.4.5.7 и 123.4.5.8, которые могут быть шлюзами

электронной почты. Обмен no NNTP (Network News Transfer Protocol) разрешается

только с системой загрузки объекта NNTP, 129.6.48.254, и только с сервером NNTP,

123.4.5.9, a NTP (Network Time Protocol) разрешается со всеми хостами. Все остальные

службы и пакеты должны блокироваться. Приведем соответствующий набор правил:

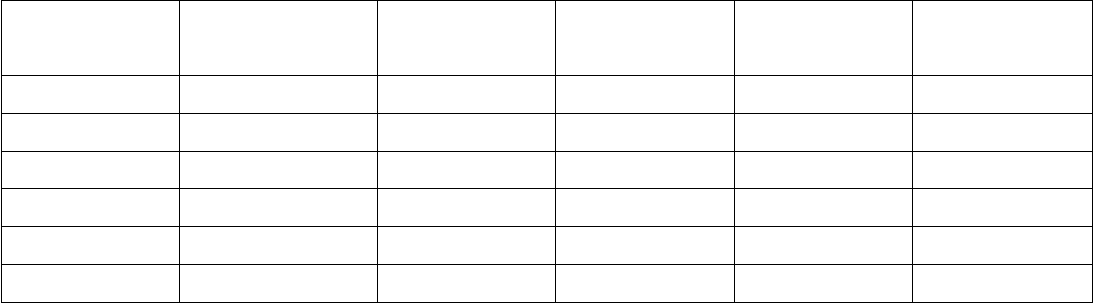

ЭВМ

ЭВМ

фильтрующий

маршрутизатор

Тип Адрес

источника

Адрес

приемника

Порт

источника

Порт

приемника

Действие

tcp * 123.4.5.6 >1023 23 Разрешить

tcp * 123.4.5.7 >1023 25 Разрешить

tcp * 123.4.5.8 >1023 25 Разрешить

tcp 129.6.4.8.254 123.4.5.9 >1023 119 Разрешить

udp * 123.4.*.* >1023 123 Разрешить

* * * * * Запретить

Первое правило разрешает передачу пакетов TCP из любого источника с номером

порта большим чем 1023 к приемнику с адресом 123.4.5.6 в порт 23. Порт 23 связан с

сервером TELNET, а все клиенты TELNET должны иметь непривилегированные порты с

номерами не ниже 1024. Второе и третье правила работают аналогичным образом и

разрешают передачу пакетов к приемникам с адресами 123.4.5.7 и 123.4.5.8 в порт 25,

используемый SMTP Четвертое правило пропускает пакеты к серверу NNTP сети, но

только от источника с адресом 129.6.48.254 к приемнику с адресом 123.4.5.9 и в порт 119

(129.6.48.254 — это единственный сервер NNTP, от которого объект должен получать

информацию, таким образом, доступ к объекту для выполнения NNTP возможен только

для этой системы) Согласно пятому правилу, допускается трафик NTP, использующий

UDP вместо TCP, от любого источника к любому приемнику объекта. И, наконец, шестое

правило запрещает передачу всех остальных пакетов — если бы этого правила не было,

маршрутизатор мог бы запретить передачу всех последующих пакетов. Этот пример

отражает только суть фильтрации пакетов. Правила, используемые в действительности,

допускают более сложные правила фильтрации и обладают большей гибкостью.

Решение о том, фильтровать ли определенные протоколы и адреса, зависит от

принятой политики доступа. Следующие службы являются заведомо уязвимыми и, как

правило, firewall блокирует доступ к ним[7,11]:

tftp, порт 69, тривиальный FTP, как правило используется для загрузки

бездисковых рабочих станций, терминальных серверов и маршрутизаторов, а также, при

некорректной конфигурации, для чтения любого файла системы.

Х Windows, Open Windows, порты 6000 и выше, порт 2000, могут привести к

утечке информации с дисплеев системы X, в том числе и всех командных строк.

RPC, порт 111, службы процедуры удаленного вызова, включающие NIS и NFS,

которые можно использовать для хищения такой системной информации как пароли, а

также для чтения и записи в файлы.

riogin, rsh и rexec, порты 513, 514 и 512, эти службы при некорректном

конфигурировании могут позволить несанкционированный доступ к системе.

Другие службы, независимо от того, являются они заведомо опасными или нет,

обычно фильтруются и по возможности разрешаются только тем системам, которым они

необходимы. Среди них:

TELNET, порт 23, часто разрешается только для отдельных систем,

FTP, порты 20 и 21, как и TELNET, часто разрешаются только для конкретных

систем,

SMTP, порт 25, обычно разрешается только для выделенного сервера электронной

почты,

RIP, порт 520, протокол маршрутизации, его можно обмануть, чтобы изменить

маршрут пакета,

DNS, порт 53, протокол службы Domain Names Service, передает имена хостов и

информацию о них, которой могут воспользоваться нарушители,

UUCP, порт 540, UNIX to UNIX Copy, при неправильном конфигурировании

может быть использован для несанкционированного доступа,

NNTP, порт 119, Network News Transfer Protocol, ответственный за получение

сетевой информации,

http, порты 70 и 80, информационные серверы и программы клиентов для WWW,

должны разрешаться только прикладному шлюзу, содержащему соответствующие

службы.

Хотя некоторые из этих служб, такие как TELNET и FTP, являются заведомо

уязвимыми, полное блокирование доступа к этим службам может оказаться слишком

жесткой мерой. Однако, как правило, не все системы требуют доступ ко всем службам

Например, разрешение доступа с помощью TELNET и FTP только тем системам,

которым этот доступ необходим, может повысить безопасность без ущерба для удобства

пользователей. Может показаться, что такие службы как NNTP представляют собой

незначительную угрозу, однако предоставление этих служб только тем системам, для

которых они необходимы, помогает создать более чистую сетевую среду и уменьшить

вероятность использования еще не обнаруженных "дыр" и угроз.

Как отмечено в [7], фильтрующие маршрутизаторы обладают целым рядом

недостатков. Правила фильтрации пакетов трудно точно определить и, как правило, не

существует контрольного оборудования для тестирования их корректности

(единственный метод — исчерпывающее ручное тестирование). Некоторые

маршрутизаторы не позволяют проводить какою-либо регистрацию, так что если правила

маршрутизации все же допускают потенциально опасные взаимодействия, может

случиться так, что атака не будет обнаружена до тех пор, пока не произойдут нарушения

в работе системы.

Зачастую из правил необходимо делать исключения для того, чтобы разрешить

некоторые типы доступа, которые обычно блокируются. Иногда исключения из правил

фильтрации пакетов могут сделать их настолько сложными, что их невозможно будет

реализовать. Например, сравнительно просто определить правило, согласно которому

блокируются все входные соединения с портом 23 (сервер TELNET) Если сделаны

исключения, те, если некоторым системам сети необходимо непосредственно установить

соединения TELNET, то соответствующее правило необходимо добавить в каждую

такую систему. Добавление некоторых правил может сильно усложнить общую схему

фильтрации. Некоторые фильтрующие маршрутизаторы не выполняют фильтрации по

порту источника TCP/UDP, которая может усложнить правила фильтрации и образовать

лазейки в системе. В [7] описывается ситуация, возникающая, когда объекты

хотятразрешить входные и выходные соединения SMTP. Так в том случае, когда система

инициирует соединение SMTP с сервером, порт источника выбирается случайно, с

номером не ниже 1024, а порт приемника должен быть 25, т.е. портом сервера SMTP.

Сервер должен возвращать пакеты с портом источника 25 и портом приемника, равным

случайно выбранному номер порта клиента. Если сеть разрешает как входные, так и

выходные соединения SMTP, маршрутизатор должен допускать номера портов

приемника и источника больших 1023 в обоих направлениях. Если маршрутизатор может

осуществлять фильтрацию по порту источника, он может блокировать все пакеты,

приходящие в сеть, имеющие номера портов приемника больше 1023 и номер порта

источника отличный от 25. Если возможности фильтровать по порту источника нет,

маршрутизатор должен допускать соединения, используя номера портов источника и

приемника большие 1023. Предполагается, что пользователи могут запустить серверы

на портах с номерами больше 1023 и, таким образом, обойти процесс фильтрования (т. е.

сервер системы объекта, осуществляющий протокол TELNET и обычно ожидающий

сигнал на порте 23, можно заставить, вместо этого, ждать сигнал на порте 9876;

пользователи могут реализовать протокол TELNET с этим сервером, даже если

маршрутизатор блокирует порт приемника 23).

Еще одна проблема заключается в том, что эффективную фильтрацию ряда служб

RPC очень трудно осуществить, поскольку соответствующие серверы ожидают сигнала

на портах, случайно назначенных при загрузке системы. Служба portmapper приписывает

исходным вызовам служб RPC служебные номера, но для фильтрующего

маршрутизатора аналогичной возможности не существует. Поскольку маршрутизатору

нельзя сообщить, в каких портах находятся службы, эти службы невозможно полностью

блокировать, пока не будут заблокированы все пакеты UDP (службы RPC, как правило,

используют UDP). Блокирование всех служб UDP заблокирует такие, необходимые

службы, как DNS.

фильтрующие маршрутизаторы, имеющие много входов и выходов, не всегда

имеют возможность фильтровать пакеты в соответствии с тем, с какого входа доставлен

пакет, и к какому выходу он направляется. Эта возможность упрощает правила

фильтрации, и позволяет маршрутизатору легче определить, является ли IP адрес

настоящим,или подложным. Маршрутизаторы, не обладающие такой способностью, не в

состоянии реализовать сложные стратегии фильтрации. Маршрутизатор, который не

выполняет фильтрации по порту источника и на основе входного и выходного

интерфейса, не позволяет реализовать политику доступа, согласно которой запрещено

все, что не разрешено.

5.3.5. Шлюзы прикладного и сетевого уровней.

Для устранения некоторых недостатков, присущих фильтрующим

маршрутизаторам, firewall должны использовать дополнительное программное

обеспечение для фильтрации сообщений службах типа TELNET и FTP [11]. Такие

приложения называются полномочными службами, а хост, на котором они выполняются

— шлюзом прикладного уровня. Шлюзы прикладного уровня и фильтрующие

маршрутизаторы можно объединять в одном хосте, чтобы обеспечить более высокий

уровень безопасности и гибкости, чем при использовании каждого из них в отдельности.

В качестве примера рассмотрим сеть, блокирующую доступ извне через TELNET и

FTP с помощью фильтрующего маршрутизатора. Маршрутизатор допускает

прохождение пакетов TELNET и FTP только к одному хосту, а именно, к шлюзу

прикладного уровня TELNET/FTP. Пользователь, который хочет соединиться с сетью,

должен сначала соединиться со шлюзом прикладного уровня, а затем с портом

приемника. Это происходит следующим образом:

пользователь осуществляет соединение со шлюзом прикладного уровня с помощью

протокола TELNET и запрашивает интересующий его внутренний хост,

шлюз проверяет IP адрес источника и принимает или отвергает его в соответствии

с используемой политикой доступа,

пользователю может потребоваться аутентифицировать себя,

полномочная служба устанавливает соединение TELNET между шлюзом и

внутренним хостом,

в ходе всего сеанса передача информации ведется через полномочную службу,

шлюз прикладного уровня регистрирует соединение.

Этот пример демонстрирует преимущества использования полномочных служб.

Во-первых, полномочные службы пропускают только определенные службы. Другими

словами, если шлюз прикладного уровня обладает полномочиями для реализации

FTP и TELNET, то в защищенной подсети допускаются только FTP и TELNET, а все

другие службы полностью блокируются. Для некоторых сетей такой уровень

безопасности имеет большое значение, поскольку он гарантирует, что через firewall

проходят только те службы, которые считаются надежными. Он также предотвращает

реализацию других ненадежных служб без ведома администратора firewall.

Во-вторых, преимуществом использования полномочных служб является

возможность фильтрации протокола. Например, некоторые firewall способны

фильтровать соединения FTP и запрещать использование команды FTP put, чтобы

пользователи поместить информацию в сервер FTP.

Шлюзы прикладного уровня обладают рядом общих преимуществ по сравнению с

методом разрешения передачи прикладного трафика непосредственно к внутренним

хостам. Среди них:

скрытие информации; имена внутренних систем не обязательно сообщать внешним

системам через DNS, поскольку шлюз прикладного уровня может быть единственным

хостом, доступным извне,

отказоустойчивые аутентификация и регистрирование;

можно выполнить предварительную аутентификацию прикладного трафика,

прежде чем он достигнет внутренних хостов, и он может регистрироваться более

эффективно, чем с помощью стандартной регистрации,

низкие затраты; поскольку программное или аппаратное обеспечение

аутентификации или регистрирования необходимо размещать только на шлюзе

прикладного уровня,

несложные правила фильтрации, правила, которым подчиняется фильтрующий

маршрутизатор, являются менее сложными, чем если бы маршрутизатор фильтровал

прикладной трафик и направлял его целому ряду систем. Маршрутизатор должен

разрешать прикладной трафик, предназначенный только для шлюза прикладного уровня,

и запрещать все остальные.

Недостатком шлюзов прикладного уровня является то, что в случае реализации

протоколов типа клиент-сервер, например, TELNET, для входных и выходных

соединений требуются два этапа. Некоторые такие шлюзы требуют модификации