Зегжда Д.П. Информационная безопасность

Подождите немного. Документ загружается.

программ-клиентов, что можно рассматривать и как преимущество, и как

недостаток, в зависимости от того, облегчает или затрудняет модификация клиентов

использование firewall. Для шлюза прикладного уровня TELNET не обязательно нужен

модифицированный клиент, однако для него необходим другой порядок работы

пользователя, а именно: пользователь должен соединяться с firewall (нo не входить в

него), вместо того чтобы соединяться непосредственно с хостом. Модифицированный

клиент TELNET может сделать firewall прозрачным, разрешая пользователю указывать в

команде TELNET систему-приемник, а не firewall. Поведение пользователя остается

неизменным, однако сохраняется оно за счет модификации программы-клиента в каждой

системе.

Помимо TELNET, шлюзы прикладного уровня обычно используются для FTP и

электронной почты, для Х Windows и некоторых других служб. Некоторые прикладные

шлюзы FTP могут запрещать для определенных хостов команды put и get. Например,

внешний пользователь, установивший сеанс FTP (через шлюз прикладного уровня FTP) с

внутренней системой может попытаться загрузить файлы на сервер. Шлюз прикладного

уровня может профильтровать протокол и запретить все команды put на сервер FTP, что

должно обеспечить большую уверенность, чем в случае, когда полагаются только на

корректность допуска к серверу FTP.

Шлюз прикладного уровня электронной почты служит для централизованного

сбора электронной почты и распределения ее внутренним хостам и пользователям. Для

внешних пользователей все внутренние пользователи должны иметь адреса электронной

почты следующего вида

user@emailhost,

где emailhost — это имя шлюза электронной почты. Шлюз должен принимать

почту от внешних пользователей и отправлять ее по необходимости дальше к другим

внутренним системам. Пользователи, посылающие электронную почту из внутренних

систем, могут отправлять ее прямо со своих хостов, или, в том случае, когда имена

внутренней системы неизвестны вне защищенной подсистемы, на шлюз прикладного

уровня, который затем пересылает ее хосту-приемнику.

В [8] определен еще один компонент firewall, который другие авторы иногда

причисляют к категории прикладного шлюза, а именно, шлюз сетевого уровня. Шлюз

сетевого уровня передает сообщения TCP, но не осуществляет дополнительной

обработки или фильтрации протоколов. Например, рассмотренный выше пример шлюза

прикладного уровня TELNET, может быть примером шлюза сетевого уровня, поскольку,

как только связь между источником и приемником установлена, firewall просто передает

информацию между системами. Другой пример шлюза

сетевого уровня касается NNTP, когда сервер NNTP соединяется с firewall, а затем

с последним соединяются клиенты NNTP внутренней системы Firewall в этом случае

также просто передает информацию.

5.4 Основные схемы защиты на

основе Firewall.

Анализ основных схем применения систем типа firewall позволяет выделить

следующие три типа firewall:

фильтрующие маршрутизаторы, шлюзы прикладного уровня и шлюзы сетевого

уровня. Рассмотрим следующие схемы организации защиты сетей на их основе:

firewall на основе фильтрации пакетов,

firewall на основе простого шлюза,

firewall — экранированный шлюз,

firewall — экранированная подсеть.

Кроме того, рассмотрим методы использования модемного доступа и firewall.

Необходимо отметить, что рассмотренные схемы не перекрывают все возможные

комбинации, а представляют собой основные реализуемые на практике.

5.4.1. Firewall—маршрутизатор с фильтрацией пакетов.

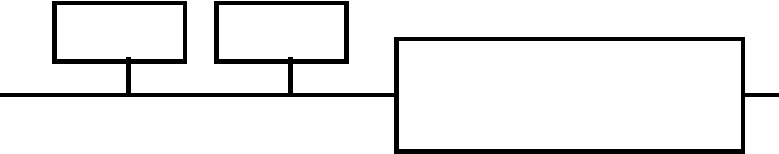

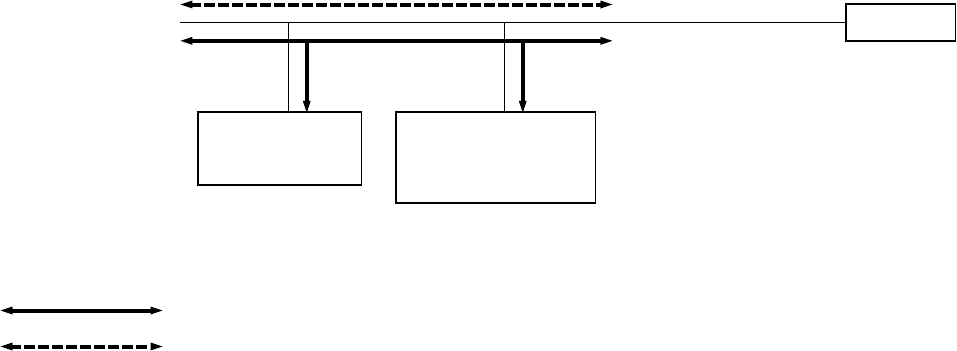

Firewall, основанный на фильтрации пакетов (рис. 5.3), вероятно является наиболее

распространенным и самым легким для реализации. Однако он имеет множество

недостатков и менее эффективен по сравнению со всеми остальными рассматриваемыми

типами firewall.

Как правило, firewall данного типа состоит из фильтрующего маршрутизатора,

расположенного между Internet и защищаемой подсетью, который сконфигурирован для

блокирования или фильтрации соответствующих протоколов и адресов. При этом

компьютеры, находящиеся в этой сети, как правило, имеют прямой доступ к Internet,

тогда как большая часть доступа из Internet к ним блокируется. Обычно блокируются

такие заведомо опасные службы как NIS, NFS и Х Windows.

INTERNET

Рисунок 5.3. Firewall фильтрации пакетов.

Firewall, основанные на фильтрации пакетов имеют те же недостатки, что и

фильтрующие маршрутизаторы, однако эти недостатки становятся все серьезнее по мере

того, как требования к безопасности защищаемого объекта становятся более сложными и

строгими. Перечислим некоторые из этих недостатков:

слабые, или вообще отсутствующие возможности регистрации события

Администратору трудно определить скомпрометирован ли маршрутизатор и не узнать

подвергался ли он атаке;

исчерпывающре тестирование правил фильтрации очень трудоемко или

невозможно. Это означает, сеть остается незащищенной от не протестированных типов

атак,

достаточная сложность правил фильтрации. В определенных случаях

совокупность этих правил может стать неуправляемой,

ЭВМ

ЭВМ

Фильтрующий

маршрутизатор

Весь прикладной

трафик

для каждого хоста, непосредственно связанного с Internet, требуются свои средства

усиленной аутентификации.

Фильтрующий маршрутизатор может реализовать любую из политик безопасности,

рассмотренных в третьей главе. Однако если маршрутизатор не фильтрует по порту

источника и номеру входного и выходного порта, то реализация политики "запрещено

все, что не разрешено" может быть затруднена. Если необходимо реализовать именно

эту политику, то нужно использовать маршрутизатор, обеспечивающий наиболее

гибкую стратегию фильтрации [1,2]

5.4.2. Firewall на основе шлюза.

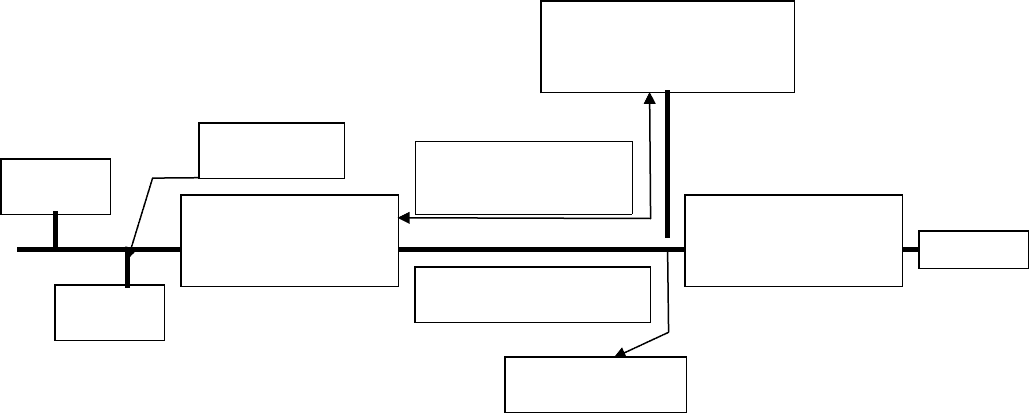

Такая схема организации защиты (рис. 5.4) лучше, чем firewall на основе

фильтрующего маршрутизатора. Firewall на основе шлюза состоит из хост-системы с

двумя сетевымиинтерфейсами, при передаче информации между которыми и

осуществляется фильтрация. Кроме того, для обеспечения дополнительной защиты

между защищаемой сетью и Internet, можно поместить фильтрующий маршрутизатор

Это создает между шлюзом и маршрутизатором внутреннюю экранированную подсеть,

которую можно использовать для размещения систем, доступных извне, например,

информационных серверов (см рис 5.4)

Рисунок 5.4. Firewall с прикладным шлюзом и филирующим маршрутизатором.

В отличие от фильтрующего маршрутизатора шлюз полностью блокирует трафик

IP между сетью Internet и защищаемой сетью Услуги и доступ предоставляются только

полномочными серверами, расположенными на шлюзе. Это простая организация firewall,

но очень эффективная. Некоторые шлюзы не используют полномочных служб, зато

требуют, чтобы пользователи осуществляли доступ к Internet только посредством

регистрации на шлюзе. Этот тип шлюза менее предпочтителен, поскольку

подключение к нему большого количества пользователей может привести к ошибкам,

что может облегчить атаку для злоумышленника.

ЭВМ

ЭВМ

Информационный

сервер

Фильтрующий

маршрутизатор

Прикладной

шлюз

защищенная

подсеть

Прикладной трафик

HTTP/Gopher/FTP

экранированная

подсеть

Internet

Этот тип firewall реализует политику безопасности, при которой запрещено все,

что не разрешено явно, поскольку делает недоступными все службы, кроме тех, для

которых определены соответствующие полномочия. Шлюз игнорирует пакеты с

маршрутизацией источника, поэтому передать в защищенную подсеть такие пакеты

невозможно. Этим достигается высокий уровень безопасности, поскольку маршруты к

защищенной подсети должны становятся известны только firewall и скрыты от внешних

систем, поскольку firewall не будет передавать наружу информацию DNS. Для простой

настройки шлюза необходимо установить полномочные службы для TELNET и FTP, и

централизованную электронную почту, с помощью которой firewall

будет получать всю почту, отправляемую в защищаемую сеть, а затем пересылать

ее хостам сети. Этот firewall может требовать от пользователей применения средств

усиленной аутентификации, регистрировать доступ, а также попытки зондирования и

атак системы нарушителем.

Firewall, использующий шлюз, как и firewall с экранированной подсетью, который

будет рассмотрен далее, предоставляет возможность отделить трафик, связанный с

информационным сервером, от остального трафика между сетью и Internet.

Информационный сервер можно разместить в подсети между шлюзом и

маршрутизатором, как показано на рисунке 5.4. Предполагая, что шлюз предоставляет

информационному серверу подходящие полномочные службы (например, ftp, gopher или

http),

маршрутизатор может предотвратить прямой доступ к firewall и обеспечить, чтобы

этот доступ осуществлялся только через firewall. Если разрешен прямой доступ к

информационному серверу(что менее безопасно), то его имя и IP адрес становятся

известны посредством DNS. Размещение информационного сервера до шлюза

увеличивает безопасность; основной сети, поскольку даже проникнув в

информационный сервер, нарушитель не сможет получить доступ к системам сети.

Недостаточная гибкость шлюза может оказаться неприемлемой для некоторых

сетей. Поскольку блокируются все службы, кроме определенных, доступ к другим

службам осуществить невозможно; системы, требующие доступа, нужно располагать до

шлюза со стороны Internet. Однако, как видно из рисунка 5.4, маршрутизатор можно

использовать для образования подсети между шлюзом и маршрутизатором, и здесь же

можно поместить системы, требующие дополнительных служб (этот вопрос подробнее

будет обсуждаться в 5.6.4).

Необходимо отметить [2,3], что безопасность хост-систем, используемых в

качестве шлюза, должна поддерживаться на очень высоком уровне, поскольку любая

брешь в его защите может привести к серьезным последствиям. Если шлюз

скомпрометирован, нарушитель будет иметь возможность проникнуть в защищаемую

сеть.

5.4.3. Экранированный шлюз.

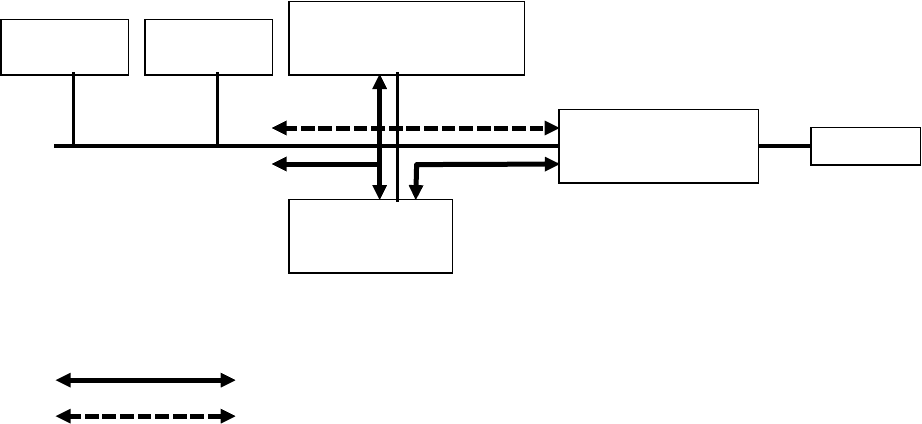

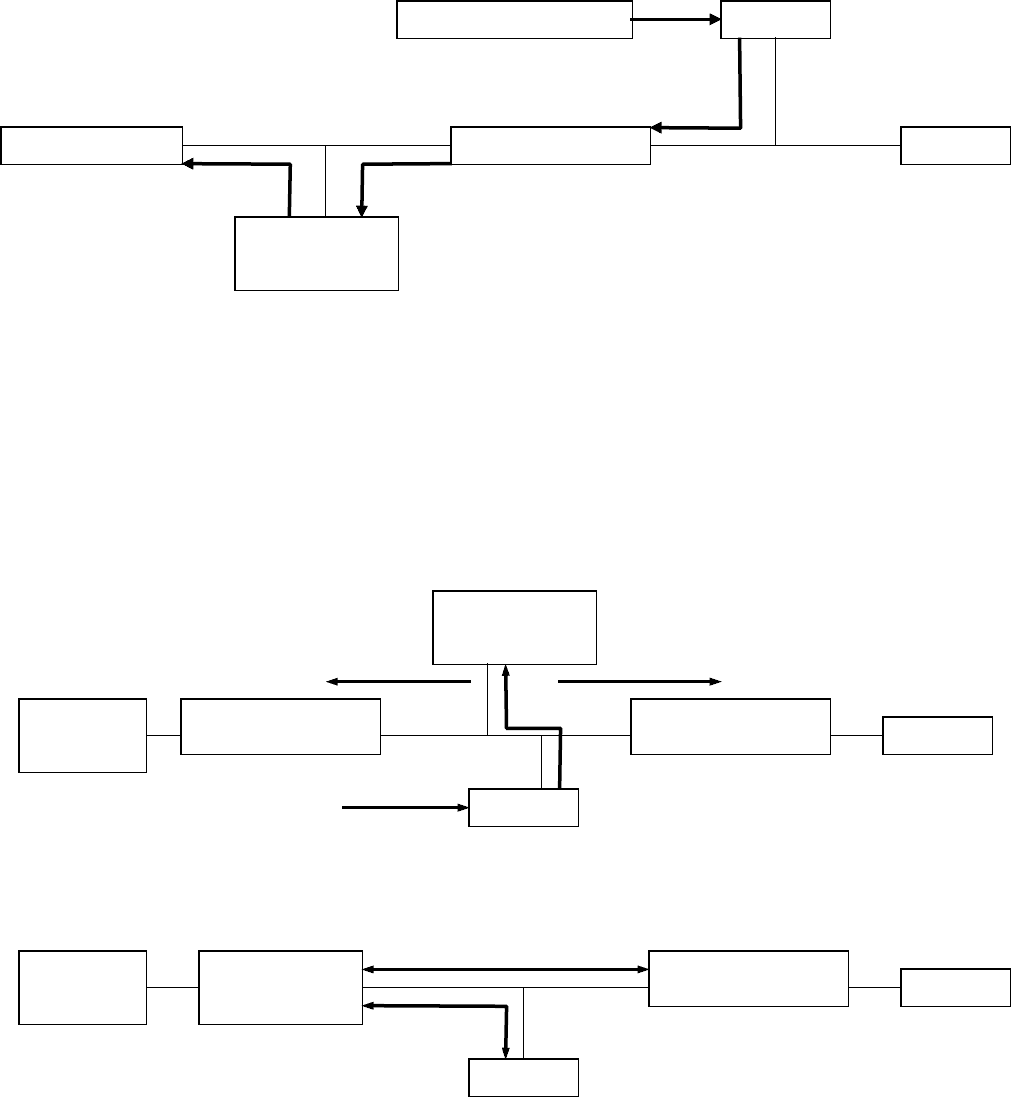

Firewall на основе экранированного шлюза (рис. 5.5) является более гибким

решением, чем просто шлюз, однакоэта гибкость достигается за счет некоторого

понижения уровня безопасности. Firewall на основе экранированного шлюза объединяет

фильтрующий маршрутизатор и прикладной шлюз, размещенный со стороны

защищаемой подсети. Прикладной шлюз можно также разместить до маршрутизатора со

стороны Internet без ущерба для безопасности. Размещение прикладного шлюза на

внешней стороне будет способствовать тому, что именно он будет подвергаться атакам и

может служить для их исследования в качестве ложной цели.

Для прикладного шлюза необходим только один сетевой интерфейс. Полномочные

службы прикладного шлюза должны обеспечивать сервис TELNET, FTP и других

полномочных служб для систем защищаемой сети. Маршрутизатор фильтрует остальные

протоколы, не позволяя им достигнуть прикладного шлюза и систем сети. Он запрещает

(или разрешает) трафик согласно следующим правилам:

трафик из Internet к прикладному шлюзу разрешен, весь остальной трафик из

Internet запрещен, маршрутизатор запрещает любой трафик из сети, кроме исходящего от

прикладного шлюза.

Обозначения:

трафик доверенных приложений

остальной трафик

Рисунок 5.5. Firewall — экранированный шлюз.

В отличие от firewall, основанного на обычном шлюзе, для прикладного шлюза

требуется только один сетевой интерфейс и не требуется отдельной подсети между

прикладным шлюзом и маршрутизатором. Это позволяетсделать firewall более гибким,

но менее безопасным, поскольку существует потенциальная возможность передачи

трафика в обход прикладного шлюза непосредственно к системам сети. Службы, не

имеющие соответствующих полномочий, можно считать надежными в том смысле, что

риск использования этих служб считается допустимым. Например, можно разрешить

ЭВМ

ЭВМ

Информационный

сервер

Прикладной

шлюз

Фильтрующий

маршрутизатор

Internet

передавать через маршрутизатор к системам сети службы, подвергающиеся меньшему

риску, например NTP. Если системы сети требуют доступа DNS к Internet, то его можно

разрешить. В этом случае firewall может реализовать обе политики безопасности

одновременно, в зависимости от того, какие типы служб доступны системам сети.

При использовании firewall с экранированным шлюзом возникают две проблемы

[2,3].Во-первых, теперь имеются две системы, маршрутизатор и прикладной шлюз,

которые нужно тщательно конфигурировать. Как уже отмечалось, правила, которым

подчиняется фильтрующий маршрутизатор, могут быть слишком сложными для

осуществления конфигурации, трудными для проверки и могут приводить к появлению

ошибок и "дыр" в системе защиты. Тем не менее, поскольку маршрутизатор требует

разрешения прикладного трафика только для прикладного шлюза, набор правил может

быть менее сложным, чем для сети, использующей firewall только с фильтрующим

маршрутизатором.

Вторая проблема заключается в том, что гибкость конфигурации допускает

возможность нарушения политики безопасности (как это было указано для firewall с

фильтрующим маршрутизатором). Эта проблема более серьезна, чем в случае firewall с

простым шлюзом, поскольку имеется техническая возможность осуществлять трафик в

обход шлюза.

5.4.4. Firewall—экранированная подсеть.

Firewall, состоящий из экранированной подсети представляет собой разновидность

firewall с экранированным хостом [2]. Его можно использовать для размещения каждого

компонента firewall в отдельной системе, что позволит увеличить пропускную

способность и гибкость, за счет некоторого усложнения архитектуры. Каждая система,

входящая в этот firewall, нужна только для выполнения конкретной задачи.

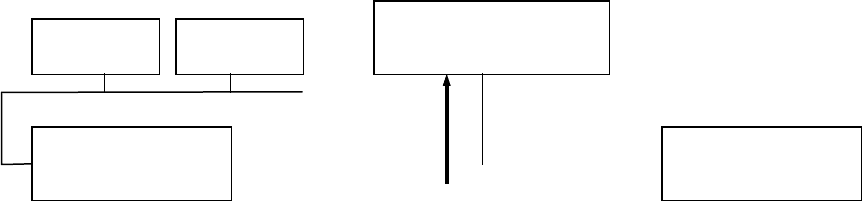

На рисунке 5.6 показаны два маршрутизатора, используемые для создания

внутренней, экранированной подсети. Эта подсеть (иногда называемая в литературе

"DMZ") содержит прикладной шлюз, однако она может также включать в себя

информационные серверы и другие системы, требующие тщательно контролируемого

доступа. Маршрутизатор, соединяющий сеть с Internet, должен пересылать трафик

согласно следующим правилам:

трафик от прикладного шлюза к Internet разрешен,

трафик электронной почты от сервера электронной почты к Internet разрешен,

трафик от объектов Internet к прикладному шлюзу разрешен,

трафик электронной почты от Internet к серверу электронной почты разрешен,

трафик ftp, gopher и т д. от Internet к информационному серверу разрешен,

весь остальной трафик запрещен.

ЭВМ

ЭВМ

Информационный

сервер

Маршрутизатор Маршрутизатор

Обозначения:

трафик доверенных приложений

остальной трафик

Рисунок 5.6. Firewall с экранированной подсетью.

Внешний маршрутизатор запрещает доступ из Internet к системам экранированной

подсети и блокирует весь графики к Internet, идущий от систем, которые не должны

являться инициаторами соединений (информационный сервер и др. системы).

Маршрутизатор можно использовать и для блокирования любых других уязвимых

протоколов,которые не должны передаваться к хостам экранированной подсети или от

них.

Внутренний маршрутизатор осуществляет трафик к системам экранированной

подсети и от них согласно следующим правилам:

трафик от прикладного шлюза к системам сети разрешен,

трафик электронной почты от сервера электронной почты к системам сети

разрешен,

прикладной трафик от систем сети к прикладному шлюзу разрешен,

трафик электронной почты от систем сети к серверу электронной почты разрешен,

трафик ftp, gopher и т.д. от систем сети к информационному серверу разрешен,

весь остальной трафик запрещен.

Таким образом, ни одна система сети не достижима непосредственно из Internet и

наоборот, как и для firewall с простым шлюзом. Главным отличием является то, что

маршрутизаторы используются для направления трафика к конкретным системам, что

исключает необходимость того, чтобы прикладной шлюз выполнял роль

маршрутизатора. Это позволяет достигнуть большей пропускной способности.

Следовательно, firewall с экранированной подсетью наиболее подходит для сетей с

большими объемами трафика или с очень высокими скоростями обмена.

Наличие двух маршрутизаторов является избыточным, поскольку для того, чтобы

проникнуть непосредственно в системы сети, нарушитель должен преодолеть оба

маршрутизатора. Прикладной шлюз, сервер электронной почты и информационный

сервер должны быть настроены так, чтобы только они были доступны из Internet. В базе

данных DNS, достижимой для внешних систем, не должны использоваться имена

остальных систем. Прикладной шлюз может содержать программы усиленной

аутентификации. Очевидно, он требует сложного конфигурирования, однако

Прикладной

шлюз

Сервер

электронной

почты

Internet

использование для прикладных шлюзов и фильтров отдельных систем упрощает

конфигурирование и управление.

Firewall с экранированной подсетью, как и firewall с экранированным шлюзом,

можно сделать более гибким, допуская трафик между Internet и системами сети для

некоторых проверенных служб. Однако такая гибкость может привести к тому, что будет

необходимо сделать некоторые исключения из политики безопасности, что ослабит

эффективность firewall. Во многих случаях больше подходит firewall с простым шлюзом,

поскольку он не допускает ослабления политики безопасности (так как через него не

могут проходить службы, не обладающие соответствующими полномочиями). Однако

там, где пропускная способность и гибкость имеют большое значение, более

предпочтителен firewall с экранированной подсетью.

Вместо того, чтобы пересылать службы непосредственно между Internet и

системами сети, можно разместить системы, требующие этих служб, прямо в

экранированной подсети. Например, сеть, не допускающая трафика Х Windows или NFS

между Internet и системами сети, но все же требующая определенные службы, может

разместить системы, требующие доступ, в экранированной подсети. Эти системы могут

по-прежнему сохранять доступ к остальным системам сети, через прикладной шлюз и по

необходимости реконфигурируя внутренний маршрутизатор. Такое решение могут

использовать сети, требующие высокого уровня безопасности.

Firewall с экранированной подсетью обладает двумя недостатками.

Во-первых, существует принципиальная возможность доступа в обход

прикладного(ых) шлюза(ов). Это верно и для случая firewall с экранированным шлюзом,

однако firewall с экранированной подсетью допускает размещение в ней систем,

требующих прямого доступа к службам Internet.

Вторым недостатком является то, что маршрутизаторы требуют большого

внимания для обеспечения необходимого уровня безопасности. Как уже отмечалось,

фильтрующие маршрутизаторы сложно конфигурировать, и из-за ошибок могут

возникнуть лазейки в безопасности всей сети.

5.4.5. Объединение модемного пула с Firewall.

Многие сети разрешают доступ через модемы, размещенные в различных точках

сети. Такой доступ сам является потенциально опасным и может свести на нет всю

защиту, обеспечиваемую firewall. Управлять модемами будет намного легче, если

сосредоточить их в модемном пуле, а затем осуществлять безопасные соединения с этим

пулом.

Модемный пул состоит из терминального сервера, представляющего собой

специальный компьютер, разработанный для соединения модемов с сетью. Пользователь

по модему соединяется с терминальным сервером, а затем с его помощью осуществляет

необходимые соединения (например, с помощью протокола TELNET) с другими

системами. Некоторые терминальные серверы содержат средства обеспечения

безопасности и могут ограничивать соединения с некоторыми системами или

потребовать от пользователей применения аутентификации.

На рисунке 5.7 показан модемный пул и firewall с экранированным хостом.

Поскольку к соединениям с модемами нужно относиться с тем же подозрением, как и к

соединениям с Internet, размещение модемного пула на внешней стороне firewall

заставляет модемные соединения осуществляться через firewall.

Для аутентификации пользователей, устанавливающих связи как по модему, так и

через Internet, могут быть использованы средства усиленной аутентификации

прикладного шлюза. Для предохранения внутренних систем от соединения

непосредственно с модемным пулом можно использовать фильтрующий маршрутизатор.

Недостатком данной схемы является то, что модемный пул напрямую связан с

Internet и, следовательно, подвержен атакам. Если нарушителю удастся проникнуть в

модемный пул, то он может использовать его как базу для атаки других систем Internet.

Для предотвращения этого кроме прикладного шлюза должен использоваться

терминальный сервер, обладающий свойствами безопасности.

Рисунок 5.7. Размещение модемного пула в Firewаll с экранированным хостом.

Firewall с двойным шлюзом и экранированной подсети реализует более безопасный

метод управления модемными пулами. На рисунке 5.8 изображен терминальный сервер,

расположенный во внутренней экранированной подсети, где доступ к модемному пулу и

от него можно тщательно контролировать с помощью маршрутизаторов и прикладных

шлюзов. Маршрутизатор со стороны Internet предохраняет модемный пул от любого

прямого доступа, кроме доступа от прикладного шлюза.

Доступ по модему

Системы сети

Модем

Прикладной

шлюз

Маршрутизатор

Internet

Прикладной

шлюз

маршрутизатор

маршрутизатор

модем

Internet

Прикладной

шлюз

маршрутизаторСистемы

сети

модем

Internet

Системы

сети

Рисунок 5.8. размещение модемного пула в Firewall с экранированной подсетью и

простым шлюзом.

В случае firewall экранированной подсети доступ к модемному пулу со стороны

Internet и от систем сети запрещается соответствующими маршрутизаторами. В случае

firewall с простым шлюзом доступ к модемному пулу контролирует сам шлюз, в котором

должны использоваться средства усиленной аутентификации.

Если сеть использует для защиты модемного доступа подобные средства, она

должна строго придерживаться политики, предотвращающей подключение к модемам

любого пользователя в любом месте защищенной подсети. Даже если модемы обладают

свойствами безопасности, это усложняет схему защиты с помощью firewall и тем самым

добавляет в цепь еще одно слабое звено.

5.4.6. Особенности защиты сетей на основе Firewall.

Рассмотрим подробнее политику защиты сетей с использованием firewall [3,4] .

Рассмотренные ранее в общем плане политику доступа к службам и политику,

реализуемую firewall, свяжем с общей структурой защищаемой сети и требованиями

безопасности.

Выбор политики использования firewall-технологии должен осуществляться

одновременно с выбором политики безопасности всей сети. Сюда включаются вопросы,

связанные с безопасностью хост-систем, модемным доступом, защитой информации вне

сети, безопасностью передачи данных и т.д. Отдельная политика, касающаяся только

firewall, неэффективна, так как она должна являться составной частью общей политики

обеспечения безопасности сети.

5.4.6.1. Этапы разработки политики доступа к службам.

Как уже отмечалось, firewall является непосредственной реализацией политики

сетевого доступа к службам. Порядок доступа к службам в значительной степени

определяется политикой, лежащей в основе firewall. Обычно это политика типа

запрещено все, что не разрешено. Такая политика более безопасна и, следовательно,

более предпочтительна.

Выше отмечалось, что некоторые схемы организации защиты сетей на основе

firewall могут реализовывать обе политики безопасности, a firewall с простым шлюзом

заведомо является "запрещающим все". Рассмотренные примеры показывают и то, что

системы, требующие таких служб, которые не пропускает firewall, можно разместить в

экранированных подсетях отдельно от других систем сети. Поэтому, в зависимости от

требований безопасности и гибкости, одни типы firewall более предпочтительны, чем

другие. Это означает, что сначала надо выбрать политику безопасности, а затем уже

приступать к реализации firewall.